Udemy - A Tutto Hacking! Scenari di Attacco per Hacker! [VideoCorso Ita]

Informazioni

- Categoria: Altro Videocorsi

- Data: 2025-01-12 13:45

- Dimensione: 2.53 GiB

13

0

82

Ultimo aggiornamento: 2026-02-03 07:19

Seed

Leech

Completi

Hash:

3976cf33ec0eaa4f26ac79589e03066ac338d4ca

Download

Tutte le Mie Releases

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

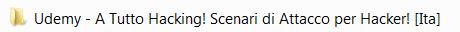

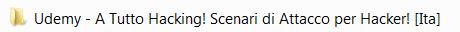

Udemy - A Tutto Hacking!

Scenari di Attacco per Hacker! [Ita]

[2024 - Aggiornato Laboratorio]

Divertenti Laboratori Pratici per Aspiranti Hacker!

*Si desidera ringraziare kabino

Cosa Imparerai

-Identificare e comprendere le vulnerabilità nei sistemi informatici.

-Applicare tecniche di hacking etico in scenari realistici.

-Utilizzare strumenti e metodologie per eseguire attacchi controllati.

-Implementare strategie di difesa per proteggere le risorse digitali da potenziali minacce.

Descrizione

Entra nel mondo affascinante e stimolante dell'hacking con il corso "Esplorando il Mondo dell'Hacking: Scenari di Attacco e Laboratori Pratici".

Questo corso è pensato per aspiranti hacker, studenti di sicurezza informatica e appassionati della tecnologia desiderosi di comprendere i segreti e le tecniche utilizzate nel campo dell'hacking etico.

Attraverso una serie di divertenti e coinvolgenti laboratori pratici, esplorerai scenari realistici di attacco e imparerai le strategie utilizzate dagli hacker per penetrare nei sistemi informatici.

Dal phishing all'ingegneria sociale, dalla vulnerabilità delle reti al reverse engineering, questo corso copre una vasta gamma di argomenti fondamentali per comprendere il funzionamento dell'hacking moderno.

Affronterai sfide pratiche che ti consentiranno di mettere in pratica le tue competenze e acquisire una comprensione approfondita delle tecniche di difesa e di attacco.

Imparerai a identificare le vulnerabilità nei sistemi, a sfruttarle in modo etico e a proteggere le tue risorse digitali da potenziali minacce.

Che tu sia un principiante assoluto o un esperto in cerca di approfondimenti, questo corso ti fornirà le conoscenze e le competenze necessarie per muoverti nel mondo dell'hacking in modo sicuro ed etico.

Preparati a esplorare nuovi orizzonti e a diventare un esperto nell'arte dell'hacking etico!

Buono Studio e Buon Divertimento!

Ti aspetto dentro!

A chi è rivolto questo corso

-Aspiranti hacker desiderosi di acquisire competenze pratiche e teoriche nell'hacking etico.

-Studenti di sicurezza informatica che cercano una formazione completa su concetti avanzati e pratiche nel campo della sicurezza digitale.

-Professionisti IT e sistemisti interessati a comprendere meglio le minacce informatiche e le strategie di difesa.

-Appassionati di tecnologia desiderosi di esplorare il mondo dell'hacking in un ambiente controllato e etico.

Requisiti

*Non sono richiesti prerequisiti specifici per questo corso. È progettato per accogliere studenti di tutti i livelli, dai principianti ai più esperti, e fornire una formazione completa sull'hacking etico.

Il Corso è composto da:

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

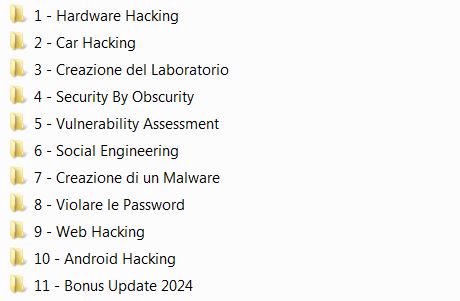

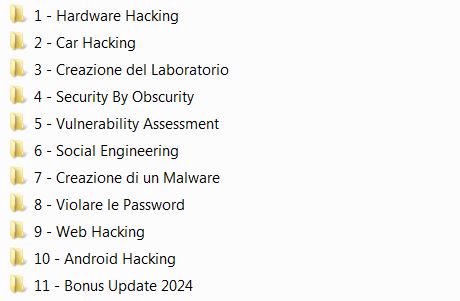

Udemy - A Tutto Hacking!

Scenari di Attacco per Hacker! [Ita]

[2024 - Aggiornato Laboratorio]

Divertenti Laboratori Pratici per Aspiranti Hacker!

*Si desidera ringraziare kabino

Cosa Imparerai

-Identificare e comprendere le vulnerabilità nei sistemi informatici.

-Applicare tecniche di hacking etico in scenari realistici.

-Utilizzare strumenti e metodologie per eseguire attacchi controllati.

-Implementare strategie di difesa per proteggere le risorse digitali da potenziali minacce.

Descrizione

Entra nel mondo affascinante e stimolante dell'hacking con il corso "Esplorando il Mondo dell'Hacking: Scenari di Attacco e Laboratori Pratici".

Questo corso è pensato per aspiranti hacker, studenti di sicurezza informatica e appassionati della tecnologia desiderosi di comprendere i segreti e le tecniche utilizzate nel campo dell'hacking etico.

Attraverso una serie di divertenti e coinvolgenti laboratori pratici, esplorerai scenari realistici di attacco e imparerai le strategie utilizzate dagli hacker per penetrare nei sistemi informatici.

Dal phishing all'ingegneria sociale, dalla vulnerabilità delle reti al reverse engineering, questo corso copre una vasta gamma di argomenti fondamentali per comprendere il funzionamento dell'hacking moderno.

Affronterai sfide pratiche che ti consentiranno di mettere in pratica le tue competenze e acquisire una comprensione approfondita delle tecniche di difesa e di attacco.

Imparerai a identificare le vulnerabilità nei sistemi, a sfruttarle in modo etico e a proteggere le tue risorse digitali da potenziali minacce.

Che tu sia un principiante assoluto o un esperto in cerca di approfondimenti, questo corso ti fornirà le conoscenze e le competenze necessarie per muoverti nel mondo dell'hacking in modo sicuro ed etico.

Preparati a esplorare nuovi orizzonti e a diventare un esperto nell'arte dell'hacking etico!

Buono Studio e Buon Divertimento!

Ti aspetto dentro!

A chi è rivolto questo corso

-Aspiranti hacker desiderosi di acquisire competenze pratiche e teoriche nell'hacking etico.

-Studenti di sicurezza informatica che cercano una formazione completa su concetti avanzati e pratiche nel campo della sicurezza digitale.

-Professionisti IT e sistemisti interessati a comprendere meglio le minacce informatiche e le strategie di difesa.

-Appassionati di tecnologia desiderosi di esplorare il mondo dell'hacking in un ambiente controllato e etico.

Requisiti

*Non sono richiesti prerequisiti specifici per questo corso. È progettato per accogliere studenti di tutti i livelli, dai principianti ai più esperti, e fornire una formazione completa sull'hacking etico.

Il Corso è composto da:

Files

-

Udemy - A Tutto Hacking! Scenari di Attacco per Hacker! [Ita]

-

1 - Hardware Hacking

- 1 -Introduzione Hardware Hacking.mp4 (26.38 MiB)

- 2 -Materiale Supporto Studio.mp4 (16.54 MiB)

- 3 -Attiny 85.mp4 (34.58 MiB)

- 3 - Note Supporto allo Studio.html (530 B)

- 4 -1_3_stepAttacco.txt (307 B)

- 4 -Le fasi dell'Attacco.mp4 (23.69 MiB)

- 5 -Installazione IDE Arduino.mp4 (18.52 MiB)

- 6 -1_5_elencoLink.txt (241 B)

- 6 -Installazione Driver DigiStump.mp4 (24.53 MiB)

- 7 -Integrazione Arduino-DigiStump.mp4 (21.67 MiB)

- 8 -Cambio Lingua.mp4 (13.7 MiB)

- 9 -1_8_payloadMalevoloCompleto.txt (2.01 KiB)

- 9 -Analisi Payload Malevolo.mp4 (24.91 MiB)

- 10 -Analisi dei Comandi.mp4 (40.03 MiB)

- 11 -Settaggio WebHook.mp4 (25.6 MiB)

- 12 -Caricamento del Payload.mp4 (15.52 MiB)

- 13 -Test Finale.mp4 (18.65 MiB)

-

2 - Car Hacking

- 1 -Introduzione Car Hacking.mp4 (42.22 MiB)

- 2 -app.txt (124 B)

- 2 -Installazione Dipendenze.mp4 (22.9 MiB)

- 3 -Installazione ICSim.mp4 (19.04 MiB)

- 4 -Avvio del Tachimetro.mp4 (10.18 MiB)

- 5 -Utilizzo del Tachimetro.mp4 (18.61 MiB)

- 6 -Analisi del Traffico.mp4 (33.95 MiB)

- 7 -Invio dei Segnali Alterati.mp4 (33.1 MiB)

-

3 - Creazione del Laboratorio

- 1 -Introduzione.mp4 (9.64 MiB)

- 2 -Virtualizzazione da BIOS.mp4 (9.46 MiB)

- 3 -Modalità di Installazione.mp4 (23.18 MiB)

- 4 -Introduzione Oracle VirtualBox.mp4 (16.84 MiB)

- 5 -Installazione Oracle VirtualBox.mp4 (26.67 MiB)

- 6 -Importazione di una VM.mp4 (13.57 MiB)

- 7 -Avvio della VM.mp4 (9.34 MiB)

- 8 -Introduzione Vmware.mp4 (19.04 MiB)

- 9 -Installazione Vmware Player.mp4 (14.88 MiB)

- 10 -Avvio della VM.mp4 (21.5 MiB)

- 11 -Modalità ISO.mp4 (26.26 MiB)

- 12 -Installazione ISO.mp4 (28.51 MiB)

- 13 -Creazione Account Gratuito AWS.mp4 (25.63 MiB)

- 14 -Avvio Istanza EC2 Kali Linux.mp4 (40.71 MiB)

- 15 -Accesso Tramite Putty in SSH.mp4 (12.7 MiB)

- 16 -Scaricamento Windows Server 2022.mp4 (18.27 MiB)

- 17 -Creazione della VM.mp4 (12.96 MiB)

- 18 -Installazione Windows Server 2022.mp4 (14.58 MiB)

- 19 -Verifica della Connettività.mp4 (23.07 MiB)

- 20 -Verifica Adattatori NAT.mp4 (4.5 MiB)

- 21 -Scaricamento & Installazione Kioptrix.mp4 (19.76 MiB)

- 22 -Scaricamento & Installazione Metasploitable 2.mp4 (19.27 MiB)

-

4 - Security By Obscurity

- 1 -Security By Obscurity.mp4 (15.13 MiB)

- 2 -Input Type Password.mp4 (19.45 MiB)

- 3 -ByPass Security.mp4 (34.27 MiB)

- 4 -Altro Esempio ByPass Security.mp4 (17.82 MiB)

-

5 - Vulnerability Assessment

- 1 -Introduzione al Vulnerability Assessment.mp4 (8.44 MiB)

- 2 -Scaricamento Nessus.mp4 (16.95 MiB)

- 3 -Aggiornamento Definizioni Nessus.mp4 (10.87 MiB)

- 4 -Presentazione GUI.mp4 (14.69 MiB)

- 5 -Analisi Opzioni Base.mp4 (16.72 MiB)

- 6 -Analisi Opzioni Discovery Scansione.mp4 (15.5 MiB)

- 7 -Analisi Opzioni Discovery Assessment.mp4 (14.68 MiB)

- 8 -Inserimento Credenziali Plugin.mp4 (37.14 MiB)

- 9 -Modalità Scansione Avanzata.mp4 (18.47 MiB)

- 10 -Scansione Base su Metasploitable.mp4 (15.51 MiB)

- 11 -Risultato Scansione Metasploitable 2.mp4 (26.83 MiB)

- 12 -Risultato Scansione Analisi Vulnerabilità.mp4 (17.88 MiB)

- 13 -Generazione Report Scansione.mp4 (22.83 MiB)

- 14 -Scansione Windows FW Attivo.mp4 (15.84 MiB)

- 15 -Scansione Windows FW Disattivato.mp4 (12.73 MiB)

- 16 -Installazione ThunderBird78.mp4 (17.45 MiB)

- 17 -Scansione Vulnerabilità ThunderBird78.mp4 (36.68 MiB)

-

6 - Social Engineering

- 1 -Introduzione al Social Engineering.mp4 (26.16 MiB)

- 2 -Introduzione SET.mp4 (12.02 MiB)

- 3 -Presentazione Attacco Sito Clonato.mp4 (14.67 MiB)

- 4 -Predisposizione Attacco.mp4 (28.7 MiB)

- 5 -Test Finale.mp4 (25.35 MiB)

- 6 -Introduzione Attacco Email.mp4 (14.86 MiB)

- 7 -Metodologia con Gmail.mp4 (18.63 MiB)

- 8 -Creazione Work Mail.mp4 (31.68 MiB)

- 9 -Configurazione SET.mp4 (42.38 MiB)

- 10 -Test Finale.mp4 (8.69 MiB)

-

7 - Creazione di un Malware

- 1 -Introduzione all'Attacco.mp4 (54.58 MiB)

- 2 -6_2_comandoMsfvenom.txt (88 B)

- 2 -Generazione Malware.mp4 (39.33 MiB)

- 3 -Test Comunicazione.mp4 (28.37 MiB)

- 4 -Scaricamento Malware.mp4 (30.59 MiB)

- 5 -Mettersi in Ascolto.mp4 (31.61 MiB)

- 6 -Cattura della Sessione.mp4 (23.87 MiB)

- 7 -Lista Comandi Utili.mp4 (21.74 MiB)

- 8 -Esecuzione Comandi Vari.mp4 (50.44 MiB)

-

8 - Violare le Password

- 1 -Creazione Utenti.mp4 (9.74 MiB)

- 2 -Connessione Utente Standard.mp4 (10.83 MiB)

- 3 -Cattura Sessione Standard.mp4 (21.23 MiB)

- 4 -Privilege Escalation.mp4 (26.77 MiB)

- 5 -Hash Password.mp4 (13.37 MiB)

- 6 -Mimikatz.mp4 (30.03 MiB)

- 7 -Hash Database.mp4 (11.12 MiB)

- 8 -Hash Violati.mp4 (19.38 MiB)

- 9 -Installazione Johnny.mp4 (19.19 MiB)

- 10 -Wordlist RockYou.mp4 (12.53 MiB)

- 11 -Configurazione Johnny.mp4 (19.42 MiB)

- 12 -Attacco Finale.mp4 (4.06 MiB)

-

9 - Web Hacking

- 1 -Introduzione a DVWA.mp4 (21.47 MiB)

- 2 -Presentazione DVWA.mp4 (25.16 MiB)

- 3 -8_3_comandiXSS_SQL.txt (138 B)

- 3 -XSS Reflected.mp4 (29.79 MiB)

- 4 -XSS Stored.mp4 (20.77 MiB)

- 5 -Dirottamento Sito Web.mp4 (20.34 MiB)

- 6 -SQL Injection.mp4 (19.87 MiB)

- 7 -Esempio SQL Injection.mp4 (15.07 MiB)

- 8 -Cattura Password.mp4 (22.09 MiB)

- 9 -Sanificazione Input.mp4 (26.77 MiB)

-

10 - Android Hacking

- 1 -9_1_linkISO.txt (123 B)

- 1 -Scaricamento Android.mp4 (16.23 MiB)

- 2 -Installazione Android.mp4 (19.11 MiB)

- 3 -Modifica Stringa Boot.mp4 (12.99 MiB)

- 4 -Avvio Android.mp4 (19.15 MiB)

- 5 -Generazione Malware.mp4 (13.92 MiB)

- 6 -Trasporto APK.mp4 (12.55 MiB)

- 7 -Cattura Sessione.mp4 (24.71 MiB)

- 8 -Avvio Applicazione.mp4 (34.6 MiB)

- 9 -Furto dei Contatti.mp4 (27.02 MiB)

- 10 -Comandi Alternativi.mp4 (29 MiB)

-

11 - Bonus Update 2024

- 1 -Update 2024.mp4 (13.43 MiB)

- 2 -Vmware Workstation.mp4 (35.05 MiB)

- 3 -Firewall Virtuale.mp4 (43.42 MiB)

- 4 -Windows 11 parte 1.mp4 (13.68 MiB)

- 5 -Windows 11 parte 2.mp4 (23.62 MiB)

- 6 -Attivazione Firewall.mp4 (25.41 MiB)

- 7 -Metasploiotable 2.mp4 (22.33 MiB)

- Read Me.txt (17 B)

-

Trackers

- udp://tracker.torrent.eu.org:451/announce

- udp://p4p.arenabg.com:1337/announce

- udp://explodie.org:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- udp://tracker.coppersurfer.tk:6969/announce

- udp://tracker.pirateparty.gr:6969/announce

- udp://tracker.leechers-paradise.org:6969/announce

- udp://tracker.openbittorrent.com:6969/announce

- udp://opentracker.i2p.rocks:6969/announce

- udp://exodus.desync.com:6969/announce

- udp://ipv4.tracker.harry.lu:80/announce

- udp://open.stealth.si:80/announce

- udp://tracker.bitsearch.to:1337/announce

- udp://tracker.joybomb.tw:6969/announce

- udp://uploads.gamecoast.net:6969/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.