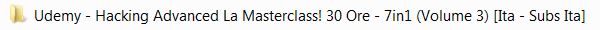

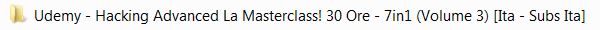

Udemy - Hacking Advanced La Masterclass! 30 Ore - 7in1 (Volume 3) [Ita - Subs Ita]

Informazioni

- Categoria: Altro Videocorsi

- Data: 2024-11-30 22:28

- Dimensione: 18.35 GiB

7

2

95

Ultimo aggiornamento: 2026-02-03 03:13

Seed

Leech

Completi

Hash:

7439b7ca84f983aae9b12a6db8f5475952c407f5

Download

Tutte le Mie Releases

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy- Hacking Advanced: la Masterclass!

30 Ore - 7in1 - Volume 3

(Update 10-2024) [Ita - Subs Ita]

Il Percorso Completo Intensivo di Hacking Avanzato -2024-

Ethical Hacking Tecniche Avanzate | Bundle 7 corsi in 1 by EHI

*Si desidera ringraziare kabino

Cosa Imparerai

-Comprendere le vulnerabilità delle reti: Identificare e analizzare i punti deboli nelle reti e nei sistemi per prevenire potenziali attacchi.

-Eseguire test di penetrazione: Condurre penetration test su diverse tipologie di reti, identificando e sfruttando vulnerabilità per migliorare la sicurezza.

-Utilizzare strumenti avanzati di hacking: Saper usare strumenti professionali per il network hacking come Wireshark, Nmap, Aircrack-ng, e altri.

-Implementare misure di sicurezza avanzate: Applicare le migliori pratiche di sicurezza per proteggere le reti e i sistemi da minacce esterne.

Descrizione

Hacking Advanced: la Masterclass! Volume 3 - Il Percorso Completo Intensivo di Hacking Avanzato 2024

Questa masterclass avanzata di 30 ore ti guiderà attraverso le tecniche di hacking etico più sofisticate e aggiornate del 2024. Suddiviso in 7 corsi intensivi, questo bundle è progettato per portarti da un livello intermedio a un livello avanzato, coprendo ogni aspetto del penetration testing, dalla gestione delle reti alla scalata dei privilegi, fino all'evasione degli antivirus.

1. Networking - Le Basi - Il Corso Intensivo

Inizia con una solida base di networking, essenziale per qualsiasi hacker. In questa sezione, imparerai:

-Protocolli fondamentali di rete (TCP/IP, DNS, HTTP/HTTPS, etc.)

-Configurazione e analisi delle reti locali e globali

-Strumenti di analisi come Wireshark e Nmap per monitorare e interpretare il traffico di rete

-Riconoscimento e mitigazione delle vulnerabilità di rete comuni

2. Linux - Le Basi - Il Corso Intensivo

Linux è la piattaforma primaria utilizzata per l'hacking. In questa sezione:

-Scoprirai l'architettura e i comandi base di Linux

-Approfondirai le tecniche di amministrazione e gestione dei sistemi Linux

-Userai strumenti come Bash scripting e cron job per automatizzare attività

-Imparerai come configurare e proteggere ambienti Linux per penetration testing

3. The Metasploit Framework - Il Corso Intensivo

Metasploit è uno dei framework più potenti per l'exploitation. In questo corso:

-Imparerai a utilizzare Metasploit per identificare e sfruttare vulnerabilità

-Approfondirai tecniche di payload, session management, e post-exploitation

-Imparerai a costruire exploit personalizzati e a sfruttare vulnerabilità zero-day

-Simulerai attacchi reali per testare la sicurezza di sistemi e applicazioni

4. Active Directory & Windows Server 2019 - Il Corso Intensivo

Active Directory (AD) è il cuore delle reti aziendali. In questa sezione:

-Scoprirai come funziona AD e come viene utilizzato per la gestione centralizzata delle reti Windows

-Configurerai e gestirai un dominio Windows Server 2019

-Imparerai tecniche di monitoraggio, auditing e protezione dell'Active Directory

-Verrai introdotto alle vulnerabilità tipiche di AD e come un hacker può sfruttarle

5. Hacking in Microsoft Active Directory - Il Corso Intensivo

Questo modulo approfondisce le tecniche di hacking su Active Directory:

-Identificherai vulnerabilità in AD attraverso metodi di ricognizione avanzati

-Userai strumenti come BloodHound e Mimikatz per analizzare relazioni tra utenti e permessi

-Scalerai privilegi e guadagnerai il controllo di interi domini Windows

-Esplorerai tecniche di lateral movement, persistence, e escalation di privilegi all'interno di un ambiente AD

6. Windows Privilege Escalation - Il Corso Intensivo

Una volta penetrato un sistema, la scalata dei privilegi è fondamentale per ottenere accesso completo:

-Imparerai come identificare vulnerabilità locali che permettono l'escalation dei privilegi su Windows

-Approfondirai tecniche come bypass UAC, exploitation di servizi vulnerabili, e abuso di token

-Utilizzerai strumenti avanzati come PowerSploit, Sherlock, e PrivescCheck per automatizzare il processo di escalation

7. Tecniche di Evasione dell'Antivirus - Il Corso Intensivo

Gli antivirus rappresentano una barriera, ma in questo modulo imparerai a superarli:

-Scoprirai come gli antivirus analizzano il malware e quali tecniche usano per rilevarlo

-Imparerai metodi di offuscamento del codice e evasione della rilevazione in tempo reale

-Creerai malware non rilevabili (FUD - Fully Undetectable) utilizzando tecniche avanzate

-Testai i tuoi exploit su macchine protette da antivirus aggiornati

Perché scegliere questo corso?

-7 corsi in 1: Un percorso formativo completo, aggiornato alle ultime tecnologie e tendenze nel mondo dell'ethical hacking.

-Approccio pratico: Ogni modulo include laboratori e simulazioni basate su scenari reali, consentendoti di mettere in pratica ciò che impari.

-Certificazioni mirate: Questo corso è ideale per chi mira a conseguire certificazioni come CEH, OSCP, e altre specializzazioni avanzate di sicurezza.

A chi è rivolto questo corso

-Principianti nel mondo della cybersecurity: Chi è nuovo alla sicurezza informatica e vuole imparare le basi del network hacking partendo da zero.

-Professionisti IT: Sistemisti, amministratori di rete o tecnici IT che desiderano approfondire le tecniche di hacking e rafforzare la sicurezza delle reti aziendali.

-Aspiranti ethical hackers e penetration testers: Coloro che vogliono intraprendere una carriera nel campo dell'ethical hacking e hanno bisogno di sviluppare competenze pratiche su attacchi e difese di rete.

-Appassionati di tecnologia e hacking: Individui curiosi di capire come funzionano gli attacchi alle reti e desiderano acquisire le competenze per prevenire tali minacce in modo etico.

Requisiti

*Conoscenze di base di informatica: Sapere usare un computer e navigare su internet.

*Un PC o laptop: Preferibilmente con un sistema operativo Linux (consigliato Kali Linux) o Windows con una macchina virtuale.

*Connessione a internet: Necessaria per scaricare gli strumenti di hacking e seguire le lezioni online.

Il Corso è composto da:

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy- Hacking Advanced: la Masterclass!

30 Ore - 7in1 - Volume 3

(Update 10-2024) [Ita - Subs Ita]

Il Percorso Completo Intensivo di Hacking Avanzato -2024-

Ethical Hacking Tecniche Avanzate | Bundle 7 corsi in 1 by EHI

*Si desidera ringraziare kabino

Cosa Imparerai

-Comprendere le vulnerabilità delle reti: Identificare e analizzare i punti deboli nelle reti e nei sistemi per prevenire potenziali attacchi.

-Eseguire test di penetrazione: Condurre penetration test su diverse tipologie di reti, identificando e sfruttando vulnerabilità per migliorare la sicurezza.

-Utilizzare strumenti avanzati di hacking: Saper usare strumenti professionali per il network hacking come Wireshark, Nmap, Aircrack-ng, e altri.

-Implementare misure di sicurezza avanzate: Applicare le migliori pratiche di sicurezza per proteggere le reti e i sistemi da minacce esterne.

Descrizione

Hacking Advanced: la Masterclass! Volume 3 - Il Percorso Completo Intensivo di Hacking Avanzato 2024

Questa masterclass avanzata di 30 ore ti guiderà attraverso le tecniche di hacking etico più sofisticate e aggiornate del 2024. Suddiviso in 7 corsi intensivi, questo bundle è progettato per portarti da un livello intermedio a un livello avanzato, coprendo ogni aspetto del penetration testing, dalla gestione delle reti alla scalata dei privilegi, fino all'evasione degli antivirus.

1. Networking - Le Basi - Il Corso Intensivo

Inizia con una solida base di networking, essenziale per qualsiasi hacker. In questa sezione, imparerai:

-Protocolli fondamentali di rete (TCP/IP, DNS, HTTP/HTTPS, etc.)

-Configurazione e analisi delle reti locali e globali

-Strumenti di analisi come Wireshark e Nmap per monitorare e interpretare il traffico di rete

-Riconoscimento e mitigazione delle vulnerabilità di rete comuni

2. Linux - Le Basi - Il Corso Intensivo

Linux è la piattaforma primaria utilizzata per l'hacking. In questa sezione:

-Scoprirai l'architettura e i comandi base di Linux

-Approfondirai le tecniche di amministrazione e gestione dei sistemi Linux

-Userai strumenti come Bash scripting e cron job per automatizzare attività

-Imparerai come configurare e proteggere ambienti Linux per penetration testing

3. The Metasploit Framework - Il Corso Intensivo

Metasploit è uno dei framework più potenti per l'exploitation. In questo corso:

-Imparerai a utilizzare Metasploit per identificare e sfruttare vulnerabilità

-Approfondirai tecniche di payload, session management, e post-exploitation

-Imparerai a costruire exploit personalizzati e a sfruttare vulnerabilità zero-day

-Simulerai attacchi reali per testare la sicurezza di sistemi e applicazioni

4. Active Directory & Windows Server 2019 - Il Corso Intensivo

Active Directory (AD) è il cuore delle reti aziendali. In questa sezione:

-Scoprirai come funziona AD e come viene utilizzato per la gestione centralizzata delle reti Windows

-Configurerai e gestirai un dominio Windows Server 2019

-Imparerai tecniche di monitoraggio, auditing e protezione dell'Active Directory

-Verrai introdotto alle vulnerabilità tipiche di AD e come un hacker può sfruttarle

5. Hacking in Microsoft Active Directory - Il Corso Intensivo

Questo modulo approfondisce le tecniche di hacking su Active Directory:

-Identificherai vulnerabilità in AD attraverso metodi di ricognizione avanzati

-Userai strumenti come BloodHound e Mimikatz per analizzare relazioni tra utenti e permessi

-Scalerai privilegi e guadagnerai il controllo di interi domini Windows

-Esplorerai tecniche di lateral movement, persistence, e escalation di privilegi all'interno di un ambiente AD

6. Windows Privilege Escalation - Il Corso Intensivo

Una volta penetrato un sistema, la scalata dei privilegi è fondamentale per ottenere accesso completo:

-Imparerai come identificare vulnerabilità locali che permettono l'escalation dei privilegi su Windows

-Approfondirai tecniche come bypass UAC, exploitation di servizi vulnerabili, e abuso di token

-Utilizzerai strumenti avanzati come PowerSploit, Sherlock, e PrivescCheck per automatizzare il processo di escalation

7. Tecniche di Evasione dell'Antivirus - Il Corso Intensivo

Gli antivirus rappresentano una barriera, ma in questo modulo imparerai a superarli:

-Scoprirai come gli antivirus analizzano il malware e quali tecniche usano per rilevarlo

-Imparerai metodi di offuscamento del codice e evasione della rilevazione in tempo reale

-Creerai malware non rilevabili (FUD - Fully Undetectable) utilizzando tecniche avanzate

-Testai i tuoi exploit su macchine protette da antivirus aggiornati

Perché scegliere questo corso?

-7 corsi in 1: Un percorso formativo completo, aggiornato alle ultime tecnologie e tendenze nel mondo dell'ethical hacking.

-Approccio pratico: Ogni modulo include laboratori e simulazioni basate su scenari reali, consentendoti di mettere in pratica ciò che impari.

-Certificazioni mirate: Questo corso è ideale per chi mira a conseguire certificazioni come CEH, OSCP, e altre specializzazioni avanzate di sicurezza.

A chi è rivolto questo corso

-Principianti nel mondo della cybersecurity: Chi è nuovo alla sicurezza informatica e vuole imparare le basi del network hacking partendo da zero.

-Professionisti IT: Sistemisti, amministratori di rete o tecnici IT che desiderano approfondire le tecniche di hacking e rafforzare la sicurezza delle reti aziendali.

-Aspiranti ethical hackers e penetration testers: Coloro che vogliono intraprendere una carriera nel campo dell'ethical hacking e hanno bisogno di sviluppare competenze pratiche su attacchi e difese di rete.

-Appassionati di tecnologia e hacking: Individui curiosi di capire come funzionano gli attacchi alle reti e desiderano acquisire le competenze per prevenire tali minacce in modo etico.

Requisiti

*Conoscenze di base di informatica: Sapere usare un computer e navigare su internet.

*Un PC o laptop: Preferibilmente con un sistema operativo Linux (consigliato Kali Linux) o Windows con una macchina virtuale.

*Connessione a internet: Necessaria per scaricare gli strumenti di hacking e seguire le lezioni online.

Il Corso è composto da:

Files

-

Udemy - Hacking Advanced La Masterclass! 30 Ore - 7in1 (Volume 3) [Ita - Subs Ita]

-

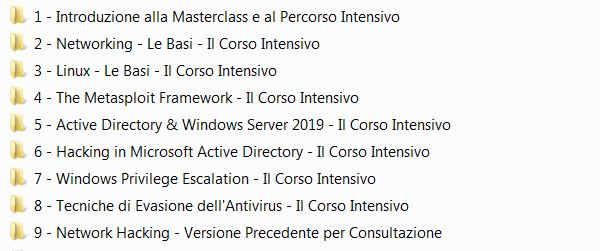

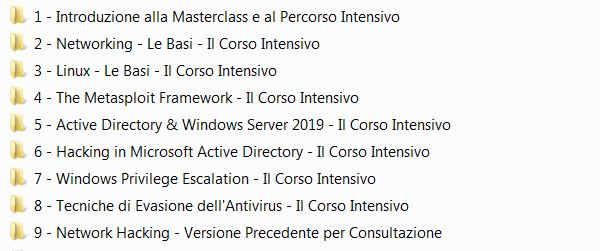

1 - Introduzione alla Masterclass e al Percorso Intensivo

- 1 -Introduzione alla Masterclass e al Percorso Intensivo.it_IT.vtt (2.32 KiB)

- 1 -Introduzione alla Masterclass e al Percorso Intensivo.mp4 (36.71 MiB)

- 2 -Materiale di Supporto allo Studio.it_IT.vtt (2.42 KiB)

- 2 -Materiale di Supporto allo Studio.mp4 (16.53 MiB)

- 3 -Note del Corso.it_IT.vtt (1.77 KiB)

- 3 -Note del Corso.mp4 (12.55 MiB)

-

2 - Networking - Le Basi - Il Corso Intensivo

- 1 -Cisco Packet Tracer.it_IT.vtt (4.38 KiB)

- 1 -Cisco Packet Tracer.mp4 (26.04 MiB)

- 2 -Presentazione GUI.it_IT.vtt (2.62 KiB)

- 2 -Presentazione GUI.mp4 (12.54 MiB)

- 3 -Le Categorie dei Dispositivi.it_IT.vtt (2.64 KiB)

- 3 -Le Categorie dei Dispositivi.mp4 (11.61 MiB)

- 4 -Aggiunte degli Elementi di una Rete.it_IT.vtt (4.99 KiB)

- 4 -Aggiunte degli Elementi di una Rete.mp4 (26.04 MiB)

- 5 -Il Cablaggio.it_IT.vtt (3.56 KiB)

- 5 -Il Cablaggio.mp4 (18.23 MiB)

- 6 -2_2_comunicazione2PC.pkt (42.14 KiB)

- 6 -Inserimento dei PC.it_IT.vtt (3.17 KiB)

- 6 -Inserimento dei PC.mp4 (17.2 MiB)

- 7 -Comunicazione tra PC.it_IT.vtt (4.31 KiB)

- 7 -Comunicazione tra PC.mp4 (26.52 MiB)

- 8 -2_4_switch.pkt (44.96 KiB)

- 8 -Introduzione agli Switch.it_IT.vtt (3.28 KiB)

- 8 -Introduzione agli Switch.mp4 (14.39 MiB)

- 9 -Connessione tra Switch e PC.it_IT.vtt (4.71 KiB)

- 9 -Connessione tra Switch e PC.mp4 (31.38 MiB)

- 10 -Test Comunicazione Switch.it_IT.vtt (5.8 KiB)

- 10 -Test Comunicazione Switch.mp4 (43.8 MiB)

- 11 -2_7_arp.pkt (44.99 KiB)

- 11 -Protocollo ARP.it_IT.vtt (4.52 KiB)

- 11 -Protocollo ARP.mp4 (23.33 MiB)

- 12 -Protocollo ARP - Dimostrazione.it_IT.vtt (5.95 KiB)

- 12 -Protocollo ARP - Dimostrazione.mp4 (52.11 MiB)

- 13 -2_9_vlan.pkt (46.44 KiB)

- 13 -VLAN - Introduzione.it_IT.vtt (3.91 KiB)

- 13 -VLAN - Introduzione.mp4 (19.19 MiB)

- 14 -VLAN - Diagramma.it_IT.vtt (4 KiB)

- 14 -VLAN - Diagramma.mp4 (26.9 MiB)

- 15 -Configurazione di una VLAN.it_IT.vtt (5.89 KiB)

- 15 -Configurazione di una VLAN.mp4 (52.77 MiB)

- 16 -Test di Comunicazione VLAN.it_IT.vtt (4.36 KiB)

- 16 -Test di Comunicazione VLAN.mp4 (34.39 MiB)

- 17 -2_13_trunkPort.pkt (47.3 KiB)

- 17 -Porta Trunk.it_IT.vtt (3.78 KiB)

- 17 -Porta Trunk.mp4 (20.24 MiB)

- 18 -Porta Trunk - topologia.it_IT.vtt (3.12 KiB)

- 18 -Porta Trunk - topologia.mp4 (24.45 MiB)

- 19 -Trunk - Creazione della VLAN.it_IT.vtt (4.4 KiB)

- 19 -Trunk - Creazione della VLAN.mp4 (53.6 MiB)

- 20 -Trunk - Test Finale.it_IT.vtt (6.41 KiB)

- 20 -Trunk - Test Finale.mp4 (55.04 MiB)

- 21 -2_17_portAggregation.pkt (43.01 KiB)

- 21 -Port Aggregation.it_IT.vtt (2.75 KiB)

- 21 -Port Aggregation.mp4 (11.21 MiB)

- 22 -Port Aggregation - Topologia.it_IT.vtt (3.58 KiB)

- 22 -Port Aggregation - Topologia.mp4 (31.42 MiB)

- 23 -Port Aggregation - Test.it_IT.vtt (3.66 KiB)

- 23 -Port Aggregation - Test.mp4 (41.31 MiB)

- 24 -3_1_routerBasic.pkt (44.68 KiB)

- 24 -Introduzione al Routing.it_IT.vtt (2.65 KiB)

- 24 -Introduzione al Routing.mp4 (11.12 MiB)

- 25 -Il Router - Topologia.it_IT.vtt (3.63 KiB)

- 25 -Il Router - Topologia.mp4 (21.95 MiB)

- 26 -Il Router - Assegnamento PC.it_IT.vtt (4 KiB)

- 26 -Il Router - Assegnamento PC.mp4 (27.26 MiB)

- 27 -Il Router - Configurazione delle Interfacce.it_IT.vtt (4.05 KiB)

- 27 -Il Router - Configurazione delle Interfacce.mp4 (31.85 MiB)

- 28 -Il Router - Test Finale.it_IT.vtt (2.79 KiB)

- 28 -Il Router - Test Finale.mp4 (22.45 MiB)

- 29 -3_6_router_switch.pkt (48.38 KiB)

- 29 -Router e Switch.it_IT.vtt (4.13 KiB)

- 29 -Router e Switch.mp4 (27.14 MiB)

- 30 -Configurazione PC.it_IT.vtt (2.74 KiB)

- 30 -Configurazione PC.mp4 (26.16 MiB)

- 31 -Il Router - Test Finale.it_IT.vtt (4.86 KiB)

- 31 -Il Router - Test Finale.mp4 (42.54 MiB)

- 32 -Introduzione alle Rotte Statiche.it_IT.vtt (3.79 KiB)

- 32 -Introduzione alle Rotte Statiche.mp4 (20.05 MiB)

- 33 -3_10_rotteStatiche.pkt (45.74 KiB)

- 33 -Rotte Statiche - La Topologia.it_IT.vtt (3.51 KiB)

- 33 -Rotte Statiche - La Topologia.mp4 (23.04 MiB)

- 34 -Rotte Statiche e Configurazione del Router.it_IT.vtt (3.24 KiB)

- 34 -Rotte Statiche e Configurazione del Router.mp4 (43.14 MiB)

- 35 -Rotte Statiche - Test Finale.it_IT.vtt (5.42 KiB)

- 35 -Rotte Statiche - Test Finale.mp4 (58.68 MiB)

- 36 -Protocolli di Routing Dinamico.it_IT.vtt (5.68 KiB)

- 36 -Protocolli di Routing Dinamico.mp4 (33.49 MiB)

- 37 -RIP - Scenario di Rete.it_IT.vtt (1.8 KiB)

- 37 -RIP - Scenario di Rete.mp4 (13.32 MiB)

- 38 -RIP - Configurazione delle Interfacce.it_IT.vtt (1.92 KiB)

- 38 -RIP - Configurazione delle Interfacce.mp4 (32.54 MiB)

- 39 -RIP - Test Finale.it_IT.vtt (7.04 KiB)

- 39 -RIP - Test Finale.mp4 (61.98 MiB)

- 40 -3_17_ospf.pkt (46.41 KiB)

- 40 -OSPF - Scenario.it_IT.vtt (2.1 KiB)

- 40 -OSPF - Scenario.mp4 (13.35 MiB)

- 41 -OSPF - Configurazione Interfacce.it_IT.vtt (1.71 KiB)

- 41 -OSPF - Configurazione Interfacce.mp4 (30.26 MiB)

- 42 -OSPF - Test.it_IT.vtt (7.03 KiB)

- 42 -OSPF - Test.mp4 (61.57 MiB)

- 43 -3_20_bgp.pkt (47.28 KiB)

- 43 -BGP - Scenario.it_IT.vtt (2.46 KiB)

- 43 -BGP - Scenario.mp4 (15.64 MiB)

- 44 -BGP - Configurazione Interfacce.it_IT.vtt (1.71 KiB)

- 44 -BGP - Configurazione Interfacce.mp4 (29.2 MiB)

- 45 -BGP - Configurazione del Protocollo.it_IT.vtt (5.45 KiB)

- 45 -BGP - Configurazione del Protocollo.mp4 (53.78 MiB)

- 46 -BGP - Test FInale.it_IT.vtt (2.11 KiB)

- 46 -BGP - Test FInale.mp4 (21.1 MiB)

- 47 -5_1_multiLayerSwitch.pkt (47.16 KiB)

- 47 -Multi Layer Switch.it_IT.vtt (10 KiB)

- 47 -Multi Layer Switch.mp4 (91.63 MiB)

- 48 -5_2_hub.pkt (44.8 KiB)

- 48 -HUB - Scenario.it_IT.vtt (2.75 KiB)

- 48 -HUB - Scenario.mp4 (19.03 MiB)

- 49 -HUB - Test Finale.it_IT.vtt (3.57 KiB)

- 49 -HUB - Test Finale.mp4 (27.1 MiB)

- 50 -5_4_bridge.pkt (45.81 KiB)

- 50 -Bridge - Scenario.it_IT.vtt (2.24 KiB)

- 50 -Bridge - Scenario.mp4 (13.89 MiB)

- 51 -Bridge - Test Finale.it_IT.vtt (4.36 KiB)

- 51 -Bridge - Test Finale.mp4 (38.51 MiB)

- 52 -5_6_wirelessLANcontroller.pkt (47.33 KiB)

- 52 -Wireless LAN Controller.it_IT.vtt (12.46 KiB)

- 52 -Wireless LAN Controller.mp4 (69.33 MiB)

- 53 -5_7_wirelessAP.pkt (89.47 KiB)

- 53 -Wireless AP.it_IT.vtt (6.84 KiB)

- 53 -Wireless AP.mp4 (47.68 MiB)

- 54 -NAT Statica - Introduzione.it_IT.vtt (2.56 KiB)

- 54 -NAT Statica - Introduzione.mp4 (10.11 MiB)

- 55 -6_2_natStatica.pkt (45.29 KiB)

- 55 -NAT Statica - Scenario.it_IT.vtt (1.63 KiB)

- 55 -NAT Statica - Scenario.mp4 (11.31 MiB)

- 56 -NAT Statica - Configurazione Dispositivi.it_IT.vtt (3.75 KiB)

- 56 -NAT Statica - Configurazione Dispositivi.mp4 (37.44 MiB)

- 57 -NAT Statica - Configurazione NAT.it_IT.vtt (2.8 KiB)

- 57 -NAT Statica - Configurazione NAT.mp4 (23.98 MiB)

- 58 -NAT Statica - Test Finale.it_IT.vtt (2.87 KiB)

- 58 -NAT Statica - Test Finale.mp4 (22.26 MiB)

- 59 -6_6_Acl.pkt (44.18 KiB)

- 59 -Le ACL - Introduzione.it_IT.vtt (8 KiB)

- 59 -Le ACL - Introduzione.mp4 (75.14 MiB)

- 60 -Le ACL - Scenario.it_IT.vtt (4.2 KiB)

- 60 -Le ACL - Scenario.mp4 (36.3 MiB)

- 61 -6_8_natPool.pkt (49.8 KiB)

- 61 -Il NAT Pool.it_IT.vtt (6.67 KiB)

- 61 -Il NAT Pool.mp4 (57.24 MiB)

- 62 -Il NAT Pool - Scenario.it_IT.vtt (5.37 KiB)

- 62 -Il NAT Pool - Scenario.mp4 (58.42 MiB)

- 63 -6_10_unused_port_switch.pkt (45.56 KiB)

- 63 -Unused Port Switch.it_IT.vtt (6.37 KiB)

- 63 -Unused Port Switch.mp4 (56.13 MiB)

- 64 -6_11_macFiltering.pkt (46.51 KiB)

- 64 -MAC Filtering.it_IT.vtt (7.37 KiB)

- 64 -MAC Filtering.mp4 (54.95 MiB)

-

3 - Linux - Le Basi - Il Corso Intensivo

- 1 -Kali Linux - Scaricamento Immagine.it_IT.vtt (3.33 KiB)

- 1 -Kali Linux - Scaricamento Immagine.mp4 (23.31 MiB)

- 2 -Scaricamento Virtualbox.it_IT.vtt (2.66 KiB)

- 2 -Scaricamento Virtualbox.mp4 (21.53 MiB)

- 3 -Installazione Oracle Virtualbox.it_IT.vtt (3.37 KiB)

- 3 -Installazione Oracle Virtualbox.mp4 (26.74 MiB)

- 4 -Import Kali Linux.it_IT.vtt (2.6 KiB)

- 4 -Import Kali Linux.mp4 (19.74 MiB)

- 5 -Avvio Macchina Kali Linux.it_IT.vtt (3.06 KiB)

- 5 -Avvio Macchina Kali Linux.mp4 (16.34 MiB)

- 6 -Risoluzione FULL.it_IT.vtt (2.13 KiB)

- 6 -Risoluzione FULL.mp4 (17.23 MiB)

- 7 -Introduzione allo Shell Scripting.it_IT.vtt (1.9 KiB)

- 7 -Introduzione allo Shell Scripting.mp4 (8.18 MiB)

- 7 -risorse.zip (3.28 KiB)

- 8 -Il Primo Script.it_IT.vtt (2.97 KiB)

- 8 -Il Primo Script.mp4 (18.36 MiB)

- 9 -Ciao Mondo!.it_IT.vtt (1.12 KiB)

- 9 -Ciao Mondo!.mp4 (6.61 MiB)

- 10 -Utilizzo delle Variabili.it_IT.vtt (2.22 KiB)

- 10 -Utilizzo delle Variabili.mp4 (14.14 MiB)

- 11 -Inserimento Dati in Input.it_IT.vtt (3.66 KiB)

- 11 -Inserimento Dati in Input.mp4 (24.32 MiB)

- 12 -Il Costrutto di Selezione.it_IT.vtt (2.26 KiB)

- 12 -Il Costrutto di Selezione.mp4 (14.21 MiB)

- 13 -Il DoWhile.it_IT.vtt (3.58 KiB)

- 13 -Il DoWhile.mp4 (21.13 MiB)

- 14 -Il Ciclo FOR.it_IT.vtt (2.54 KiB)

- 14 -Il Ciclo FOR.mp4 (13.43 MiB)

- 15 -Il Ciclo FOR.it_IT.vtt (2.46 KiB)

- 15 -Il Ciclo FOR.mp4 (13.79 MiB)

- 16 -Funzioni Aritmetiche.it_IT.vtt (1.31 KiB)

- 16 -Funzioni Aritmetiche.mp4 (8.24 MiB)

- 17 -Valore PariDispari.it_IT.vtt (2.92 KiB)

- 17 -Valore PariDispari.mp4 (16.32 MiB)

- 18 -Concatenazione di Stringhe.it_IT.vtt (1.96 KiB)

- 18 -Concatenazione di Stringhe.mp4 (11.76 MiB)

- 19 -Utente Root Verifica.it_IT.vtt (3.19 KiB)

- 19 -Utente Root Verifica.mp4 (19.29 MiB)

- 20 -Clone di una Macchina Virtuale.it_IT.vtt (2.72 KiB)

- 20 -Clone di una Macchina Virtuale.mp4 (17.84 MiB)

- 21 -MAC Address Differenti.it_IT.vtt (1.71 KiB)

- 21 -MAC Address Differenti.mp4 (12.1 MiB)

- 22 -Cambio della Scheda di Rete.it_IT.vtt (2.64 KiB)

- 22 -Cambio della Scheda di Rete.mp4 (19.56 MiB)

- 23 -Assegnamento IP Address.it_IT.vtt (5.31 KiB)

- 23 -Assegnamento IP Address.mp4 (55.07 MiB)

- 24 -Test di Comunicazione.it_IT.vtt (1.62 KiB)

- 24 -Test di Comunicazione.mp4 (13.18 MiB)

- 25 -Ethernet Tool.it_IT.vtt (3.54 KiB)

- 25 -Ethernet Tool.mp4 (24.39 MiB)

- 26 -Netstat.it_IT.vtt (1.9 KiB)

- 26 -Netstat.mp4 (14 MiB)

- 27 -Comando IP.it_IT.vtt (2.98 KiB)

- 27 -Comando IP.mp4 (19.93 MiB)

- 28 -DIG.it_IT.vtt (2.3 KiB)

- 28 -DIG.mp4 (18.94 MiB)

- 29 -TCPDUMP - Comando Ping.it_IT.vtt (4.97 KiB)

- 29 -TCPDUMP - Comando Ping.mp4 (43.82 MiB)

- 30 -TCPDUMP - Test di Connessione Superato.it_IT.vtt (5.69 KiB)

- 30 -TCPDUMP - Test di Connessione Superato.mp4 (52.06 MiB)

- 31 -TCPDUMP - Test di Connessione Fallito.it_IT.vtt (2.83 KiB)

- 31 -TCPDUMP - Test di Connessione Fallito.mp4 (22.75 MiB)

- 32 -Nmap + Tcpdump - 100 porte.it_IT.vtt (4.51 KiB)

- 32 -Nmap + Tcpdump - 100 porte.mp4 (42.88 MiB)

- 33 -Nmap + Tcpdump - Porte Aperte e Chiuse.it_IT.vtt (3.43 KiB)

- 33 -Nmap + Tcpdump - Porte Aperte e Chiuse.mp4 (36.47 MiB)

- 34 -Ping & Wireshark.it_IT.vtt (5.47 KiB)

- 34 -Ping & Wireshark.mp4 (41.27 MiB)

- 35 -Wireshark - Test Porta 53.it_IT.vtt (1.96 KiB)

- 35 -Wireshark - Test Porta 53.mp4 (13.18 MiB)

- 36 -Scansione Nmap & Wireshark.it_IT.vtt (1.82 KiB)

- 36 -Scansione Nmap & Wireshark.mp4 (17.18 MiB)

- 37 -Honeypot & Wireshark.it_IT.vtt (6.71 KiB)

- 37 -Honeypot & Wireshark.mp4 (39.75 MiB)

- 38 -Telnet & Wireshark.it_IT.vtt (3.75 KiB)

- 38 -Telnet & Wireshark.mp4 (25.38 MiB)

- 39 -SSH & Wireshark.it_IT.vtt (2.57 KiB)

- 39 -SSH & Wireshark.mp4 (19.42 MiB)

- 40 -Installazione GUFW.it_IT.vtt (3.97 KiB)

- 40 -Installazione GUFW.mp4 (28.46 MiB)

- 41 -Modifica degli Adattatori di Rete.it_IT.vtt (2.27 KiB)

- 41 -Modifica degli Adattatori di Rete.mp4 (20.37 MiB)

- 42 -Presentazione GUI.it_IT.vtt (3.27 KiB)

- 42 -Presentazione GUI.mp4 (23.87 MiB)

- 43 -Attivazione FW.it_IT.vtt (3.08 KiB)

- 43 -Attivazione FW.mp4 (16.2 MiB)

- 44 -Test Funzionamento del FW.it_IT.vtt (4.06 KiB)

- 44 -Test Funzionamento del FW.mp4 (23.56 MiB)

- 45 -Creazione Regola SSH.it_IT.vtt (4.1 KiB)

- 45 -Creazione Regola SSH.mp4 (25.63 MiB)

- 46 -Creazione Regola HTTP.it_IT.vtt (2.08 KiB)

- 46 -Creazione Regola HTTP.mp4 (15.19 MiB)

- 47 -Regola Iptables.it_IT.vtt (2.92 KiB)

- 47 -Regola Iptables.mp4 (27.91 MiB)

- 48 -Scansione Nmap.it_IT.vtt (3.35 KiB)

- 48 -Scansione Nmap.mp4 (25.64 MiB)

- 49 -Firewall Disabilitato - Test.it_IT.vtt (1.88 KiB)

- 49 -Firewall Disabilitato - Test.mp4 (16.38 MiB)

- 50 -Regole Specifiche per IP Address.it_IT.vtt (3.11 KiB)

- 50 -Regole Specifiche per IP Address.mp4 (27.82 MiB)

- 51 -Traffico Outgoing.it_IT.vtt (2.2 KiB)

- 51 -Traffico Outgoing.mp4 (13.62 MiB)

- 52 -Elementi Base di IPTables.it_IT.vtt (3.86 KiB)

- 52 -Elementi Base di IPTables.mp4 (24.43 MiB)

- 53 -IPTables - All Input.it_IT.vtt (3.7 KiB)

- 53 -IPTables - All Input.mp4 (33.16 MiB)

- 54 -Web Server - Test.it_IT.vtt (4.16 KiB)

- 54 -Web Server - Test.mp4 (36.92 MiB)

- 55 -ICMP rule.it_IT.vtt (1.93 KiB)

- 55 -ICMP rule.mp4 (17.76 MiB)

- 56 -Chain di Output.it_IT.vtt (2.28 KiB)

- 56 -Chain di Output.mp4 (14.82 MiB)

- 57 -Introduzione a Snort.it_IT.vtt (4.69 KiB)

- 57 -Introduzione a Snort.mp4 (27.9 MiB)

- 58 -Installazione Snort.it_IT.vtt (3.24 KiB)

- 58 -Installazione Snort.mp4 (29.88 MiB)

- 59 -Modifica del File di Configurazione.it_IT.vtt (3.58 KiB)

- 59 -Modifica del File di Configurazione.mp4 (34.46 MiB)

- 60 -Attivazione Snort.it_IT.vtt (1.88 KiB)

- 60 -Attivazione Snort.mp4 (13.84 MiB)

- 61 -Rilevamento della Scansione di Nmap.it_IT.vtt (3.07 KiB)

- 61 -Rilevamento della Scansione di Nmap.mp4 (36.68 MiB)

- 62 -Installazione Tripwire.it_IT.vtt (3.36 KiB)

- 62 -Installazione Tripwire.mp4 (36.8 MiB)

- 63 -Inizializzazione del DB.it_IT.vtt (1.27 KiB)

- 63 -Inizializzazione del DB.mp4 (7.35 MiB)

- 64 -Tripwire Test.it_IT.vtt (1.66 KiB)

- 64 -Tripwire Test.mp4 (11.12 MiB)

- 65 -SUID - Teoria.it_IT.vtt (1.83 KiB)

- 65 -SUID - Teoria.mp4 (9.88 MiB)

- 66 -Funzionamento Base.it_IT.vtt (2.45 KiB)

- 66 -Funzionamento Base.mp4 (20.22 MiB)

- 67 -Test SXID.it_IT.vtt (2.7 KiB)

- 67 -Test SXID.mp4 (18.5 MiB)

- 68 -Installazione PortSentry.it_IT.vtt (2.94 KiB)

- 68 -Installazione PortSentry.mp4 (28.58 MiB)

- 69 -Avvio PortSentry.it_IT.vtt (2.3 KiB)

- 69 -Avvio PortSentry.mp4 (24.23 MiB)

- 70 -Modifica del File di Configurazione.it_IT.vtt (2.24 KiB)

- 70 -Modifica del File di Configurazione.mp4 (21.77 MiB)

- 71 -Test con Nmap.it_IT.vtt (1.43 KiB)

- 71 -Test con Nmap.mp4 (13.55 MiB)

- 72 -Security Onion.it_IT.vtt (3.28 KiB)

- 72 -Security Onion.mp4 (26.97 MiB)

-

4 - The Metasploit Framework - Il Corso Intensivo

- 1 -Introduzione.it_IT.vtt (4.94 KiB)

- 1 -Introduzione.mp4 (31.07 MiB)

- 2 -Prepariamo il laboratorio.it_IT.vtt (6.93 KiB)

- 2 -Prepariamo il laboratorio.mp4 (44.47 MiB)

- 3 -La ricerca in Metasploit.it_IT.vtt (7.43 KiB)

- 3 -La ricerca in Metasploit.mp4 (73.6 MiB)

- 4 -Comandi base di Metasploit.it_IT.vtt (6.66 KiB)

- 4 -Comandi base di Metasploit.mp4 (30.82 MiB)

- 5 -Creazione del Metasploit Database.it_IT.vtt (4.89 KiB)

- 5 -Creazione del Metasploit Database.mp4 (25.19 MiB)

- 6 -Workspace e comandi base.it_IT.vtt (4.6 KiB)

- 6 -Workspace e comandi base.mp4 (20.77 MiB)

- 7 -Workspace e personalizzazione Servizi.it_IT.vtt (6.33 KiB)

- 7 -Workspace e personalizzazione Servizi.mp4 (41.61 MiB)

- 8 -Enumeriamo un servizio.it_IT.vtt (4.27 KiB)

- 8 -Enumeriamo un servizio.mp4 (28.67 MiB)

- 9 -Nmap e l'importazione in Metasploit.it_IT.vtt (4.48 KiB)

- 9 -Nmap e l'importazione in Metasploit.mp4 (27.02 MiB)

- 10 -SSH Bruteforce.it_IT.vtt (6.3 KiB)

- 10 -SSH Bruteforce.mp4 (49.8 MiB)

- 11 -Scarichiamo le macchine da attaccare.it_IT.vtt (7.58 KiB)

- 11 -Scarichiamo le macchine da attaccare.mp4 (35.86 MiB)

- 12 -Settiamo Metasploitable 3 ed importiamo il DB.it_IT.vtt (4.73 KiB)

- 12 -Settiamo Metasploitable 3 ed importiamo il DB.mp4 (31.53 MiB)

- 13 -Wmap e le plugins.it_IT.vtt (7.47 KiB)

- 13 -Wmap e le plugins.mp4 (53.9 MiB)

- 14 -Msfvenom ed il payload.it_IT.vtt (6.13 KiB)

- 14 -Msfvenom ed il payload.mp4 (53.08 MiB)

- 15 -C'è Payload e Payload.it_IT.vtt (3.96 KiB)

- 15 -C'è Payload e Payload.mp4 (18.1 MiB)

- 16 -Creazione del payload.it_IT.vtt (4.72 KiB)

- 16 -Creazione del payload.mp4 (19.04 MiB)

- 17 -Listener ed accesso.it_IT.vtt (3.96 KiB)

- 17 -Listener ed accesso.mp4 (25.24 MiB)

- 18 -Gli RC scripts.it_IT.vtt (7.16 KiB)

- 18 -Gli RC scripts.mp4 (35.48 MiB)

- 19 -Staged e Stageless payload.it_IT.vtt (5.58 KiB)

- 19 -Staged e Stageless payload.mp4 (29.19 MiB)

- 20 -Inserire un payload in un file.it_IT.vtt (6.6 KiB)

- 20 -Inserire un payload in un file.mp4 (33.18 MiB)

- 21 -La Meterpreter Console.it_IT.vtt (14.12 KiB)

- 21 -La Meterpreter Console.mp4 (129.94 MiB)

- 22 -La Meterpreter Console - Parte 2.it_IT.vtt (5.16 KiB)

- 22 -La Meterpreter Console - Parte 2.mp4 (43.77 MiB)

- 23 -Mysql in Metasploit.it_IT.vtt (11.98 KiB)

- 23 -Mysql in Metasploit.mp4 (115.35 MiB)

- 24 -Le passlist.it_IT.vtt (5.53 KiB)

- 24 -Le passlist.mp4 (48.32 MiB)

- 25 -Il suggester post exploitation.it_IT.vtt (4.25 KiB)

- 25 -Il suggester post exploitation.mp4 (55.77 MiB)

- 26 -La persistenza.it_IT.vtt (7.81 KiB)

- 26 -La persistenza.mp4 (58.21 MiB)

- 27 -Kiwi, ovvero la versione embedded di Mimikatz.it_IT.vtt (6.13 KiB)

- 27 -Kiwi, ovvero la versione embedded di Mimikatz.mp4 (61.07 MiB)

- 28 -Psexec ed il pass the hash.it_IT.vtt (6.09 KiB)

- 28 -Psexec ed il pass the hash.mp4 (48.9 MiB)

- 29 -Linux e Nessus.it_IT.vtt (5 KiB)

- 29 -Linux e Nessus.mp4 (31.8 MiB)

- 30 -Nessus Analyze Command.it_IT.vtt (4.96 KiB)

- 30 -Nessus Analyze Command.mp4 (44.38 MiB)

- 31 -Linux Enum shell to Meterpreter.it_IT.vtt (8.32 KiB)

- 31 -Linux Enum shell to Meterpreter.mp4 (72.21 MiB)

- 32 -Web app e Drupal Exploit.it_IT.vtt (4.99 KiB)

- 32 -Web app e Drupal Exploit.mp4 (33.66 MiB)

- 33 -Post Exploitation Linux.it_IT.vtt (4.03 KiB)

- 33 -Post Exploitation Linux.mp4 (53.9 MiB)

- 34 -Pivoting con Autoroute.it_IT.vtt (3.71 KiB)

- 34 -Pivoting con Autoroute.mp4 (47.88 MiB)

- 35 -Linenum.it_IT.vtt (3.51 KiB)

- 35 -Linenum.mp4 (34.48 MiB)

- 36 -Privilege Escalation Linux.it_IT.vtt (6.25 KiB)

- 36 -Privilege Escalation Linux.mp4 (61.72 MiB)

- 37 -Persistenza Linux.it_IT.vtt (3.04 KiB)

- 37 -Persistenza Linux.mp4 (23.19 MiB)

-

5 - Active Directory & Windows Server 2019 - Il Corso Intensivo

- 1 -Perchè Windows Server.it_IT.vtt (7.48 KiB)

- 1 -Perchè Windows Server.mp4 (59.35 MiB)

- 2 -Scarichiamo il laboratorio.it_IT.vtt (7.85 KiB)

- 2 -Scarichiamo il laboratorio.mp4 (55.01 MiB)

- 3 -Windows Server 2022 e Windows 11.it_IT.vtt (1.22 KiB)

- 3 -Windows Server 2022 e Windows 11.mp4 (9.18 MiB)

- 4 -Windows Server 2022.it_IT.vtt (8.14 KiB)

- 4 -Windows Server 2022.mp4 (55.74 MiB)

- 5 -Windows 11.it_IT.vtt (9.58 KiB)

- 5 -Windows 11.mp4 (74.35 MiB)

- 6 -Istalliamo Windows Server 2019.it_IT.vtt (6.03 KiB)

- 6 -Istalliamo Windows Server 2019.mp4 (25.42 MiB)

- 7 -Settiamo l'admin locale ed allineiamo il server.it_IT.vtt (7.31 KiB)

- 7 -Settiamo l'admin locale ed allineiamo il server.mp4 (47.52 MiB)

- 8 -Hostname, browser ed Admin Center.it_IT.vtt (7.73 KiB)

- 8 -Hostname, browser ed Admin Center.mp4 (45.07 MiB)

- 9 -Installiamo Active Directory - Parte 1.it_IT.vtt (10.49 KiB)

- 9 -Installiamo Active Directory - Parte 1.mp4 (46.57 MiB)

- 10 -Installiamo Windows 10 Client.it_IT.vtt (5.62 KiB)

- 10 -Installiamo Windows 10 Client.mp4 (39.88 MiB)

- 11 -Creazione Utente e Join ad AD.it_IT.vtt (10.31 KiB)

- 11 -Creazione Utente e Join ad AD.mp4 (49.63 MiB)

- 12 -Creazione Utente e Join AD Windows 11 2022.it_IT.vtt (5.42 KiB)

- 12 -Creazione Utente e Join AD Windows 11 2022.mp4 (40.11 MiB)

- 13 -Permessi di Share e Security - parte 1.it_IT.vtt (10.15 KiB)

- 13 -Permessi di Share e Security - parte 1.mp4 (58.67 MiB)

- 14 -Security e Gruppi - Parte 2.it_IT.vtt (11.68 KiB)

- 14 -Security e Gruppi - Parte 2.mp4 (77.37 MiB)

- 15 -Group Policy e Mappate.it_IT.vtt (11.66 KiB)

- 15 -Group Policy e Mappate.mp4 (56.5 MiB)

- 16 -Home Folders e Mappate Utente.it_IT.vtt (3.5 KiB)

- 16 -Home Folders e Mappate Utente.mp4 (24.33 MiB)

- 17 -Profili di Roaming.it_IT.vtt (9.59 KiB)

- 17 -Profili di Roaming.mp4 (45.79 MiB)

- 18 -Profili Mandatory.it_IT.vtt (8.23 KiB)

- 18 -Profili Mandatory.mp4 (37.64 MiB)

- 19 -Print Server e Stampanti via GPO.it_IT.vtt (8.39 KiB)

- 19 -Print Server e Stampanti via GPO.mp4 (49.06 MiB)

- 20 -GPO Utente e Computer.it_IT.vtt (10.63 KiB)

- 20 -GPO Utente e Computer.mp4 (59.18 MiB)

- 21 -Deduplica di Windows.it_IT.vtt (7.24 KiB)

- 21 -Deduplica di Windows.mp4 (50.12 MiB)

- 22 -Ruoli FSMO.it_IT.vtt (7.38 KiB)

- 22 -Ruoli FSMO.mp4 (71.53 MiB)

- 23 -Inseriamo il secondo Domain Controller.it_IT.vtt (11.47 KiB)

- 23 -Inseriamo il secondo Domain Controller.mp4 (54.22 MiB)

- 24 -DNS e Zone DNS.it_IT.vtt (9.99 KiB)

- 24 -DNS e Zone DNS.mp4 (33.35 MiB)

- 25 -Siti e Servizi di AD.it_IT.vtt (9.03 KiB)

- 25 -Siti e Servizi di AD.mp4 (26.5 MiB)

- 26 -Windows Admin Center.it_IT.vtt (5.08 KiB)

- 26 -Windows Admin Center.mp4 (16.97 MiB)

- 27 -Trust Bidirezionale tra Domini.it_IT.vtt (8.02 KiB)

- 27 -Trust Bidirezionale tra Domini.mp4 (44.83 MiB)

- 28 -Internet Information Services (WEB) e FTP.it_IT.vtt (8.1 KiB)

- 28 -Internet Information Services (WEB) e FTP.mp4 (47.72 MiB)

- 29 -Demote e riutilizzo di un DC.it_IT.vtt (9.01 KiB)

- 29 -Demote e riutilizzo di un DC.mp4 (51.34 MiB)

- 30 -Installazione di una Certification Authority.it_IT.vtt (6.1 KiB)

- 30 -Installazione di una Certification Authority.mp4 (33.71 MiB)

- 31 -Sito Web Interno e Certificati.it_IT.vtt (5.66 KiB)

- 31 -Sito Web Interno e Certificati.mp4 (46.02 MiB)

- 32 -Richiesta, Emissione gestione del Certificato con CA interna.it_IT.vtt (10.75 KiB)

- 32 -Richiesta, Emissione gestione del Certificato con CA interna.mp4 (63.88 MiB)

- 33 -Le Copie Shadow.it_IT.vtt (11.34 KiB)

- 33 -Le Copie Shadow.mp4 (72.33 MiB)

- 34 -Volume dedicato copie shadow.it_IT.vtt (5.96 KiB)

- 34 -Volume dedicato copie shadow.mp4 (35.87 MiB)

- 35 -Distributed File System Replica.it_IT.vtt (10.68 KiB)

- 35 -Distributed File System Replica.mp4 (59.82 MiB)

- 36 -Distributed File System Namespaces.it_IT.vtt (6.88 KiB)

- 36 -Distributed File System Namespaces.mp4 (34.47 MiB)

- 37 -Remote Desktop Services - Il server RDP.it_IT.vtt (11.91 KiB)

- 37 -Remote Desktop Services - Il server RDP.mp4 (64.37 MiB)

- 38 -Remote Desktop Services - Web App e License Server.it_IT.vtt (8.59 KiB)

- 38 -Remote Desktop Services - Web App e License Server.mp4 (38.18 MiB)

- 39 -Dhcp Server.it_IT.vtt (5.7 KiB)

- 39 -Dhcp Server.mp4 (26.26 MiB)

- 40 -WDS Deployment e creazione di una iso di boot.it_IT.vtt (10.12 KiB)

- 40 -WDS Deployment e creazione di una iso di boot.mp4 (33.79 MiB)

- 41 -WDS Agganciamo un Client.it_IT.vtt (3.68 KiB)

- 41 -WDS Agganciamo un Client.mp4 (17.91 MiB)

- 42 -WSUS Ovvero Windows Update Centralizzato Parte 1.it_IT.vtt (5.41 KiB)

- 42 -WSUS Ovvero Windows Update Centralizzato Parte 1.mp4 (28.83 MiB)

- 43 -WSUS Ovvero Windows Update Centralizzato Parte 2.it_IT.vtt (16.79 KiB)

- 43 -WSUS Ovvero Windows Update Centralizzato Parte 2.mp4 (112.88 MiB)

- 44 -Hyper-V e la virtualizzazione.it_IT.vtt (5.33 KiB)

- 44 -Hyper-V e la virtualizzazione.mp4 (31.51 MiB)

- 45 -Installiamo una VM in Hyper-v.it_IT.vtt (6.04 KiB)

- 45 -Installiamo una VM in Hyper-v.mp4 (28.22 MiB)

- 46 -Wireless Certo! con Radius Server ed autenticazione AD!.it_IT.vtt (11.75 KiB)

- 46 -Wireless Certo! con Radius Server ed autenticazione AD!.mp4 (57.03 MiB)

-

6 - Hacking in Microsoft Active Directory - Il Corso Intensivo

- 1 -Introduzione ad Active Directory.it_IT.vtt (4.81 KiB)

- 1 -Introduzione ad Active Directory.mp4 (60.5 MiB)

- 2 -External PT vs Internal PT.it_IT.vtt (3.24 KiB)

- 2 -External PT vs Internal PT.mp4 (42.9 MiB)

- 3 -Metodologia di Attacco.it_IT.vtt (3.57 KiB)

- 3 -Metodologia di Attacco.mp4 (49.59 MiB)

- 4 -Introduzione al Lab.it_IT.vtt (5.34 KiB)

- 4 -Introduzione al Lab.mp4 (69.39 MiB)

- 5 -Descrizione del Lab.it_IT.vtt (8.07 KiB)

- 5 -Descrizione del Lab.mp4 (100.71 MiB)

- 6 -Scaricamento VMware Player.it_IT.vtt (3.09 KiB)

- 6 -Scaricamento VMware Player.mp4 (19.97 MiB)

- 7 -Installazione VMware Player.it_IT.vtt (3.43 KiB)

- 7 -Installazione VMware Player.mp4 (12.52 MiB)

- 8 -Scaricamento & Installazione Oracle VirtualBox.it_IT.vtt (3.65 KiB)

- 8 -Scaricamento & Installazione Oracle VirtualBox.mp4 (14.96 MiB)

- 9 -Scaricamento Immagini ISO.it_IT.vtt (5.45 KiB)

- 9 -Scaricamento Immagini ISO.mp4 (31.21 MiB)

- 10 -Installazione ruolo Domain Controller.it_IT.vtt (5.73 KiB)

- 10 -Installazione ruolo Domain Controller.mp4 (30.94 MiB)

- 11 -Presentazione del Domain Controller.it_IT.vtt (6.21 KiB)

- 11 -Presentazione del Domain Controller.mp4 (41.91 MiB)

- 12 -Configurazione del Domain Controller.it_IT.vtt (6.98 KiB)

- 12 -Configurazione del Domain Controller.mp4 (54.31 MiB)

- 13 -Gestione del Microsoft Defender.it_IT.vtt (2.66 KiB)

- 13 -Gestione del Microsoft Defender.mp4 (19.7 MiB)

- 14 -Utilizzo del Domain Controller.it_IT.vtt (6.81 KiB)

- 14 -Utilizzo del Domain Controller.mp4 (27.11 MiB)

- 15 -Creazione VM Moonraker-PC.it_IT.vtt (2.62 KiB)

- 15 -Creazione VM Moonraker-PC.mp4 (18.32 MiB)

- 16 -Cambio PC Name.it_IT.vtt (6.91 KiB)

- 16 -Cambio PC Name.mp4 (61.69 MiB)

- 17 -Creazione VM Goldfinger-PC.it_IT.vtt (2.56 KiB)

- 17 -Creazione VM Goldfinger-PC.mp4 (27.8 MiB)

- 18 -Creazione VM Kali Linux.it_IT.vtt (3.8 KiB)

- 18 -Creazione VM Kali Linux.mp4 (38.17 MiB)

- 19 -Gestione del Microsoft Defender sulle Workstation.it_IT.vtt (4.26 KiB)

- 19 -Gestione del Microsoft Defender sulle Workstation.mp4 (56.59 MiB)

- 20 -Creazione Utenti di Dominio.it_IT.vtt (4.14 KiB)

- 20 -Creazione Utenti di Dominio.mp4 (19.85 MiB)

- 21 -Creazione delle Share nel DC.it_IT.vtt (2.92 KiB)

- 21 -Creazione delle Share nel DC.mp4 (16.5 MiB)

- 22 -2_19_setSPN.txt (92 B)

- 22 -Creazione del SPN.it_IT.vtt (1.52 KiB)

- 22 -Creazione del SPN.mp4 (10.98 MiB)

- 23 -Creazione delle Share nelle Workstation.it_IT.vtt (2.52 KiB)

- 23 -Creazione delle Share nelle Workstation.mp4 (26.07 MiB)

- 24 -Aggiunta delle Workstation a Dominio.it_IT.vtt (3.77 KiB)

- 24 -Aggiunta delle Workstation a Dominio.mp4 (36.75 MiB)

- 25 -Aggiunta dei Local Admin.it_IT.vtt (6.89 KiB)

- 25 -Aggiunta dei Local Admin.mp4 (66.17 MiB)

- 26 -Creazione del ruolo Certification Authority - CA.it_IT.vtt (2.61 KiB)

- 26 -Creazione del ruolo Certification Authority - CA.mp4 (15.23 MiB)

- 27 -Conclusione del Lab.it_IT.vtt (2.88 KiB)

- 27 -Conclusione del Lab.mp4 (31.09 MiB)

- 28 -Intro ai Protocolli LLMNR & Netbios.it_IT.vtt (3.5 KiB)

- 28 -Intro ai Protocolli LLMNR & Netbios.mp4 (46.39 MiB)

- 29 -Descrizione Attacco LLMNR & Netbios Poisoning.it_IT.vtt (4.65 KiB)

- 29 -Descrizione Attacco LLMNR & Netbios Poisoning.mp4 (54.65 MiB)

- 30 -Attacco e Difesa.it_IT.vtt (4.02 KiB)

- 30 -Attacco e Difesa.mp4 (47.03 MiB)

- 31 -Analisi del Traffico LLMNR & Netbios.it_IT.vtt (6.74 KiB)

- 31 -Analisi del Traffico LLMNR & Netbios.mp4 (44.53 MiB)

- 32 -3_5_installazioneImpacketTool.txt (324 B)

- 32 -Installazione degli Impacket Tools.it_IT.vtt (4.02 KiB)

- 32 -Installazione degli Impacket Tools.mp4 (24.59 MiB)

- 33 -Attacco LLMNR & Netbios Poisoning.it_IT.vtt (4.32 KiB)

- 33 -Attacco LLMNR & Netbios Poisoning.mp4 (38.29 MiB)

- 34 -Introduzione al Processo di Cracking.it_IT.vtt (6.31 KiB)

- 34 -Introduzione al Processo di Cracking.mp4 (75.29 MiB)

- 35 -3_8_hashcat.txt (159 B)

- 35 -Esecuzione del Processo di Cracking - John The Ripper.it_IT.vtt (6.81 KiB)

- 35 -Esecuzione del Processo di Cracking - John The Ripper.mp4 (56.05 MiB)

- 36 -Esecuzione del Processo di Cracking - Hashcat.it_IT.vtt (2.24 KiB)

- 36 -Esecuzione del Processo di Cracking - Hashcat.mp4 (21.45 MiB)

- 37 -Introduzione al protocollo SMB.it_IT.vtt (4.97 KiB)

- 37 -Introduzione al protocollo SMB.mp4 (37.35 MiB)

- 38 -Descrizione Attacco SMB Relay.it_IT.vtt (5.39 KiB)

- 38 -Descrizione Attacco SMB Relay.mp4 (56.5 MiB)

- 39 -Verifica SMB Signing.it_IT.vtt (4.5 KiB)

- 39 -Verifica SMB Signing.mp4 (29.7 MiB)

- 40 -Modifica Configurazione del Responder.py.it_IT.vtt (2.8 KiB)

- 40 -Modifica Configurazione del Responder.py.mp4 (15.43 MiB)

- 41 -3_14_comandiSMBrelay.txt (536 B)

- 41 -Attacco SMB Relay.it_IT.vtt (5.75 KiB)

- 41 -Attacco SMB Relay.mp4 (53.9 MiB)

- 42 -SMB Relay - Shell Interattiva.it_IT.vtt (4.71 KiB)

- 42 -SMB Relay - Shell Interattiva.mp4 (46.59 MiB)

- 43 -SMB Relay - Esecuzione di Comandi.it_IT.vtt (2.53 KiB)

- 43 -SMB Relay - Esecuzione di Comandi.mp4 (20.13 MiB)

- 44 -SMB Relay - Reverse Shell con Meterpreter.it_IT.vtt (5.49 KiB)

- 44 -SMB Relay - Reverse Shell con Meterpreter.mp4 (26.06 MiB)

- 45 -Utilizzo di psexec con Metasploit.it_IT.vtt (5.66 KiB)

- 45 -Utilizzo di psexec con Metasploit.mp4 (45 MiB)

- 46 -3_19_accessiSMB.txt (156 B)

- 46 -Metodologie di Accesso tramite SMB Relay.it_IT.vtt (1.96 KiB)

- 46 -Metodologie di Accesso tramite SMB Relay.mp4 (6.62 MiB)

- 47 -Introduzione al Protocollo IPV6.it_IT.vtt (3.64 KiB)

- 47 -Introduzione al Protocollo IPV6.mp4 (41.28 MiB)

- 48 -Descrizione Attacchi contro IPV6.it_IT.vtt (6.65 KiB)

- 48 -Descrizione Attacchi contro IPV6.mp4 (80.95 MiB)

- 49 -3_22_installazioneMitm6.txt (97 B)

- 49 -Installazione MITM6.it_IT.vtt (1.39 KiB)

- 49 -Installazione MITM6.mp4 (10.79 MiB)

- 50 -Verifica del Protocollo LDAPLDAPS.it_IT.vtt (2.03 KiB)

- 50 -Verifica del Protocollo LDAPLDAPS.mp4 (14.32 MiB)

- 51 -3_24_comandiAttacco.txt (92 B)

- 51 -Attacco con MITM6 - NTLMRELAY.it_IT.vtt (6.53 KiB)

- 51 -Attacco con MITM6 - NTLMRELAY.mp4 (57.28 MiB)

- 52 -Analisi delle Informazioni Ottenute.it_IT.vtt (3.88 KiB)

- 52 -Analisi delle Informazioni Ottenute.mp4 (45.36 MiB)

- 53 -Creazione Utente AD.it_IT.vtt (6.71 KiB)

- 53 -Creazione Utente AD.mp4 (62.17 MiB)

- 54 -Conclusione alle Tecniche di Attacco Iniziali.it_IT.vtt (2.57 KiB)

- 54 -Conclusione alle Tecniche di Attacco Iniziali.mp4 (33.98 MiB)

- 55 -Introduzione al Processo Di Enumerazione.it_IT.vtt (2.38 KiB)

- 55 -Introduzione al Processo Di Enumerazione.mp4 (33.68 MiB)

- 56 -Introduzione a PowerView.it_IT.vtt (3.71 KiB)

- 56 -Introduzione a PowerView.mp4 (44.06 MiB)

- 57 -Trasferimento di PowerView sul Target.it_IT.vtt (4.06 KiB)

- 57 -Trasferimento di PowerView sul Target.mp4 (19.84 MiB)

- 58 -Caricamento di PowerView.it_IT.vtt (2.28 KiB)

- 58 -Caricamento di PowerView.mp4 (10.7 MiB)

- 59 -4_5_utilizzoPowerView.txt (156 B)

- 59 -Utilizzo di PowerView.it_IT.vtt (6.16 KiB)

- 59 -Utilizzo di PowerView.mp4 (35.02 MiB)

- 60 -Introduzione a BloodHound.it_IT.vtt (3.74 KiB)

- 60 -Introduzione a BloodHound.mp4 (41.44 MiB)

- 61 -Configurazione di Neo4j.it_IT.vtt (3.14 KiB)

- 61 -Configurazione di Neo4j.mp4 (26.12 MiB)

- 62 -Primo Accesso a BloodHounbd.it_IT.vtt (1.4 KiB)

- 62 -Primo Accesso a BloodHounbd.mp4 (6.25 MiB)

- 63 -4_9_comandiBloodHound.txt (103 B)

- 63 -Utilizzo di SharpHound.it_IT.vtt (2.97 KiB)

- 63 -Utilizzo di SharpHound.mp4 (19.62 MiB)

- 64 -Utilizzo di BloodHound.it_IT.vtt (5.5 KiB)

- 64 -Utilizzo di BloodHound.mp4 (30.55 MiB)

- 65 -Introduzione ai Movimenti Laterali.it_IT.vtt (2.84 KiB)

- 65 -Introduzione ai Movimenti Laterali.mp4 (31.68 MiB)

- 66 -Introduzione agli Attacchi Pass the Password & Pass The Hash.it_IT.vtt (3.13 KiB)

- 66 -Introduzione agli Attacchi Pass the Password & Pass The Hash.mp4 (39.61 MiB)

- 67 -Installazione CrackMapExec.it_IT.vtt (846 B)

- 67 -Installazione CrackMapExec.mp4 (3.09 MiB)

- 68 -Attacco Pass the Password.it_IT.vtt (2.75 KiB)

- 68 -Attacco Pass the Password.mp4 (19.95 MiB)

- 69 -Accesso tramite Psexec.py.it_IT.vtt (2.69 KiB)

- 69 -Accesso tramite Psexec.py.mp4 (19.23 MiB)

- 70 -Ottenimento degli Hash Locali.it_IT.vtt (4.99 KiB)

- 70 -Ottenimento degli Hash Locali.mp4 (51.89 MiB)

- 71 -Processo di Cracking con Hashcat.it_IT.vtt (2.57 KiB)

- 71 -Processo di Cracking con Hashcat.mp4 (16.51 MiB)

- 72 -5_8_comandiPassTheHash.txt (294 B)

- 72 -Attacco Pass The Hash.it_IT.vtt (3.07 KiB)

- 72 -Attacco Pass The Hash.mp4 (23.07 MiB)

- 73 -Sessione con Psexec.py.it_IT.vtt (4.38 KiB)

- 73 -Sessione con Psexec.py.mp4 (29.03 MiB)

- 74 -Introduzione Attacco Token Impersonation.it_IT.vtt (4.34 KiB)

- 74 -Introduzione Attacco Token Impersonation.mp4 (53.46 MiB)

- 75 -Modulo psexec con Metasploit.it_IT.vtt (4.69 KiB)

- 75 -Modulo psexec con Metasploit.mp4 (39.83 MiB)

- 76 -Ottenimento della Sessione.it_IT.vtt (3.1 KiB)

- 76 -Ottenimento della Sessione.mp4 (27.23 MiB)

- 77 -Impersonation Attack.it_IT.vtt (4.58 KiB)

- 77 -Impersonation Attack.mp4 (32.4 MiB)

- 78 -Token Domain Admin.it_IT.vtt (2.37 KiB)

- 78 -Token Domain Admin.mp4 (16.66 MiB)

- 79 -Introduzione Attacco Kerberoasting.it_IT.vtt (6.52 KiB)

- 79 -Introduzione Attacco Kerberoasting.mp4 (69.86 MiB)

- 80 -Attacco Kerberoasting.it_IT.vtt (3.63 KiB)

- 80 -Attacco Kerberoasting.mp4 (32.54 MiB)

- 81 -Processo di Cracking dell'Hash.it_IT.vtt (2.42 KiB)

- 81 -Processo di Cracking dell'Hash.mp4 (25.01 MiB)

- 82 -Introduzione a Mimikatz.it_IT.vtt (1.08 KiB)

- 82 -Introduzione a Mimikatz.mp4 (15.04 MiB)

- 83 -Scaricamento Mimikatz.it_IT.vtt (2.77 KiB)

- 83 -Scaricamento Mimikatz.mp4 (24.8 MiB)

- 84 -Utilizzo di Mimikatz.it_IT.vtt (1.83 KiB)

- 84 -Utilizzo di Mimikatz.mp4 (11.61 MiB)

- 85 -5_21_comandiGoldenTicket.txt (258 B)

- 85 -Introduzione Attacco Golden Ticket.it_IT.vtt (6.09 KiB)

- 85 -Introduzione Attacco Golden Ticket.mp4 (78.58 MiB)

- 86 -Ottenimento Hash Utente KRBTGT.it_IT.vtt (2.47 KiB)

- 86 -Ottenimento Hash Utente KRBTGT.mp4 (22.07 MiB)

- 87 -Creazione del Golden Ticket.it_IT.vtt (6.79 KiB)

- 87 -Creazione del Golden Ticket.mp4 (42.22 MiB)

- 88 -Conclusione.it_IT.vtt (1.57 KiB)

- 88 -Conclusione.mp4 (22.35 MiB)

-

7 - Windows Privilege Escalation - Il Corso Intensivo

- 1 -La Privilege Escalation.it_IT.vtt (2.64 KiB)

- 1 -La Privilege Escalation.mp4 (20.17 MiB)

- 2 -Protection Ring.it_IT.vtt (4.57 KiB)

- 2 -Protection Ring.mp4 (26 MiB)

- 3 -Horizontal VS Vertical Privilege Escalation.it_IT.vtt (3.73 KiB)

- 3 -Horizontal VS Vertical Privilege Escalation.mp4 (23.65 MiB)

- 4 -Windows User Authentication Identification.it_IT.vtt (5.39 KiB)

- 4 -Windows User Authentication Identification.mp4 (37.58 MiB)

- 5 -Windows Access Token.it_IT.vtt (2.58 KiB)

- 5 -Windows Access Token.mp4 (18.64 MiB)

- 6 -Potenziali Vettori di Attacco.it_IT.vtt (3.76 KiB)

- 6 -Potenziali Vettori di Attacco.mp4 (22.99 MiB)

- 7 -2_1_listaSistemiOperativi.txt (210 B)

- 7 -Introduzione Laboratorio.it_IT.vtt (3.92 KiB)

- 7 -Introduzione Laboratorio.mp4 (25.99 MiB)

- 8 -2_2_linkPerScaricareImmaginiSO.txt (607 B)

- 8 -Scaricamento Immagine ISO.it_IT.vtt (7.17 KiB)

- 8 -Scaricamento Immagine ISO.mp4 (46.02 MiB)

- 9 -Test Comunicazione.it_IT.vtt (4.29 KiB)

- 9 -Test Comunicazione.mp4 (33.27 MiB)

- 10 -Identificazione Host.it_IT.vtt (4.45 KiB)

- 10 -Identificazione Host.mp4 (31.7 MiB)

- 11 -PorteServizi Aperti.it_IT.vtt (2.64 KiB)

- 11 -PorteServizi Aperti.mp4 (17.14 MiB)

- 12 -Check EthernalBlue.it_IT.vtt (5.81 KiB)

- 12 -Check EthernalBlue.mp4 (53.48 MiB)

- 13 -Check Vulnerabilità in Linux.it_IT.vtt (4.91 KiB)

- 13 -Check Vulnerabilità in Linux.mp4 (36.25 MiB)

- 14 -Exploitation Windows 7.it_IT.vtt (5.77 KiB)

- 14 -Exploitation Windows 7.mp4 (55.93 MiB)

- 15 -Exploitation Linux.it_IT.vtt (4.27 KiB)

- 15 -Exploitation Linux.mp4 (39.17 MiB)

- 16 -Processo Enumerazione Locale.it_IT.vtt (2.11 KiB)

- 16 -Processo Enumerazione Locale.mp4 (10.87 MiB)

- 17 -Enumerazione Utente e Gruppi.it_IT.vtt (2.95 KiB)

- 17 -Enumerazione Utente e Gruppi.mp4 (17.54 MiB)

- 18 -System Enumeration.it_IT.vtt (5.36 KiB)

- 18 -System Enumeration.mp4 (32.73 MiB)

- 19 -Network Enumeration.it_IT.vtt (2.48 KiB)

- 19 -Network Enumeration.mp4 (17.06 MiB)

- 20 -Password Enumeration.it_IT.vtt (5.47 KiB)

- 20 -Password Enumeration.mp4 (38.58 MiB)

- 21 -FWAV Enumeration.it_IT.vtt (3.15 KiB)

- 21 -FWAV Enumeration.mp4 (13.38 MiB)

- 22 -Exploitation Windows 7 - MSFVENOM.it_IT.vtt (5.66 KiB)

- 22 -Exploitation Windows 7 - MSFVENOM.mp4 (41.37 MiB)

- 23 -Local Exploit Suggester.it_IT.vtt (3.11 KiB)

- 23 -Local Exploit Suggester.mp4 (25.53 MiB)

- 24 -4_9_windowsExploitSuggester.txt (201 B)

- 24 -Windows Exploit Suggester.it_IT.vtt (5.56 KiB)

- 24 -Windows Exploit Suggester.mp4 (52.01 MiB)

- 25 -Generazione File MSFVENOM.it_IT.vtt (3.07 KiB)

- 25 -Generazione File MSFVENOM.mp4 (10.45 MiB)

- 26 -Trasferimento File su Windows.it_IT.vtt (3.14 KiB)

- 26 -Trasferimento File su Windows.mp4 (16.26 MiB)

- 27 -Sessione Meterpreter - Non Privilegiata.it_IT.vtt (6.8 KiB)

- 27 -Sessione Meterpreter - Non Privilegiata.mp4 (35.9 MiB)

- 28 -Get System - FAIL.it_IT.vtt (4.42 KiB)

- 28 -Get System - FAIL.mp4 (26.59 MiB)

- 29 -Sessione Privilegiata Ottenuta.it_IT.vtt (1.94 KiB)

- 29 -Sessione Privilegiata Ottenuta.mp4 (14.91 MiB)

- 30 -Introduzione Kernel Exploit.it_IT.vtt (1.74 KiB)

- 30 -Introduzione Kernel Exploit.mp4 (17.97 MiB)

- 31 -Versione SO.it_IT.vtt (2.23 KiB)

- 31 -Versione SO.mp4 (24.43 MiB)

- 32 -Windows Exploit Suggester.it_IT.vtt (3.39 KiB)

- 32 -Windows Exploit Suggester.mp4 (31.5 MiB)

- 33 -Esecuzione Kernel Exploit.it_IT.vtt (3.37 KiB)

- 33 -Esecuzione Kernel Exploit.mp4 (32.59 MiB)

- 34 -Sessione Privilegiata.it_IT.vtt (4.97 KiB)

- 34 -Sessione Privilegiata.mp4 (50.88 MiB)

- 35 -Verifica Privilegi.it_IT.vtt (7.6 KiB)

- 35 -Verifica Privilegi.mp4 (45.83 MiB)

- 36 -Verifica Vulnerabilità Potato Attack.it_IT.vtt (4.86 KiB)

- 36 -Verifica Vulnerabilità Potato Attack.mp4 (47.89 MiB)

- 37 -Potato Attack con Metasploit.it_IT.vtt (2.55 KiB)

- 37 -Potato Attack con Metasploit.mp4 (28.51 MiB)

- 38 -Impersonation Process.it_IT.vtt (2.29 KiB)

- 38 -Impersonation Process.mp4 (23.18 MiB)

- 39 -Scaricamento Exploit Manuale.it_IT.vtt (3.44 KiB)

- 39 -Scaricamento Exploit Manuale.mp4 (27.32 MiB)

- 40 -Esecuzione Exploit Manuale.it_IT.vtt (2.44 KiB)

- 40 -Esecuzione Exploit Manuale.mp4 (25.43 MiB)

- 41 -comandi.txt (633 B)

- 41 -Introduzione.it_IT.vtt (3.77 KiB)

- 41 -Introduzione.mp4 (40.12 MiB)

- 42 -Creazione Utenti.it_IT.vtt (2.97 KiB)

- 42 -Creazione Utenti.mp4 (11.26 MiB)

- 43 -Permessi di Scrittura.it_IT.vtt (4.06 KiB)

- 43 -Permessi di Scrittura.mp4 (12.2 MiB)

- 44 -Modifica Permessi.it_IT.vtt (2.96 KiB)

- 44 -Modifica Permessi.mp4 (18.1 MiB)

- 45 -Check Servizio Vulnerabile.it_IT.vtt (3.39 KiB)

- 45 -Check Servizio Vulnerabile.mp4 (23.22 MiB)

- 46 -Trasferimento Payload Malevolo.it_IT.vtt (5.62 KiB)

- 46 -Trasferimento Payload Malevolo.mp4 (34.08 MiB)

- 47 -Escalation dei Privilegi.it_IT.vtt (1.94 KiB)

- 47 -Escalation dei Privilegi.mp4 (11.22 MiB)

- 48 -Creazione Task Schedulato.it_IT.vtt (3.45 KiB)

- 48 -Creazione Task Schedulato.mp4 (12.88 MiB)

- 49 -Ricerca Task Schedulato.it_IT.vtt (1.97 KiB)

- 49 -Ricerca Task Schedulato.mp4 (8.88 MiB)

- 50 -Privilege Escalation.it_IT.vtt (4.47 KiB)

- 50 -Privilege Escalation.mp4 (23.22 MiB)

- 51 -Creazione Utenti.it_IT.vtt (1.92 KiB)

- 51 -Creazione Utenti.mp4 (6.48 MiB)

- 52 -Installazione Iperius Backup.it_IT.vtt (2.01 KiB)

- 52 -Installazione Iperius Backup.mp4 (12.16 MiB)

- 53 -Installazione Servizio.it_IT.vtt (4.22 KiB)

- 53 -Installazione Servizio.mp4 (25 MiB)

- 54 -Accesso Iperius - Utente Standard.it_IT.vtt (2.94 KiB)

- 54 -Accesso Iperius - Utente Standard.mp4 (18.66 MiB)

- 55 -Analisi Privilege Escalation.it_IT.vtt (3.93 KiB)

- 55 -Analisi Privilege Escalation.mp4 (24.09 MiB)

- 56 -Creazione JOB.it_IT.vtt (3.66 KiB)

- 56 -Creazione JOB.mp4 (17.89 MiB)

- 57 -Esecuzione Privilege Escalation.it_IT.vtt (4.63 KiB)

- 57 -Esecuzione Privilege Escalation.mp4 (29.59 MiB)

- 58 -Introduzione GUI App.it_IT.vtt (1.9 KiB)

- 58 -Introduzione GUI App.mp4 (4.91 MiB)

- 59 -Installazione Notepad++.it_IT.vtt (1.6 KiB)

- 59 -Installazione Notepad++.mp4 (10.01 MiB)

- 60 -Azione di Privilege Escalation.it_IT.vtt (3.09 KiB)

- 60 -Azione di Privilege Escalation.mp4 (16.03 MiB)

- 61 -Introduzione Attacco.it_IT.vtt (2.36 KiB)

- 61 -Introduzione Attacco.mp4 (4.14 MiB)

- 62 -Configurazione Errata Registro.it_IT.vtt (3.7 KiB)

- 62 -Configurazione Errata Registro.mp4 (22.37 MiB)

- 63 -Ricerca Vettore di Privilege Escalation.it_IT.vtt (2 KiB)

- 63 -Ricerca Vettore di Privilege Escalation.mp4 (12.67 MiB)

- 64 -Creazione File Malevolo.it_IT.vtt (3.31 KiB)

- 64 -Creazione File Malevolo.mp4 (17.75 MiB)

- 65 -Azione di Privilege Escalation.it_IT.vtt (4.2 KiB)

- 65 -Azione di Privilege Escalation.mp4 (28.27 MiB)

- 66 -Introduzione Attacco.it_IT.vtt (2.32 KiB)

- 66 -Introduzione Attacco.mp4 (3.51 MiB)

- 67 -Assegnazione Permessi.it_IT.vtt (2.38 KiB)

- 67 -Assegnazione Permessi.mp4 (10.44 MiB)

- 68 -Generazione File Malevolo.it_IT.vtt (2.95 KiB)

- 68 -Generazione File Malevolo.mp4 (18.09 MiB)

- 69 -Azione di Privilege Escalation.it_IT.vtt (2.9 KiB)

- 69 -Azione di Privilege Escalation.mp4 (14.66 MiB)

- 70 -Introduzione Attacco.it_IT.vtt (2.42 KiB)

- 70 -Introduzione Attacco.mp4 (9.32 MiB)

- 71 -Salvataggio Credenziali.it_IT.vtt (3.58 KiB)

- 71 -Salvataggio Credenziali.mp4 (14.2 MiB)

- 72 -Azione di Privilege Escalation.it_IT.vtt (3.39 KiB)

- 72 -Azione di Privilege Escalation.mp4 (10.58 MiB)

- 73 -Creazione Servizio.it_IT.vtt (3.74 KiB)

- 73 -Creazione Servizio.mp4 (15.44 MiB)

- 74 -Assegnazione Permessi.it_IT.vtt (2.58 KiB)

- 74 -Assegnazione Permessi.mp4 (12.87 MiB)

- 75 -Generazione File Malevolo.it_IT.vtt (4.05 KiB)

- 75 -Generazione File Malevolo.mp4 (20.1 MiB)

- 76 -Azione di Privilege Escalation.it_IT.vtt (2.45 KiB)

- 76 -Azione di Privilege Escalation.mp4 (12.86 MiB)

-

8 - Tecniche di Evasione dell'Antivirus - Il Corso Intensivo

- 1 -Premesse del Corso.it_IT.vtt (10.54 KiB)

- 1 -Premesse del Corso.mp4 (117.8 MiB)

- 2 -Bind Shell VS Reverse Shell.it_IT.vtt (5.63 KiB)

- 2 -Bind Shell VS Reverse Shell.mp4 (17.93 MiB)

- 3 -Creazione della Prima Reverse Shell.it_IT.vtt (3.47 KiB)

- 3 -Creazione della Prima Reverse Shell.mp4 (20.68 MiB)

- 4 -Attivazione del Listener.it_IT.vtt (2.79 KiB)

- 4 -Attivazione del Listener.mp4 (21.41 MiB)

- 5 -Esecuzione Reverse Shell con Real-Time Protection.it_IT.vtt (5.56 KiB)

- 5 -Esecuzione Reverse Shell con Real-Time Protection.mp4 (29.95 MiB)

- 6 -Esecuzione Reverse Shell senza Real-Time Protection.it_IT.vtt (2.68 KiB)

- 6 -Esecuzione Reverse Shell senza Real-Time Protection.mp4 (18.53 MiB)

- 7 -Test con Virus Total.it_IT.vtt (3.19 KiB)

- 7 -Test con Virus Total.mp4 (21.95 MiB)

- 8 -Introduzione Offuscamento del Codice.it_IT.vtt (4.06 KiB)

- 8 -Introduzione Offuscamento del Codice.mp4 (27.74 MiB)

- 9 -Reverse Shell Offuscata - Intro.it_IT.vtt (3.43 KiB)

- 9 -Reverse Shell Offuscata - Intro.mp4 (31.6 MiB)

- 10 -Generazione Reverse Shell Offuscata.it_IT.vtt (2.72 KiB)

- 10 -Generazione Reverse Shell Offuscata.mp4 (19.34 MiB)

- 11 -Creazione Script di Scaricamento.it_IT.vtt (2.77 KiB)

- 11 -Creazione Script di Scaricamento.mp4 (24.97 MiB)

- 12 -Installazione PS2EXE.it_IT.vtt (2.58 KiB)

- 12 -Installazione PS2EXE.mp4 (17.27 MiB)

- 13 -Creazione File .EXE.it_IT.vtt (1.48 KiB)

- 13 -Creazione File .EXE.mp4 (10.2 MiB)

- 14 -Creazione .File Exe.it_IT.vtt (2.46 KiB)

- 14 -Creazione .File Exe.mp4 (19.18 MiB)

- 15 -Web Server & Netcat.it_IT.vtt (1.34 KiB)

- 15 -Web Server & Netcat.mp4 (7.96 MiB)

- 16 -Cattura della Sessione.it_IT.vtt (847 B)

- 16 -Cattura della Sessione.mp4 (4.19 MiB)

- 17 -Test Stabilità della Sessione.it_IT.vtt (1.75 KiB)

- 17 -Test Stabilità della Sessione.mp4 (19.28 MiB)

- 18 -Test con Windows 11.it_IT.vtt (2.03 KiB)

- 18 -Test con Windows 11.mp4 (18.99 MiB)

- 19 -Scaricamento della Reverse Shell.it_IT.vtt (2.17 KiB)

- 19 -Scaricamento della Reverse Shell.mp4 (19.24 MiB)

- 20 -Introduzione al Laboratorio.it_IT.vtt (2.54 KiB)

- 20 -Introduzione al Laboratorio.mp4 (23.53 MiB)

- 21 -Generazione Script Powershell.it_IT.vtt (1.38 KiB)

- 21 -Generazione Script Powershell.mp4 (12.64 MiB)

- 22 -Trasformazione File da PS1 a EXE.it_IT.vtt (2.87 KiB)

- 22 -Trasformazione File da PS1 a EXE.mp4 (20.43 MiB)

- 23 -Test Scaricamento File - Failed.it_IT.vtt (1.9 KiB)

- 23 -Test Scaricamento File - Failed.mp4 (11.56 MiB)

- 24 -Scaricamento Tools.it_IT.vtt (2.33 KiB)

- 24 -Scaricamento Tools.mp4 (16 MiB)

- 25 -Resource Hacker & Virus Total.it_IT.vtt (3.38 KiB)

- 25 -Resource Hacker & Virus Total.mp4 (18.09 MiB)

- 26 -Conversione File a MSI.it_IT.vtt (2.36 KiB)

- 26 -Conversione File a MSI.mp4 (15.18 MiB)

- 27 -Abilitazione del Web Server IIS.it_IT.vtt (2.38 KiB)

- 27 -Abilitazione del Web Server IIS.mp4 (8.74 MiB)

- 28 -Creazione Shortcut.it_IT.vtt (3.04 KiB)

- 28 -Creazione Shortcut.mp4 (14.04 MiB)

- 29 -Trasformazione File in ISO.it_IT.vtt (2.25 KiB)

- 29 -Trasformazione File in ISO.mp4 (9.21 MiB)

- 30 -Test Scaricamento File ISO.it_IT.vtt (1.69 KiB)

- 30 -Test Scaricamento File ISO.mp4 (10.25 MiB)

- 31 -Test Finale Esecuzione Reverse Shell.it_IT.vtt (3.83 KiB)

- 31 -Test Finale Esecuzione Reverse Shell.mp4 (25.11 MiB)

- 32 -Introduzione.it_IT.vtt (2.71 KiB)

- 32 -Introduzione.mp4 (14.09 MiB)

- 33 -Installazione Chimera.it_IT.vtt (1.96 KiB)

- 33 -Installazione Chimera.mp4 (18.8 MiB)

- 34 -Generazione Reverse Shell di Base.it_IT.vtt (5.4 KiB)

- 34 -Generazione Reverse Shell di Base.mp4 (23.76 MiB)

- 35 -Test Shell Non Offuscata.it_IT.vtt (4.1 KiB)

- 35 -Test Shell Non Offuscata.mp4 (29.35 MiB)

- 36 -Test Funzionamento Shell di Base.it_IT.vtt (4.34 KiB)

- 36 -Test Funzionamento Shell di Base.mp4 (32.93 MiB)

- 37 -Chimera - Opzioni di Offuscamento.it_IT.vtt (3.91 KiB)

- 37 -Chimera - Opzioni di Offuscamento.mp4 (34.74 MiB)

- 38 -Generazione Reverse Shell Offuscata.it_IT.vtt (3.57 KiB)

- 38 -Generazione Reverse Shell Offuscata.mp4 (26.19 MiB)

- 39 -Test Bypass Windows Defender.it_IT.vtt (4.04 KiB)

- 39 -Test Bypass Windows Defender.mp4 (33.59 MiB)

- 40 -Test Virus Total.it_IT.vtt (2.59 KiB)

- 40 -Test Virus Total.mp4 (23.08 MiB)

- 41 -AST Obfuscation - Introduzione.it_IT.vtt (4.15 KiB)

- 41 -AST Obfuscation - Introduzione.mp4 (34.45 MiB)

- 42 -Analisi del Repository.it_IT.vtt (1.45 KiB)

- 42 -Analisi del Repository.mp4 (11.33 MiB)

- 43 -Installazione Tool.it_IT.vtt (1.36 KiB)

- 43 -Installazione Tool.mp4 (16.42 MiB)

- 44 -Scaricamento Reverse Shell di Base.it_IT.vtt (2.8 KiB)

- 44 -Scaricamento Reverse Shell di Base.mp4 (24.41 MiB)

- 45 -Modifica Reverse Shell di Base.it_IT.vtt (1.39 KiB)

- 45 -Modifica Reverse Shell di Base.mp4 (12.75 MiB)

- 46 -Creazione Reverse Shell Offuscata.it_IT.vtt (2.45 KiB)

- 46 -Creazione Reverse Shell Offuscata.mp4 (30.07 MiB)

- 47 -Scaricamento del File su PC Target.it_IT.vtt (1.46 KiB)

- 47 -Scaricamento del File su PC Target.mp4 (6.01 MiB)

- 48 -Esecuzione Reverse Shell.it_IT.vtt (1.42 KiB)

- 48 -Esecuzione Reverse Shell.mp4 (6.17 MiB)

- 49 -Test con Altre Protezioni Attive.it_IT.vtt (2.07 KiB)

- 49 -Test con Altre Protezioni Attive.mp4 (10.82 MiB)

- 50 -Introduzione Linguaggio NIM.it_IT.vtt (3.81 KiB)

- 50 -Introduzione Linguaggio NIM.mp4 (34.29 MiB)

- 51 -Analisi NIM Reverse Shell.it_IT.vtt (2.32 KiB)

- 51 -Analisi NIM Reverse Shell.mp4 (14.37 MiB)

- 52 -Modifica Reverse Shell.it_IT.vtt (2.12 KiB)

- 52 -Modifica Reverse Shell.mp4 (14.82 MiB)

- 53 -Compilazione Reverse Shell.it_IT.vtt (2.34 KiB)

- 53 -Compilazione Reverse Shell.mp4 (10.94 MiB)

- 54 -Esecuzione Reverse Shell.it_IT.vtt (1.72 KiB)

- 54 -Esecuzione Reverse Shell.mp4 (8.3 MiB)

- 55 -Cloud Protection Attiva.it_IT.vtt (2.02 KiB)

- 55 -Cloud Protection Attiva.mp4 (8.38 MiB)

- 56 -Test con Windows 11.it_IT.vtt (2.72 KiB)

- 56 -Test con Windows 11.mp4 (29.87 MiB)

-

9 - Network Hacking - Versione Precedente per Consultazione

- 1 -Network Hacking - Versione Precedente per Consultazione.it_IT.vtt (647.49 KiB)

- 1 -Network Hacking - Versione Precedente per Consultazione.mp4 (4.97 GiB)

- Read Me.txt (17 B)

-

Trackers

- udp://tracker.torrent.eu.org:451/announce

- udp://p4p.arenabg.com:1337/announce

- udp://explodie.org:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- udp://tracker.coppersurfer.tk:6969/announce

- udp://tracker.pirateparty.gr:6969/announce

- udp://tracker.leechers-paradise.org:6969/announce

- udp://tracker.openbittorrent.com:6969/announce

- udp://opentracker.i2p.rocks:6969/announce

- udp://exodus.desync.com:6969/announce

- udp://ipv4.tracker.harry.lu:80/announce

- udp://open.stealth.si:80/announce

- udp://tracker.bitsearch.to:1337/announce

- udp://tracker.joybomb.tw:6969/announce

- udp://uploads.gamecoast.net:6969/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.