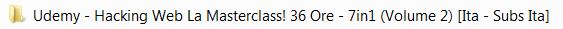

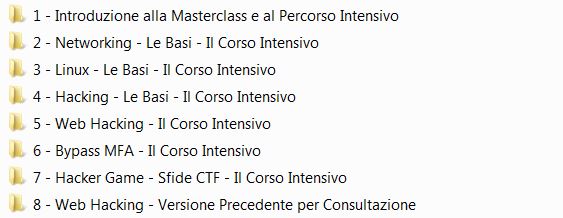

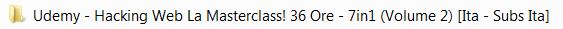

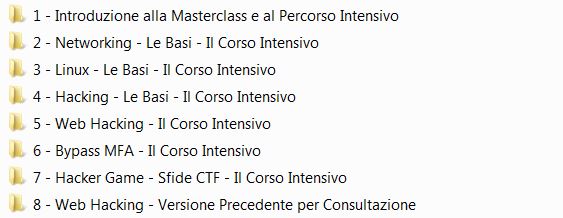

Udemy - Hacking Web: La Masterclass! 36 Ore - 7in1 (Volume 2) [Ita - Subs Ita]

Informazioni

- Categoria: Altro Videocorsi

- Data: 2024-11-23 20:44

- Dimensione: 17.19 GiB

10

1

68

Ultimo aggiornamento: 2026-02-01 13:23

Seed

Leech

Completi

Hash:

c30a328bae2b5d09c52478323e40fce8843bb223

Download

Tutte le Mie Releases

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Hacking Web: la Masterclass!

36 Ore - 7in1 - Volume 2

(Update 10-2024) [Ita - Subs Ita]

Percorso Intensivo di Web Hacking - 2024 -

Ethical Hacking delle Web Application

Bundle 7 corsi in 1 by EHI

*Si desidera ringraziare kabino

Cosa Imparerai

Comprendere le vulnerabilità delle reti: Identificare e analizzare i punti deboli nelle reti e nei sistemi per prevenire potenziali attacchi.

Eseguire test di penetrazione: Condurre penetration test su diverse tipologie di reti, identificando e sfruttando vulnerabilità per migliorare la sicurezza.

Utilizzare strumenti avanzati di hacking: Saper usare strumenti professionali per il network hacking come Wireshark, Nmap, Aircrack-ng, e altri.

Implementare misure di sicurezza avanzate: Applicare le migliori pratiche di sicurezza per proteggere le reti e i sistemi da minacce esterne.

Descrizione

Hacking Web: la Masterclass! Volume 2 - Il Percorso Completo Intensivo di Web Hacking 2024

Questa masterclass avanzata di 36 ore ti guida attraverso il mondo dell'ethical hacking concentrato su web application, portali e infrastrutture online. Suddiviso in 7 corsi intensivi, il corso offre un percorso formativo che parte dalle basi fino a tecniche di hacking avanzato specifiche per il web.

1. Networking - Le Basi - Il Corso Intensivo

Imparare le basi del networking è essenziale per comprendere il funzionamento delle reti e come sfruttare le vulnerabilità delle applicazioni web. In questa sezione imparerai:

-Le fondamenta dei protocolli di rete (TCP/IP, HTTP/HTTPS, DNS)

-Strumenti come Wireshark per monitorare il traffico di rete

-Concetti di subnetting e routing per identificare e prevenire attacchi

2. Linux - Le Basi - Il Corso Intensivo

Linux è il sistema operativo principale per chi lavora nel campo della sicurezza informatica. In questo modulo:

-Scoprirai comandi base e configurazione di un ambiente Linux

-Approfondirai la gestione dei permessi e dei file di sistema

-Imparerai ad utilizzare strumenti avanzati per il penetration testing delle applicazioni web

3. Hacking - Le Basi - Il Corso Intensivo

Prima di diventare esperti di web hacking, è importante avere solide basi di hacking. In questa sezione:

-Scoprirai come funzionano attacchi comuni come SQL injection, XSS, e CSRF

-Utilizzerai tool come Burp Suite per analizzare richieste e risposte web

-Imparerai a identificare vulnerabilità nelle applicazioni e a sfruttarle per acquisire accesso non autorizzato

4. Web Hacking - Il Corso Intensivo

Questo è il cuore della masterclass. In questa sezione approfondirai:

-Attacchi specifici per le applicazioni web: SQL Injection avanzate, Remote Code Execution (RCE), e Local File Inclusion (LFI)

-Tecniche per bypassare la validazione degli input e manipolare sessioni

-Exploit di vulnerabilità web usando strumenti come OWASP ZAP e Burp Suite

-L’uso di framework come DVWA per testare e simulare attacchi su ambienti sicuri

5. Bypass MFA - Il Corso Intensivo

Il Multi-Factor Authentication (MFA) è una barriera importante per la sicurezza delle web application. In questo modulo imparerai a:

-Identificare i punti deboli nei meccanismi di MFA

-Utilizzare tecniche di phishing avanzato e social engineering per bypassare l'autenticazione

-Simulare attacchi che sfruttano vulnerabilità in implementazioni di MFA

6. Hacker Game - Sfide CTF - Il Corso Intensivo

Un approccio pratico è fondamentale per consolidare le competenze. In questa sezione affronterai:

-Sfide Capture the Flag (CTF) orientate al web hacking

-Esercizi di hacking reali su piattaforme di simulazione

-Sfide con vulnerabilità da trovare e sfruttare, per migliorare le tue capacità di problem-solving e analisi

Perché scegliere questo corso?

-7 corsi in 1: Un percorso completo che ti guiderà dall'apprendimento delle basi fino all'esecuzione di attacchi avanzati contro applicazioni web.

-Approccio pratico: Ogni modulo include laboratori reali e simulazioni di attacchi, garantendo un apprendimento basato su esperienze concrete.

-Aggiornato al 2024: Questo corso ti fornisce le competenze più recenti e rilevanti nell'hacking delle applicazioni web e nella cybersecurity.

Preparati ad affrontare il mondo dell'ethical hacking con competenze solide e aggiornate.

Siamo certi che, alla fine di questo corso, sarai in grado di identificare e risolvere vulnerabilità complesse nelle applicazioni web!

A ch è rivolto questo corso

-Principianti nel mondo della cybersecurity: Chi è nuovo alla sicurezza informatica e vuole imparare le basi del network hacking partendo da zero.

-Professionisti IT: Sistemisti, amministratori di rete o tecnici IT che desiderano approfondire le tecniche di hacking e rafforzare la sicurezza delle reti aziendali.

-Aspiranti ethical hackers e penetration testers: Coloro che vogliono intraprendere una carriera nel campo dell'ethical hacking e hanno bisogno di sviluppare competenze pratiche su attacchi e difese di rete.

-Appassionati di tecnologia e hacking: Individui curiosi di capire come funzionano gli attacchi alle reti e desiderano acquisire le competenze per prevenire tali minacce in modo etico.

Requisiti

*Conoscenze di base di informatica: Sapere usare un computer e navigare su internet.

*Un PC o laptop: Preferibilmente con un sistema operativo Linux (consigliato Kali Linux) o Windows con una macchina virtuale.

*Connessione a internet: Necessaria per scaricare gli strumenti di hacking e seguire le lezioni online..

Il Corso è composto da:

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Hacking Web: la Masterclass!

36 Ore - 7in1 - Volume 2

(Update 10-2024) [Ita - Subs Ita]

Percorso Intensivo di Web Hacking - 2024 -

Ethical Hacking delle Web Application

Bundle 7 corsi in 1 by EHI

*Si desidera ringraziare kabino

Cosa Imparerai

Comprendere le vulnerabilità delle reti: Identificare e analizzare i punti deboli nelle reti e nei sistemi per prevenire potenziali attacchi.

Eseguire test di penetrazione: Condurre penetration test su diverse tipologie di reti, identificando e sfruttando vulnerabilità per migliorare la sicurezza.

Utilizzare strumenti avanzati di hacking: Saper usare strumenti professionali per il network hacking come Wireshark, Nmap, Aircrack-ng, e altri.

Implementare misure di sicurezza avanzate: Applicare le migliori pratiche di sicurezza per proteggere le reti e i sistemi da minacce esterne.

Descrizione

Hacking Web: la Masterclass! Volume 2 - Il Percorso Completo Intensivo di Web Hacking 2024

Questa masterclass avanzata di 36 ore ti guida attraverso il mondo dell'ethical hacking concentrato su web application, portali e infrastrutture online. Suddiviso in 7 corsi intensivi, il corso offre un percorso formativo che parte dalle basi fino a tecniche di hacking avanzato specifiche per il web.

1. Networking - Le Basi - Il Corso Intensivo

Imparare le basi del networking è essenziale per comprendere il funzionamento delle reti e come sfruttare le vulnerabilità delle applicazioni web. In questa sezione imparerai:

-Le fondamenta dei protocolli di rete (TCP/IP, HTTP/HTTPS, DNS)

-Strumenti come Wireshark per monitorare il traffico di rete

-Concetti di subnetting e routing per identificare e prevenire attacchi

2. Linux - Le Basi - Il Corso Intensivo

Linux è il sistema operativo principale per chi lavora nel campo della sicurezza informatica. In questo modulo:

-Scoprirai comandi base e configurazione di un ambiente Linux

-Approfondirai la gestione dei permessi e dei file di sistema

-Imparerai ad utilizzare strumenti avanzati per il penetration testing delle applicazioni web

3. Hacking - Le Basi - Il Corso Intensivo

Prima di diventare esperti di web hacking, è importante avere solide basi di hacking. In questa sezione:

-Scoprirai come funzionano attacchi comuni come SQL injection, XSS, e CSRF

-Utilizzerai tool come Burp Suite per analizzare richieste e risposte web

-Imparerai a identificare vulnerabilità nelle applicazioni e a sfruttarle per acquisire accesso non autorizzato

4. Web Hacking - Il Corso Intensivo

Questo è il cuore della masterclass. In questa sezione approfondirai:

-Attacchi specifici per le applicazioni web: SQL Injection avanzate, Remote Code Execution (RCE), e Local File Inclusion (LFI)

-Tecniche per bypassare la validazione degli input e manipolare sessioni

-Exploit di vulnerabilità web usando strumenti come OWASP ZAP e Burp Suite

-L’uso di framework come DVWA per testare e simulare attacchi su ambienti sicuri

5. Bypass MFA - Il Corso Intensivo

Il Multi-Factor Authentication (MFA) è una barriera importante per la sicurezza delle web application. In questo modulo imparerai a:

-Identificare i punti deboli nei meccanismi di MFA

-Utilizzare tecniche di phishing avanzato e social engineering per bypassare l'autenticazione

-Simulare attacchi che sfruttano vulnerabilità in implementazioni di MFA

6. Hacker Game - Sfide CTF - Il Corso Intensivo

Un approccio pratico è fondamentale per consolidare le competenze. In questa sezione affronterai:

-Sfide Capture the Flag (CTF) orientate al web hacking

-Esercizi di hacking reali su piattaforme di simulazione

-Sfide con vulnerabilità da trovare e sfruttare, per migliorare le tue capacità di problem-solving e analisi

Perché scegliere questo corso?

-7 corsi in 1: Un percorso completo che ti guiderà dall'apprendimento delle basi fino all'esecuzione di attacchi avanzati contro applicazioni web.

-Approccio pratico: Ogni modulo include laboratori reali e simulazioni di attacchi, garantendo un apprendimento basato su esperienze concrete.

-Aggiornato al 2024: Questo corso ti fornisce le competenze più recenti e rilevanti nell'hacking delle applicazioni web e nella cybersecurity.

Preparati ad affrontare il mondo dell'ethical hacking con competenze solide e aggiornate.

Siamo certi che, alla fine di questo corso, sarai in grado di identificare e risolvere vulnerabilità complesse nelle applicazioni web!

A ch è rivolto questo corso

-Principianti nel mondo della cybersecurity: Chi è nuovo alla sicurezza informatica e vuole imparare le basi del network hacking partendo da zero.

-Professionisti IT: Sistemisti, amministratori di rete o tecnici IT che desiderano approfondire le tecniche di hacking e rafforzare la sicurezza delle reti aziendali.

-Aspiranti ethical hackers e penetration testers: Coloro che vogliono intraprendere una carriera nel campo dell'ethical hacking e hanno bisogno di sviluppare competenze pratiche su attacchi e difese di rete.

-Appassionati di tecnologia e hacking: Individui curiosi di capire come funzionano gli attacchi alle reti e desiderano acquisire le competenze per prevenire tali minacce in modo etico.

Requisiti

*Conoscenze di base di informatica: Sapere usare un computer e navigare su internet.

*Un PC o laptop: Preferibilmente con un sistema operativo Linux (consigliato Kali Linux) o Windows con una macchina virtuale.

*Connessione a internet: Necessaria per scaricare gli strumenti di hacking e seguire le lezioni online..

Il Corso è composto da:

Files

-

Udemy - Hacking Web La Masterclass! 36 Ore - 7in1 (Volume 2) [Ita - Subs Ita]

-

1 - Introduzione alla Masterclass e al Percorso Intensivo

- 1 -Introduzione alla Masterclass e al Percorso Intensivo.it_IT.vtt (2.31 KiB)

- 1 -Introduzione alla Masterclass e al Percorso Intensivo.mp4 (38.07 MiB)

- 2 -Materiale di Supporto allo Studio.it_IT.vtt (2.42 KiB)

- 2 -Materiale di Supporto allo Studio.mp4 (16.53 MiB)

- 3 -Note del Corso.it_IT.vtt (1.77 KiB)

- 3 -Note del Corso.mp4 (12.53 MiB)

-

2 - Networking - Le Basi - Il Corso Intensivo

- 1 -Cisco Packet Tracer.it_IT.vtt (4.41 KiB)

- 1 -Cisco Packet Tracer.mp4 (26.08 MiB)

- 2 -Presentazione GUI.it_IT.vtt (2.62 KiB)

- 2 -Presentazione GUI.mp4 (12.54 MiB)

- 3 -Le Categorie dei Dispositivi.it_IT.vtt (2.64 KiB)

- 3 -Le Categorie dei Dispositivi.mp4 (11.61 MiB)

- 4 -Aggiunte degli Elementi di una Rete.it_IT.vtt (4.99 KiB)

- 4 -Aggiunte degli Elementi di una Rete.mp4 (26.06 MiB)

- 5 -Il Cablaggio.it_IT.vtt (3.56 KiB)

- 5 -Il Cablaggio.mp4 (18.25 MiB)

- 6 -2_2_comunicazione2PC.pkt (42.14 KiB)

- 6 -Inserimento dei PC.it_IT.vtt (3.17 KiB)

- 6 -Inserimento dei PC.mp4 (17.22 MiB)

- 7 -Comunicazione tra PC.it_IT.vtt (4.31 KiB)

- 7 -Comunicazione tra PC.mp4 (26.51 MiB)

- 8 -2_4_switch.pkt (44.96 KiB)

- 8 -Introduzione agli Switch.it_IT.vtt (3.28 KiB)

- 8 -Introduzione agli Switch.mp4 (14.39 MiB)

- 9 -Connessione tra Switch e PC.it_IT.vtt (4.65 KiB)

- 9 -Connessione tra Switch e PC.mp4 (31.37 MiB)

- 10 -Test Comunicazione Switch.it_IT.vtt (5.77 KiB)

- 10 -Test Comunicazione Switch.mp4 (43.8 MiB)

- 11 -2_7_arp.pkt (44.99 KiB)

- 11 -Protocollo ARP.it_IT.vtt (4.54 KiB)

- 11 -Protocollo ARP.mp4 (23.33 MiB)

- 12 -Protocollo ARP - Dimostrazione.it_IT.vtt (5.95 KiB)

- 12 -Protocollo ARP - Dimostrazione.mp4 (52.12 MiB)

- 13 -2_9_vlan.pkt (46.44 KiB)

- 13 -VLAN - Introduzione.it_IT.vtt (3.94 KiB)

- 13 -VLAN - Introduzione.mp4 (19.19 MiB)

- 14 -VLAN - Diagramma.it_IT.vtt (4 KiB)

- 14 -VLAN - Diagramma.mp4 (26.9 MiB)

- 15 -Configurazione di una VLAN.it_IT.vtt (5.88 KiB)

- 15 -Configurazione di una VLAN.mp4 (52.72 MiB)

- 16 -Test di Comunicazione VLAN.it_IT.vtt (4.36 KiB)

- 16 -Test di Comunicazione VLAN.mp4 (34.4 MiB)

- 17 -2_13_trunkPort.pkt (47.3 KiB)

- 17 -Porta Trunk.it_IT.vtt (3.84 KiB)

- 17 -Porta Trunk.mp4 (20.24 MiB)

- 18 -Porta Trunk - topologia.it_IT.vtt (3.12 KiB)

- 18 -Porta Trunk - topologia.mp4 (24.45 MiB)

- 19 -Trunk - Creazione della VLAN.it_IT.vtt (4.4 KiB)

- 19 -Trunk - Creazione della VLAN.mp4 (53.62 MiB)

- 20 -Trunk - Test Finale.it_IT.vtt (6.42 KiB)

- 20 -Trunk - Test Finale.mp4 (55.06 MiB)

- 21 -2_17_portAggregation.pkt (43.01 KiB)

- 21 -Port Aggregation.it_IT.vtt (2.75 KiB)

- 21 -Port Aggregation.mp4 (11.21 MiB)

- 22 -Port Aggregation - Topologia.it_IT.vtt (3.58 KiB)

- 22 -Port Aggregation - Topologia.mp4 (31.42 MiB)

- 23 -Port Aggregation - Test.it_IT.vtt (3.64 KiB)

- 23 -Port Aggregation - Test.mp4 (41.26 MiB)

- 24 -3_1_routerBasic.pkt (44.68 KiB)

- 24 -Introduzione al Routing.it_IT.vtt (2.64 KiB)

- 24 -Introduzione al Routing.mp4 (11.12 MiB)

- 25 -Il Router - Topologia.it_IT.vtt (3.65 KiB)

- 25 -Il Router - Topologia.mp4 (21.94 MiB)

- 26 -Il Router - Assegnamento PC.it_IT.vtt (4 KiB)

- 26 -Il Router - Assegnamento PC.mp4 (27.26 MiB)

- 27 -Il Router - Configurazione delle Interfacce.it_IT.vtt (4.05 KiB)

- 27 -Il Router - Configurazione delle Interfacce.mp4 (31.88 MiB)

- 28 -Il Router - Test Finale.it_IT.vtt (2.79 KiB)

- 28 -Il Router - Test Finale.mp4 (22.44 MiB)

- 29 -3_6_router_switch.pkt (48.38 KiB)

- 29 -Router e Switch.it_IT.vtt (4.13 KiB)

- 29 -Router e Switch.mp4 (27.13 MiB)

- 30 -Configurazione PC.it_IT.vtt (2.74 KiB)

- 30 -Configurazione PC.mp4 (26.15 MiB)

- 31 -Il Router - Test Finale.it_IT.vtt (4.86 KiB)

- 31 -Il Router - Test Finale.mp4 (42.57 MiB)

- 32 -Introduzione alle Rotte Statiche.it_IT.vtt (3.79 KiB)

- 32 -Introduzione alle Rotte Statiche.mp4 (20.05 MiB)

- 33 -3_10_rotteStatiche.pkt (45.74 KiB)

- 33 -Rotte Statiche - La Topologia.it_IT.vtt (3.51 KiB)

- 33 -Rotte Statiche - La Topologia.mp4 (23.04 MiB)

- 34 -Rotte Statiche e Configurazione del Router.it_IT.vtt (3.24 KiB)

- 34 -Rotte Statiche e Configurazione del Router.mp4 (43.14 MiB)

- 35 -Rotte Statiche - Test Finale.it_IT.vtt (5.42 KiB)

- 35 -Rotte Statiche - Test Finale.mp4 (58.69 MiB)

- 36 -Protocolli di Routing Dinamico.it_IT.vtt (5.67 KiB)

- 36 -Protocolli di Routing Dinamico.mp4 (33.49 MiB)

- 37 -3_14_rip.pkt (46.08 KiB)

- 37 -RIP - Scenario di Rete.it_IT.vtt (1.8 KiB)

- 37 -RIP - Scenario di Rete.mp4 (13.31 MiB)

- 38 -RIP - Configurazione delle Interfacce.it_IT.vtt (1.99 KiB)

- 38 -RIP - Configurazione delle Interfacce.mp4 (32.53 MiB)

- 39 -RIP - Test Finale.it_IT.vtt (7.06 KiB)

- 39 -RIP - Test Finale.mp4 (61.94 MiB)

- 40 -OSPF - Scenario.it_IT.vtt (2.13 KiB)

- 40 -OSPF - Scenario.mp4 (13.35 MiB)

- 41 -OSPF - Configurazione Interfacce.it_IT.vtt (1.71 KiB)

- 41 -OSPF - Configurazione Interfacce.mp4 (30.23 MiB)

- 42 -OSPF - Test.it_IT.vtt (7.03 KiB)

- 42 -OSPF - Test.mp4 (61.56 MiB)

- 43 -3_20_bgp.pkt (47.28 KiB)

- 43 -BGP - Scenario.it_IT.vtt (2.46 KiB)

- 43 -BGP - Scenario.mp4 (15.63 MiB)

- 44 -BGP - Configurazione Interfacce.it_IT.vtt (1.74 KiB)

- 44 -BGP - Configurazione Interfacce.mp4 (29.21 MiB)

- 45 -BGP - Configurazione del Protocollo.it_IT.vtt (5.42 KiB)

- 45 -BGP - Configurazione del Protocollo.mp4 (53.73 MiB)

- 46 -BGP - Test FInale.it_IT.vtt (2.11 KiB)

- 46 -BGP - Test FInale.mp4 (21.1 MiB)

- 47 -5_1_multiLayerSwitch.pkt (47.16 KiB)

- 47 -Multi Layer Switch.it_IT.vtt (9.95 KiB)

- 47 -Multi Layer Switch.mp4 (91.63 MiB)

- 48 -5_2_hub.pkt (44.8 KiB)

- 48 -HUB - Scenario.it_IT.vtt (2.78 KiB)

- 48 -HUB - Scenario.mp4 (19.02 MiB)

- 49 -HUB - Test Finale.it_IT.vtt (3.58 KiB)

- 49 -HUB - Test Finale.mp4 (27.09 MiB)

- 50 -5_4_bridge.pkt (45.81 KiB)

- 50 -Bridge - Scenario.it_IT.vtt (2.24 KiB)

- 50 -Bridge - Scenario.mp4 (13.88 MiB)

- 51 -Bridge - Test Finale.it_IT.vtt (4.34 KiB)

- 51 -Bridge - Test Finale.mp4 (38.49 MiB)

- 52 -5_6_wirelessLANcontroller.pkt (47.33 KiB)

- 52 -Wireless LAN Controller.it_IT.vtt (12.4 KiB)

- 52 -Wireless LAN Controller.mp4 (69.34 MiB)

- 53 -Wireless AP.it_IT.vtt (6.84 KiB)

- 53 -Wireless AP.mp4 (47.69 MiB)

- 54 -5_7_wirelessAP.pkt (89.47 KiB)

- 54 -NAT Statica - Introduzione.it_IT.vtt (2.56 KiB)

- 54 -NAT Statica - Introduzione.mp4 (10.12 MiB)

- 55 -6_2_natStatica.pkt (45.29 KiB)

- 55 -NAT Statica - Scenario.it_IT.vtt (1.63 KiB)

- 55 -NAT Statica - Scenario.mp4 (11.31 MiB)

- 56 -NAT Statica - Configurazione Dispositivi.it_IT.vtt (3.75 KiB)

- 56 -NAT Statica - Configurazione Dispositivi.mp4 (37.43 MiB)

- 57 -NAT Statica - Configurazione NAT.it_IT.vtt (2.79 KiB)

- 57 -NAT Statica - Configurazione NAT.mp4 (23.96 MiB)

- 58 -NAT Statica - Test Finale.it_IT.vtt (2.81 KiB)

- 58 -NAT Statica - Test Finale.mp4 (22.28 MiB)

- 59 -6_6_Acl.pkt (44.18 KiB)

- 59 -Le ACL - Introduzione.it_IT.vtt (8.03 KiB)

- 59 -Le ACL - Introduzione.mp4 (75.17 MiB)

- 60 -Le ACL - Scenario.it_IT.vtt (4.16 KiB)

- 60 -Le ACL - Scenario.mp4 (36.36 MiB)

- 61 -6_8_natPool.pkt (49.8 KiB)

- 61 -Il NAT Pool.it_IT.vtt (6.7 KiB)

- 61 -Il NAT Pool.mp4 (57.23 MiB)

- 62 -Il NAT Pool - Scenario.it_IT.vtt (5.35 KiB)

- 62 -Il NAT Pool - Scenario.mp4 (58.41 MiB)

- 63 -6_10_unused_port_switch.pkt (45.56 KiB)

- 63 -Unused Port Switch.it_IT.vtt (6.37 KiB)

- 63 -Unused Port Switch.mp4 (56.21 MiB)

- 64 -6_11_macFiltering.pkt (46.51 KiB)

- 64 -MAC Filtering.it_IT.vtt (7.37 KiB)

- 64 -MAC Filtering.mp4 (54.96 MiB)

-

3 - Linux - Le Basi - Il Corso Intensivo

- 1 -Kali Linux - Scaricamento Immagine.it_IT.vtt (3.33 KiB)

- 1 -Kali Linux - Scaricamento Immagine.mp4 (23.32 MiB)

- 2 -Scaricamento Virtualbox.it_IT.vtt (2.69 KiB)

- 2 -Scaricamento Virtualbox.mp4 (21.53 MiB)

- 3 -Installazione Oracle Virtualbox.it_IT.vtt (3.42 KiB)

- 3 -Installazione Oracle Virtualbox.mp4 (26.76 MiB)

- 4 -Import Kali Linux.it_IT.vtt (2.6 KiB)

- 4 -Import Kali Linux.mp4 (19.74 MiB)

- 5 -Avvio Macchina Kali Linux.it_IT.vtt (3.06 KiB)

- 5 -Avvio Macchina Kali Linux.mp4 (16.34 MiB)

- 6 -Risoluzione FULL.it_IT.vtt (2.13 KiB)

- 6 -Risoluzione FULL.mp4 (17.23 MiB)

- 7 -Introduzione allo Shell Scripting.it_IT.vtt (1.9 KiB)

- 7 -Introduzione allo Shell Scripting.mp4 (8.17 MiB)

- 7 -risorse.zip (3.28 KiB)

- 8 -Il Primo Script.it_IT.vtt (2.97 KiB)

- 8 -Il Primo Script.mp4 (18.37 MiB)

- 9 -Ciao Mondo!.it_IT.vtt (1.09 KiB)

- 9 -Ciao Mondo!.mp4 (6.61 MiB)

- 10 -Utilizzo delle Variabili.it_IT.vtt (2.22 KiB)

- 10 -Utilizzo delle Variabili.mp4 (14.14 MiB)

- 11 -Inserimento Dati in Input.it_IT.vtt (3.66 KiB)

- 11 -Inserimento Dati in Input.mp4 (24.32 MiB)

- 12 -Il Costrutto di Selezione.it_IT.vtt (2.26 KiB)

- 12 -Il Costrutto di Selezione.mp4 (14.21 MiB)

- 13 -Il DoWhile.it_IT.vtt (3.61 KiB)

- 13 -Il DoWhile.mp4 (21.13 MiB)

- 14 -Il Ciclo FOR.it_IT.vtt (2.54 KiB)

- 14 -Il Ciclo FOR.mp4 (13.43 MiB)

- 15 -Esecuzione delle Funzioni.it_IT.vtt (2.46 KiB)

- 15 -Esecuzione delle Funzioni.mp4 (13.79 MiB)

- 16 -Funzioni Aritmetiche.it_IT.vtt (1.31 KiB)

- 16 -Funzioni Aritmetiche.mp4 (8.24 MiB)

- 17 -Valore PariDispari.it_IT.vtt (2.92 KiB)

- 17 -Valore PariDispari.mp4 (16.32 MiB)

- 18 -Concatenazione di Stringhe.it_IT.vtt (1.95 KiB)

- 18 -Concatenazione di Stringhe.mp4 (11.76 MiB)

- 19 -Utente Root Verifica.it_IT.vtt (3.19 KiB)

- 19 -Utente Root Verifica.mp4 (19.29 MiB)

- 20 -Clone di una Macchina Virtuale.it_IT.vtt (2.72 KiB)

- 20 -Clone di una Macchina Virtuale.mp4 (17.84 MiB)

- 21 -MAC Address Differenti.it_IT.vtt (1.71 KiB)

- 21 -MAC Address Differenti.mp4 (12.11 MiB)

- 22 -Cambio della Scheda di Rete.it_IT.vtt (2.64 KiB)

- 22 -Cambio della Scheda di Rete.mp4 (19.56 MiB)

- 23 -Assegnamento IP Address.it_IT.vtt (5.34 KiB)

- 23 -Assegnamento IP Address.mp4 (55.09 MiB)

- 24 -Test di Comunicazione.it_IT.vtt (1.62 KiB)

- 24 -Test di Comunicazione.mp4 (13.19 MiB)

- 25 -Ethernet Tool.it_IT.vtt (3.54 KiB)

- 25 -Ethernet Tool.mp4 (24.39 MiB)

- 26 -Netstat.it_IT.vtt (1.9 KiB)

- 26 -Netstat.mp4 (14.01 MiB)

- 27 -Comando IP.it_IT.vtt (2.96 KiB)

- 27 -Comando IP.mp4 (19.93 MiB)

- 28 -DIG.it_IT.vtt (2.33 KiB)

- 28 -DIG.mp4 (18.92 MiB)

- 29 -TCPDUMP - Comando Ping.it_IT.vtt (4.94 KiB)

- 29 -TCPDUMP - Comando Ping.mp4 (43.86 MiB)

- 30 -TCPDUMP - Test di Connessione Superato.it_IT.vtt (5.69 KiB)

- 30 -TCPDUMP - Test di Connessione Superato.mp4 (52.04 MiB)

- 31 -TCPDUMP - Test di Connessione Fallito.it_IT.vtt (2.83 KiB)

- 31 -TCPDUMP - Test di Connessione Fallito.mp4 (22.75 MiB)

- 32 -Nmap + Tcpdump - 100 porte.it_IT.vtt (4.52 KiB)

- 32 -Nmap + Tcpdump - 100 porte.mp4 (42.81 MiB)

- 33 -Nmap + Tcpdump - Porte Aperte e Chiuse.it_IT.vtt (3.43 KiB)

- 33 -Nmap + Tcpdump - Porte Aperte e Chiuse.mp4 (36.5 MiB)

- 34 -Ping & Wireshark.it_IT.vtt (5.47 KiB)

- 34 -Ping & Wireshark.mp4 (41.26 MiB)

- 35 -Wireshark - Test Porta 53.it_IT.vtt (1.87 KiB)

- 35 -Wireshark - Test Porta 53.mp4 (13.12 MiB)

- 36 -Scansione Nmap & Wireshark.it_IT.vtt (1.82 KiB)

- 36 -Scansione Nmap & Wireshark.mp4 (17.19 MiB)

- 37 -Honeypot & Wireshark.it_IT.vtt (6.71 KiB)

- 37 -Honeypot & Wireshark.mp4 (39.73 MiB)

- 38 -Telnet & Wireshark.it_IT.vtt (3.75 KiB)

- 38 -Telnet & Wireshark.mp4 (25.37 MiB)

- 39 -SSH & Wireshark.it_IT.vtt (2.57 KiB)

- 39 -SSH & Wireshark.mp4 (19.48 MiB)

- 40 -Installazione GUFW.it_IT.vtt (3.95 KiB)

- 40 -Installazione GUFW.mp4 (28.45 MiB)

- 41 -Modifica degli Adattatori di Rete.it_IT.vtt (2.27 KiB)

- 41 -Modifica degli Adattatori di Rete.mp4 (20.37 MiB)

- 42 -Presentazione GUI.it_IT.vtt (3.27 KiB)

- 42 -Presentazione GUI.mp4 (23.88 MiB)

- 43 -Attivazione FW.it_IT.vtt (3.05 KiB)

- 43 -Attivazione FW.mp4 (16.2 MiB)

- 44 -Test Funzionamento del FW.it_IT.vtt (4.06 KiB)

- 44 -Test Funzionamento del FW.mp4 (23.56 MiB)

- 45 -Creazione Regola SSH.it_IT.vtt (4.1 KiB)

- 45 -Creazione Regola SSH.mp4 (25.63 MiB)

- 46 -Creazione Regola HTTP.it_IT.vtt (2.08 KiB)

- 46 -Creazione Regola HTTP.mp4 (15.21 MiB)

- 47 -Regola Iptables.it_IT.vtt (2.93 KiB)

- 47 -Regola Iptables.mp4 (27.93 MiB)

- 48 -Scansione Nmap.it_IT.vtt (3.35 KiB)

- 48 -Scansione Nmap.mp4 (25.63 MiB)

- 49 -Firewall Disabilitato - Test.it_IT.vtt (1.88 KiB)

- 49 -Firewall Disabilitato - Test.mp4 (16.36 MiB)

- 50 -Regole Specifiche per IP Address.it_IT.vtt (3.11 KiB)

- 50 -Regole Specifiche per IP Address.mp4 (27.87 MiB)

- 51 -Traffico Outgoing.it_IT.vtt (2.2 KiB)

- 51 -Traffico Outgoing.mp4 (13.61 MiB)

- 52 -Elementi Base di IPTables.it_IT.vtt (3.86 KiB)

- 52 -Elementi Base di IPTables.mp4 (24.38 MiB)

- 53 -IPTables - All Input.it_IT.vtt (3.7 KiB)

- 53 -IPTables - All Input.mp4 (33.19 MiB)

- 54 -Web Server - Test.it_IT.vtt (4.11 KiB)

- 54 -Web Server - Test.mp4 (36.91 MiB)

- 55 -ICMP rule.it_IT.vtt (1.96 KiB)

- 55 -ICMP rule.mp4 (17.76 MiB)

- 56 -Chain di Output.it_IT.vtt (2.28 KiB)

- 56 -Chain di Output.mp4 (14.82 MiB)

- 57 -Introduzione a Snort.it_IT.vtt (4.69 KiB)

- 57 -Introduzione a Snort.mp4 (27.88 MiB)

- 58 -Installazione Snort.it_IT.vtt (3.24 KiB)

- 58 -Installazione Snort.mp4 (29.92 MiB)

- 59 -Modifica del File di Configurazione.it_IT.vtt (3.54 KiB)

- 59 -Modifica del File di Configurazione.mp4 (34.48 MiB)

- 60 -Attivazione Snort.it_IT.vtt (1.88 KiB)

- 60 -Attivazione Snort.mp4 (13.86 MiB)

- 61 -Rilevamento della Scansione di Nmap.it_IT.vtt (3.07 KiB)

- 61 -Rilevamento della Scansione di Nmap.mp4 (36.72 MiB)

- 62 -Installazione Tripwire.it_IT.vtt (3.35 KiB)

- 62 -Installazione Tripwire.mp4 (36.87 MiB)

- 63 -Inizializzazione del DB.it_IT.vtt (1.27 KiB)

- 63 -Inizializzazione del DB.mp4 (7.34 MiB)

- 64 -Tripwire Test.it_IT.vtt (1.66 KiB)

- 64 -Tripwire Test.mp4 (11.1 MiB)

- 65 -SUID - Teoria.it_IT.vtt (1.89 KiB)

- 65 -SUID - Teoria.mp4 (9.88 MiB)

- 66 -Funzionamento Base.it_IT.vtt (2.45 KiB)

- 66 -Funzionamento Base.mp4 (20.22 MiB)

- 67 -Test SXID.it_IT.vtt (2.7 KiB)

- 67 -Test SXID.mp4 (18.52 MiB)

- 68 -Installazione PortSentry.it_IT.vtt (2.94 KiB)

- 68 -Installazione PortSentry.mp4 (28.46 MiB)

- 69 -Avvio PortSentry.it_IT.vtt (2.27 KiB)

- 69 -Avvio PortSentry.mp4 (24.2 MiB)

- 70 -Modifica del File di Configurazione.it_IT.vtt (2.24 KiB)

- 70 -Modifica del File di Configurazione.mp4 (21.78 MiB)

- 71 -Test con Nmap.it_IT.vtt (1.43 KiB)

- 71 -Test con Nmap.mp4 (13.54 MiB)

- 72 -Security Onion.it_IT.vtt (3.28 KiB)

- 72 -Security Onion.mp4 (27.02 MiB)

-

4 - Hacking - Le Basi - Il Corso Intensivo

- 1 -La Creazione del Laboratorio.it_IT.vtt (3.18 KiB)

- 1 -La Creazione del Laboratorio.mp4 (24.47 MiB)

- 2 -Settiamo Vitualbox e la sua Subnet.it_IT.vtt (5.03 KiB)

- 2 -Settiamo Vitualbox e la sua Subnet.mp4 (54.04 MiB)

- 3 -Sistemiamo eventuali errori Vt-x e Amd-v in autonomia.it_IT.vtt (1.98 KiB)

- 3 -Sistemiamo eventuali errori Vt-x e Amd-v in autonomia.mp4 (18.22 MiB)

- 4 -Scarichiamo ed installiamo Kali 2101.it_IT.vtt (5.55 KiB)

- 4 -Scarichiamo ed installiamo Kali 2101.mp4 (46.38 MiB)

- 5 -Scarichiamo Windows 10 Ultima Release.it_IT.vtt (5.97 KiB)

- 5 -Scarichiamo Windows 10 Ultima Release.mp4 (33.25 MiB)

- 6 -Scarichiamo la VM Metasploitable 2.it_IT.vtt (4.67 KiB)

- 6 -Scarichiamo la VM Metasploitable 2.mp4 (29.4 MiB)

- 7 -Introduzione alla raccolta delle informazioni.it_IT.vtt (2.87 KiB)

- 7 -Introduzione alla raccolta delle informazioni.mp4 (22.45 MiB)

- 8 -L'Utilità delle Mappe Mentali.it_IT.vtt (3.57 KiB)

- 8 -L'Utilità delle Mappe Mentali.mp4 (19.38 MiB)

- 9 -La Raccolta delle Informazioni in Semplici Passi.it_IT.vtt (2.28 KiB)

- 9 -La Raccolta delle Informazioni in Semplici Passi.mp4 (17.4 MiB)

- 10 -Utilizzo di base di Google e Bing.it_IT.vtt (2.66 KiB)

- 10 -Utilizzo di base di Google e Bing.mp4 (29.15 MiB)

- 11 -Gli Operatori Avanzati in Google.it_IT.vtt (3.03 KiB)

- 11 -Gli Operatori Avanzati in Google.mp4 (15.51 MiB)

- 12 -Ricerca Avanzata in Google.it_IT.vtt (1.72 KiB)

- 12 -Ricerca Avanzata in Google.mp4 (13.3 MiB)

- 13 -Il Google Hacking Databse - GHDB.it_IT.vtt (3.32 KiB)

- 13 -Il Google Hacking Databse - GHDB.mp4 (28.94 MiB)

- 14 -Utilizzo di Google Search Diggity.it_IT.vtt (3.87 KiB)

- 14 -Utilizzo di Google Search Diggity.mp4 (28.76 MiB)

- 15 -Localizzazione con Google Maps e Bing Maps.it_IT.vtt (1.8 KiB)

- 15 -Localizzazione con Google Maps e Bing Maps.mp4 (26.45 MiB)

- 16 -Raccogliere Informazioni sulle Persone.it_IT.vtt (1.94 KiB)

- 16 -Raccogliere Informazioni sulle Persone.mp4 (11.34 MiB)

- 17 -Webmii.com per l'acquisizione di Informazioni.it_IT.vtt (9.06 KiB)

- 17 -Webmii.com per l'acquisizione di Informazioni.mp4 (76.16 MiB)

- 18 -Maltego e l'Analisi delle Relazioni.it_IT.vtt (5.15 KiB)

- 18 -Maltego e l'Analisi delle Relazioni.mp4 (38.96 MiB)

- 19 -Analisi dei Principali Job Search Sites.it_IT.vtt (2.73 KiB)

- 19 -Analisi dei Principali Job Search Sites.mp4 (24.75 MiB)

- 20 -L'Utilità di Blog - Forum - Social Media.it_IT.vtt (3.05 KiB)

- 20 -L'Utilità di Blog - Forum - Social Media.mp4 (22.65 MiB)

- 21 -Analisi di Base di un Sito Web.it_IT.vtt (1.98 KiB)

- 21 -Analisi di Base di un Sito Web.mp4 (13.58 MiB)

- 22 -Netcraft - Website Informer - Firebug - Shodan.it_IT.vtt (5.98 KiB)

- 22 -Netcraft - Website Informer - Firebug - Shodan.mp4 (60.66 MiB)

- 23 -Estrarre Informazioni con Web Data Extractor.it_IT.vtt (5.69 KiB)

- 23 -Estrarre Informazioni con Web Data Extractor.mp4 (33.73 MiB)

- 24 -Effettuare la Copia di un Sito Web.it_IT.vtt (4.56 KiB)

- 24 -Effettuare la Copia di un Sito Web.mp4 (22.5 MiB)

- 25 -Tornare Indietro nel Tempo - Wayback Machine.it_IT.vtt (4.02 KiB)

- 25 -Tornare Indietro nel Tempo - Wayback Machine.mp4 (42 MiB)

- 26 -Monitoraggio dei Cambiamenti di un Sito Web.it_IT.vtt (4.9 KiB)

- 26 -Monitoraggio dei Cambiamenti di un Sito Web.mp4 (20.73 MiB)

- 27 -FOCA e l'Estrazione dei Metadati.it_IT.vtt (7.46 KiB)

- 27 -FOCA e l'Estrazione dei Metadati.mp4 (56.47 MiB)

- 28 -Tracciare le email - Email Tracker Pro.it_IT.vtt (9.34 KiB)

- 28 -Tracciare le email - Email Tracker Pro.mp4 (92.11 MiB)

- 29 -Interrogazioni con WHOIS.it_IT.vtt (5.8 KiB)

- 29 -Interrogazioni con WHOIS.mp4 (46.77 MiB)

- 30 -Analisi del DNS.it_IT.vtt (4.66 KiB)

- 30 -Analisi del DNS.mp4 (39.78 MiB)

- 31 -Tracciare i Pacchetti di Rete - Visual Route.it_IT.vtt (4.37 KiB)

- 31 -Tracciare i Pacchetti di Rete - Visual Route.mp4 (32.05 MiB)

- 32 -Realizziamo la Mappa Finale.it_IT.vtt (3.21 KiB)

- 32 -Realizziamo la Mappa Finale.mp4 (17.77 MiB)

- 33 -Introduzione alla scansione della rete.it_IT.vtt (3.02 KiB)

- 33 -Introduzione alla scansione della rete.mp4 (26.19 MiB)

- 34 -Realizzazione del Diagramma di Rete.it_IT.vtt (3.42 KiB)

- 34 -Realizzazione del Diagramma di Rete.mp4 (21.65 MiB)

- 35 -La Rete di Test.it_IT.vtt (3.96 KiB)

- 35 -La Rete di Test.mp4 (25.43 MiB)

- 36 -Scansione con Windows.it_IT.vtt (4 KiB)

- 36 -Scansione con Windows.mp4 (37.96 MiB)

- 37 -Scansione con Kali e Nmap.it_IT.vtt (4.69 KiB)

- 37 -Scansione con Kali e Nmap.mp4 (39.25 MiB)

- 38 -Manipolazione dei Pacchetti con Colasoft Packet Builder.it_IT.vtt (3.8 KiB)

- 38 -Manipolazione dei Pacchetti con Colasoft Packet Builder.mp4 (37.16 MiB)

- 39 -Creazione Pacchetto ARP.it_IT.vtt (10 KiB)

- 39 -Creazione Pacchetto ARP.mp4 (89.49 MiB)

- 40 -Creazione Pacchetto IPTCP.it_IT.vtt (7.91 KiB)

- 40 -Creazione Pacchetto IPTCP.mp4 (70.17 MiB)

- 41 -PacketPlayer e l'Invio Massivo di Pacchetti.it_IT.vtt (6.46 KiB)

- 41 -PacketPlayer e l'Invio Massivo di Pacchetti.mp4 (94.36 MiB)

- 42 -Tecnica del Ping Sweep.it_IT.vtt (6.22 KiB)

- 42 -Tecnica del Ping Sweep.mp4 (52.75 MiB)

- 43 -Kali Nmap e la scansione Aggressive.it_IT.vtt (3.24 KiB)

- 43 -Kali Nmap e la scansione Aggressive.mp4 (28.91 MiB)

- 44 -Installazione di un Honeypot - Honeybot.it_IT.vtt (4.84 KiB)

- 44 -Installazione di un Honeypot - Honeybot.mp4 (52.43 MiB)

- 45 -Scansione Nmap del nostro Honeypot.it_IT.vtt (4.51 KiB)

- 45 -Scansione Nmap del nostro Honeypot.mp4 (43.09 MiB)

- 46 -Automazione con NetScan Tool.it_IT.vtt (7.15 KiB)

- 46 -Automazione con NetScan Tool.mp4 (56.53 MiB)

- 47 -Topologia di Rete con Network Topology Mapper.it_IT.vtt (5.52 KiB)

- 47 -Topologia di Rete con Network Topology Mapper.mp4 (39.98 MiB)

- 48 -La sicurezza nelle Web Application.it_IT.vtt (2.45 KiB)

- 48 -La sicurezza nelle Web Application.mp4 (21.11 MiB)

- 49 -Installazione delle OWASP Broken Web Apps.it_IT.vtt (5.07 KiB)

- 49 -Installazione delle OWASP Broken Web Apps.mp4 (37.23 MiB)

- 50 -Footprinting del Web Server.it_IT.vtt (3.36 KiB)

- 50 -Footprinting del Web Server.mp4 (39.48 MiB)

- 51 -Strumenti di Network Monitoring.it_IT.vtt (4.38 KiB)

- 51 -Strumenti di Network Monitoring.mp4 (36.33 MiB)

- 52 -PRTG Network Monitor e Web Server.it_IT.vtt (7.98 KiB)

- 52 -PRTG Network Monitor e Web Server.mp4 (56.54 MiB)

- 53 -Installazione e Utilizzo di Acunetix Web Vulnerability Scanner.it_IT.vtt (7.12 KiB)

- 53 -Installazione e Utilizzo di Acunetix Web Vulnerability Scanner.mp4 (57.72 MiB)

- 54 -Installazione e Utilizzo di VEGA.it_IT.vtt (4.51 KiB)

- 54 -Installazione e Utilizzo di VEGA.mp4 (38.45 MiB)

- 55 -Installazione e Utilizzo di Syhunt Hybrid.it_IT.vtt (3.21 KiB)

- 55 -Installazione e Utilizzo di Syhunt Hybrid.mp4 (26.18 MiB)

-

5 - Web Hacking - Il Corso Intensivo

- 1 -Il livello 1 - SHODAN, il primo DAN del Web.it_IT.vtt (839 B)

- 1 -Il livello 1 - SHODAN, il primo DAN del Web.mp4 (19.13 MiB)

- 2 -Iniziamo! cosa ci serve per partire.it_IT.vtt (2.66 KiB)

- 2 -Iniziamo! cosa ci serve per partire.mp4 (38.68 MiB)

- 3 -Cos'è un'applicazione Web.it_IT.vtt (9.48 KiB)

- 3 -Cos'è un'applicazione Web.mp4 (70.45 MiB)

- 4 -HTTP ed HTTPS.it_IT.vtt (3.03 KiB)

- 4 -HTTP ed HTTPS.mp4 (26.02 MiB)

- 5 -Sito Sicuro e non Sicuro.it_IT.vtt (2.21 KiB)

- 5 -Sito Sicuro e non Sicuro.mp4 (25.29 MiB)

- 6 -Sito non sicuro esempio Pratico e Wireshark.it_IT.vtt (3.05 KiB)

- 6 -Sito non sicuro esempio Pratico e Wireshark.mp4 (36.54 MiB)

- 7 -Sito Sicuro esempio Pratico e Wireshark.it_IT.vtt (2.39 KiB)

- 7 -Sito Sicuro esempio Pratico e Wireshark.mp4 (32.4 MiB)

- 8 -Richiesta e Risposta HTTP.it_IT.vtt (2.27 KiB)

- 8 -Richiesta e Risposta HTTP.mp4 (31.45 MiB)

- 9 -I Metodi HTTP GET e POST.it_IT.vtt (6 KiB)

- 9 -I Metodi HTTP GET e POST.mp4 (65.25 MiB)

- 10 -L'Encoding e l'URL Encoding.it_IT.vtt (3.45 KiB)

- 10 -L'Encoding e l'URL Encoding.mp4 (29.02 MiB)

- 11 -La SOP - Same Origin Policy - Teoria.it_IT.vtt (6.81 KiB)

- 11 -La SOP - Same Origin Policy - Teoria.mp4 (71.83 MiB)

- 12 -I Cookies.it_IT.vtt (5.2 KiB)

- 12 -I Cookies.mp4 (55.61 MiB)

- 13 -Estensioni per browser Cookie e traffico HTTP. I Cookie in pratica.it_IT.vtt (10.98 KiB)

- 13 -Estensioni per browser Cookie e traffico HTTP. I Cookie in pratica.mp4 (106.39 MiB)

- 14 -Procuriamoci quello che ci serve per il LAB.it_IT.vtt (7.63 KiB)

- 14 -Procuriamoci quello che ci serve per il LAB.mp4 (71.47 MiB)

- 15 -Installazione Vbox, Windows 10 e Kali.it_IT.vtt (11.59 KiB)

- 15 -Installazione Vbox, Windows 10 e Kali.mp4 (78.57 MiB)

- 16 -OWASP Broken Web Apps Virtual Machine.it_IT.vtt (7.87 KiB)

- 16 -OWASP Broken Web Apps Virtual Machine.mp4 (78.01 MiB)

- 17 -BURPSUITE cosa è e come funziona.it_IT.vtt (6.81 KiB)

- 17 -BURPSUITE cosa è e come funziona.mp4 (55.31 MiB)

- 18 -Settiamo le Network del Laboratorio.it_IT.vtt (5.65 KiB)

- 18 -Settiamo le Network del Laboratorio.mp4 (38.2 MiB)

- 19 -Burpsuite test funzionamento.it_IT.vtt (5.34 KiB)

- 19 -Burpsuite test funzionamento.mp4 (28.07 MiB)

- 20 -Burpsuite ed il traffico HTTPSSSL.it_IT.vtt (2.75 KiB)

- 20 -Burpsuite ed il traffico HTTPSSSL.mp4 (19.11 MiB)

- 21 -Burpsuite, le basi.it_IT.vtt (4.99 KiB)

- 21 -Burpsuite, le basi.mp4 (27.96 MiB)

- 22 -Wireshark e Burp.it_IT.vtt (5.02 KiB)

- 22 -Wireshark e Burp.mp4 (40.57 MiB)

- 23 -Intercettare traffico, modificarlo e fare resubmi.it_IT.vtt (5.48 KiB)

- 23 -Intercettare traffico, modificarlo e fare resubmi.mp4 (45.9 MiB)

- 24 -Prepariamo la VM Windows 10.it_IT.vtt (5.62 KiB)

- 24 -Prepariamo la VM Windows 10.mp4 (36.21 MiB)

- 25 -Burpsuite - Repeater.it_IT.vtt (5.51 KiB)

- 25 -Burpsuite - Repeater.mp4 (48.29 MiB)

- 26 -Burpsuite Scanner (SPIDER) e INTRUDER.it_IT.vtt (8.61 KiB)

- 26 -Burpsuite Scanner (SPIDER) e INTRUDER.mp4 (78.25 MiB)

- 27 -OWASP e la vulnerabilità più diffuse.it_IT.vtt (4.59 KiB)

- 27 -OWASP e la vulnerabilità più diffuse.mp4 (60.02 MiB)

- 28 -XSS e primo esempio di pagina vulnerabile.it_IT.vtt (4.78 KiB)

- 28 -XSS e primo esempio di pagina vulnerabile.mp4 (40.33 MiB)

- 29 -XSS Reflect ed esempio GET.it_IT.vtt (5.49 KiB)

- 29 -XSS Reflect ed esempio GET.mp4 (47.43 MiB)

- 30 -XSS Problemi relativi e Reflect Test.it_IT.vtt (5.61 KiB)

- 30 -XSS Problemi relativi e Reflect Test.mp4 (74.88 MiB)

- 31 -XSS Pratica 1.it_IT.vtt (6.63 KiB)

- 31 -XSS Pratica 1.mp4 (39.27 MiB)

- 32 -XSS Pratica 2 - DVWA.it_IT.vtt (6.73 KiB)

- 32 -XSS Pratica 2 - DVWA.mp4 (54.27 MiB)

- 33 -WEBGOAT + BURPSUITE.it_IT.vtt (15.14 KiB)

- 33 -WEBGOAT + BURPSUITE.mp4 (126.75 MiB)

- 34 -Xss_Reflected_BWAPP.it_IT.vtt (6.13 KiB)

- 34 -Xss_Reflected_BWAPP.mp4 (52.3 MiB)

- 35 -XSS DOM Based ed esempio pratico.it_IT.vtt (7.43 KiB)

- 35 -XSS DOM Based ed esempio pratico.mp4 (72.32 MiB)

- 36 -XSS STORED - Persistent.it_IT.vtt (3.33 KiB)

- 36 -XSS STORED - Persistent.mp4 (46.02 MiB)

- 37 -XSS STORED - Persistent.it_IT.vtt (7.13 KiB)

- 37 -XSS STORED - Persistent.mp4 (46.57 MiB)

- 38 -XSS Burpsuite e UserAGENT.it_IT.vtt (5.18 KiB)

- 38 -XSS Burpsuite e UserAGENT.mp4 (44.08 MiB)

- 39 -XSS WEB Defacement.it_IT.vtt (7.94 KiB)

- 39 -XSS WEB Defacement.mp4 (68.06 MiB)

- 40 -XSS Rubare Cookie e Sessione.it_IT.vtt (4.94 KiB)

- 40 -XSS Rubare Cookie e Sessione.mp4 (30.27 MiB)

- 41 -XSS Rubare Cookie e Sessione.it_IT.vtt (6.2 KiB)

- 41 -XSS Rubare Cookie e Sessione.mp4 (47.55 MiB)

- 42 -XSS BURPSUITE con SPIDER.it_IT.vtt (4.61 KiB)

- 42 -XSS BURPSUITE con SPIDER.mp4 (26.75 MiB)

- 43 -BURPSUITE SPIDER REPEATER.it_IT.vtt (8.25 KiB)

- 43 -BURPSUITE SPIDER REPEATER.mp4 (59.2 MiB)

- 44 -XSS BURSUITE INTRUDER.it_IT.vtt (5.98 KiB)

- 44 -XSS BURSUITE INTRUDER.mp4 (42.13 MiB)

- 45 -XSS Beef.it_IT.vtt (9.38 KiB)

- 45 -XSS Beef.mp4 (71.41 MiB)

- 46 -Cos'è la CSRF.it_IT.vtt (2.75 KiB)

- 46 -Cos'è la CSRF.mp4 (43.43 MiB)

- 47 -CSRF - Bwapp esempio pratico.it_IT.vtt (2.78 KiB)

- 47 -CSRF - Bwapp esempio pratico.mp4 (30.17 MiB)

- 48 -CSRF - BWapp - HTML Page.it_IT.vtt (5.55 KiB)

- 48 -CSRF - BWapp - HTML Page.mp4 (32.48 MiB)

- 49 -CSRF - POST.it_IT.vtt (6.22 KiB)

- 49 -CSRF - POST.mp4 (40.4 MiB)

- 50 -CSRF - LOGOUT.it_IT.vtt (2.42 KiB)

- 50 -CSRF - LOGOUT.mp4 (14.39 MiB)

- 51 -CSRF Peruggia APP Guest.it_IT.vtt (4.79 KiB)

- 51 -CSRF Peruggia APP Guest.mp4 (30.28 MiB)

- 52 -CSRF Peruggia APP Admin.it_IT.vtt (5.76 KiB)

- 52 -CSRF Peruggia APP Admin.mp4 (35.79 MiB)

- 53 -CSRF e XSS.it_IT.vtt (12.48 KiB)

- 53 -CSRF e XSS.mp4 (113.8 MiB)

- 54 -CSRF Prevenire è meglio che curare!.it_IT.vtt (2.3 KiB)

- 54 -CSRF Prevenire è meglio che curare!.mp4 (21.63 MiB)

- 55 -Attacchi ai file e IDOR - Teoria.it_IT.vtt (4.56 KiB)

- 55 -Attacchi ai file e IDOR - Teoria.mp4 (38.54 MiB)

- 56 -Attacco ai files IDOR - Pratica.it_IT.vtt (4.13 KiB)

- 56 -Attacco ai files IDOR - Pratica.mp4 (32.2 MiB)

- 57 -Attacco ai Files - LFI Teoria e Pratica.it_IT.vtt (8.36 KiB)

- 57 -Attacco ai Files - LFI Teoria e Pratica.mp4 (70.31 MiB)

- 58 -Attacco ai Files - Directory Traversal (Path Traversal).it_IT.vtt (2.95 KiB)

- 58 -Attacco ai Files - Directory Traversal (Path Traversal).mp4 (32.21 MiB)

- 59 -Attacco ai Files - Directory Traversal Pratica.it_IT.vtt (7.13 KiB)

- 59 -Attacco ai Files - Directory Traversal Pratica.mp4 (81.31 MiB)

- 60 -Attacco ai Files - LFI e Metasploit.it_IT.vtt (11.18 KiB)

- 60 -Attacco ai Files - LFI e Metasploit.mp4 (79.92 MiB)

- 61 -Reverse Shell PHP How To.it_IT.vtt (3.36 KiB)

- 61 -Reverse Shell PHP How To.mp4 (32.46 MiB)

- 62 -LFI e Burpsuite ovvero, come ti cambio l'upload.it_IT.vtt (5.66 KiB)

- 62 -LFI e Burpsuite ovvero, come ti cambio l'upload.mp4 (31.74 MiB)

- 63 -LFI e Bwapp.it_IT.vtt (3.33 KiB)

- 63 -LFI e Bwapp.mp4 (28.09 MiB)

- 64 -RFI - Remote File Inclusion.it_IT.vtt (3.34 KiB)

- 64 -RFI - Remote File Inclusion.mp4 (17.04 MiB)

- 65 -Raccomandazioni per l'Hardening anti LFIRFI.it_IT.vtt (2.08 KiB)

- 65 -Raccomandazioni per l'Hardening anti LFIRFI.mp4 (20.73 MiB)

- 66 -Gli attacchi Injection.it_IT.vtt (5.59 KiB)

- 66 -Gli attacchi Injection.mp4 (45.53 MiB)

- 67 -Parametri da cercare ed Injection GET e POST.it_IT.vtt (5.8 KiB)

- 67 -Parametri da cercare ed Injection GET e POST.mp4 (35.89 MiB)

- 68 -SQL e comandi per SQLi.it_IT.vtt (2.83 KiB)

- 68 -SQL e comandi per SQLi.mp4 (32.36 MiB)

- 69 -Ricerca vulnerabilità SQLi.it_IT.vtt (7.04 KiB)

- 69 -Ricerca vulnerabilità SQLi.mp4 (42.3 MiB)

- 70 -Ricerca vulnerabilità SQLi con Booleane.it_IT.vtt (4.41 KiB)

- 70 -Ricerca vulnerabilità SQLi con Booleane.mp4 (36.64 MiB)

- 71 -Tipi di SQLi.it_IT.vtt (3.99 KiB)

- 71 -Tipi di SQLi.mp4 (38.56 MiB)

- 72 -Laboratorio SQLi - Preparazione.it_IT.vtt (7.54 KiB)

- 72 -Laboratorio SQLi - Preparazione.mp4 (57.03 MiB)

- 73 -Query Break and Recovery - Teoria.it_IT.vtt (2.21 KiB)

- 73 -Query Break and Recovery - Teoria.mp4 (21.6 MiB)

- 74 -Query Break and Recovery - Pratica.it_IT.vtt (5.42 KiB)

- 74 -Query Break and Recovery - Pratica.mp4 (24.55 MiB)

- 75 -Query Break and Recovery - Ancora Pratica.it_IT.vtt (7.96 KiB)

- 75 -Query Break and Recovery - Ancora Pratica.mp4 (33.55 MiB)

- 76 -Ricerca Colonne tramite ORDER BY.it_IT.vtt (4.81 KiB)

- 76 -Ricerca Colonne tramite ORDER BY.mp4 (28.1 MiB)

- 77 -UNION ALL e la ricerca vulnerabilità.it_IT.vtt (3.72 KiB)

- 77 -UNION ALL e la ricerca vulnerabilità.mp4 (20.28 MiB)

- 78 -Altri esercizi UNION e ORDERBY.it_IT.vtt (4.18 KiB)

- 78 -Altri esercizi UNION e ORDERBY.mp4 (19.1 MiB)

- 79 -Blind SQLi con Booleana su GET.it_IT.vtt (7.24 KiB)

- 79 -Blind SQLi con Booleana su GET.mp4 (51.17 MiB)

- 80 -SQLi Time Based Blind.it_IT.vtt (3.51 KiB)

- 80 -SQLi Time Based Blind.mp4 (30.13 MiB)

- 81 -SQLi POST Error Injection.it_IT.vtt (3.88 KiB)

- 81 -SQLi POST Error Injection.mp4 (17.74 MiB)

- 82 -SQli via Header.it_IT.vtt (3.38 KiB)

- 82 -SQli via Header.mp4 (17.31 MiB)

- 83 -Ripasso SQLì con Bricks APP.it_IT.vtt (6.28 KiB)

- 83 -Ripasso SQLì con Bricks APP.mp4 (30.21 MiB)

- 84 -SQli_Exploitation_parte_1.it_IT.vtt (7.39 KiB)

- 84 -SQli_Exploitation_parte_1.mp4 (42.15 MiB)

- 85 -SQli_Exploitation_parte_2.it_IT.vtt (7.89 KiB)

- 85 -SQli_Exploitation_parte_2.mp4 (35.62 MiB)

- 86 -SQLi Bind con Booleana.it_IT.vtt (3.27 KiB)

- 86 -SQLi Bind con Booleana.mp4 (16.46 MiB)

- 87 -SQLMAP.it_IT.vtt (6.76 KiB)

- 87 -SQLMAP.mp4 (54.48 MiB)

-

6 - Bypass MFA - Il Corso Intensivo

- 1 -Utilizzo delle Password.it_IT.vtt (1.81 KiB)

- 1 -Utilizzo delle Password.mp4 (12.27 MiB)

- 2 -Consigli per una Password Sicura.it_IT.vtt (5.37 KiB)

- 2 -Consigli per una Password Sicura.mp4 (28.75 MiB)

- 3 -Creazione di una Password Sicura.it_IT.vtt (3.78 KiB)

- 3 -Creazione di una Password Sicura.mp4 (16.53 MiB)

- 4 -Tempo di Cracking.it_IT.vtt (4 KiB)

- 4 -Tempo di Cracking.mp4 (25.14 MiB)

- 5 -Passphrase VS Password.it_IT.vtt (5.06 KiB)

- 5 -Passphrase VS Password.mp4 (21.2 MiB)

- 6 -Creazione di una Passphrase.it_IT.vtt (3.58 KiB)

- 6 -Creazione di una Passphrase.mp4 (23.52 MiB)

- 7 -Gestione delle Password.it_IT.vtt (2.67 KiB)

- 7 -Gestione delle Password.mp4 (16.19 MiB)

- 8 -Creazione Account LastPass.it_IT.vtt (3.55 KiB)

- 8 -Creazione Account LastPass.mp4 (20.46 MiB)

- 9 -Utilizzo di LastPass.it_IT.vtt (3.72 KiB)

- 9 -Utilizzo di LastPass.mp4 (22.03 MiB)

- 10 -Utilizzo di KeyPass.it_IT.vtt (5.28 KiB)

- 10 -Utilizzo di KeyPass.mp4 (31.74 MiB)

- 11 -Introduzione alla MFA.it_IT.vtt (6.02 KiB)

- 11 -Introduzione alla MFA.mp4 (20.81 MiB)

- 12 -Esempio di utilizzo della MFA.it_IT.vtt (1.86 KiB)

- 12 -Esempio di utilizzo della MFA.mp4 (11.67 MiB)

- 13 -Reverse Proxing - Introduzione.it_IT.vtt (3.23 KiB)

- 13 -Reverse Proxing - Introduzione.mp4 (26.91 MiB)

- 14 -Phishing Tradizionale VS MFA.it_IT.vtt (3.21 KiB)

- 14 -Phishing Tradizionale VS MFA.mp4 (24.17 MiB)

- 15 -Flusso di Lavoro di Evilginx.it_IT.vtt (4.77 KiB)

- 15 -Flusso di Lavoro di Evilginx.mp4 (30.73 MiB)

- 16 -3_1_scriptWebServerLinux.txt (298 B)

- 16 -Creazione Fake Site.it_IT.vtt (3.45 KiB)

- 16 -Creazione Fake Site.mp4 (22.28 MiB)

- 17 -3_2_domains_examples.txt (758 B)

- 17 -Test del Web Server.it_IT.vtt (2.45 KiB)

- 17 -Test del Web Server.mp4 (10.57 MiB)

- 18 -Scelta del Dominio.it_IT.vtt (3.83 KiB)

- 18 -Scelta del Dominio.mp4 (22.69 MiB)

- 19 -Creazione del Sottodominio.it_IT.vtt (3.16 KiB)

- 19 -Creazione del Sottodominio.mp4 (13.94 MiB)

- 20 -Metodi Alternativi di Scelta Dominio.it_IT.vtt (2.35 KiB)

- 20 -Metodi Alternativi di Scelta Dominio.mp4 (13.18 MiB)

- 21 -Acquisto del Dominio.it_IT.vtt (4.05 KiB)

- 21 -Acquisto del Dominio.mp4 (20.14 MiB)

- 22 -Associazione Istanza su DNS.it_IT.vtt (5.43 KiB)

- 22 -Associazione Istanza su DNS.mp4 (27.22 MiB)

- 23 -Creazione Virtual Machine Ubuntu.it_IT.vtt (2.6 KiB)

- 23 -Creazione Virtual Machine Ubuntu.mp4 (19.26 MiB)

- 24 -Installazione Apache su Ubuntu.it_IT.vtt (790 B)

- 24 -Installazione Apache su Ubuntu.mp4 (3.15 MiB)

- 25 -3_10_installazioneCertbot.txt (75 B)

- 25 -Deploy del Certificato SSL.it_IT.vtt (2.79 KiB)

- 25 -Deploy del Certificato SSL.mp4 (22.23 MiB)

- 26 -Riepilogo Iniziale.it_IT.vtt (2.9 KiB)

- 26 -Riepilogo Iniziale.mp4 (10.84 MiB)

- 27 -Aggiunta dei Record DNS.it_IT.vtt (1.47 KiB)

- 27 -Aggiunta dei Record DNS.mp4 (9.87 MiB)

- 28 -4_3_stepInstallazioneEvilginx.txt (990 B)

- 28 -Installazione GO.it_IT.vtt (2.03 KiB)

- 28 -Installazione GO.mp4 (13.2 MiB)

- 29 -Installazione Evilginx.it_IT.vtt (2.61 KiB)

- 29 -Installazione Evilginx.mp4 (16.14 MiB)

- 30 -Definizione di Phishlet.it_IT.vtt (2.43 KiB)

- 30 -Definizione di Phishlet.mp4 (24.7 MiB)

- 31 -Caricamento Phishlet.it_IT.vtt (1.4 KiB)

- 31 -Caricamento Phishlet.mp4 (17.8 MiB)

- 32 -Settaggio Nome Dominio & Indirizzo IP.it_IT.vtt (1.64 KiB)

- 32 -Settaggio Nome Dominio & Indirizzo IP.mp4 (15.46 MiB)

- 33 -Settaggio DNS di Google.it_IT.vtt (1.64 KiB)

- 33 -Settaggio DNS di Google.mp4 (10.33 MiB)

- 34 -5_2_comandiPrincipali.PNG (165.61 KiB)

- 34 -Comandi Principali.it_IT.vtt (2.81 KiB)

- 34 -Comandi Principali.mp4 (12.42 MiB)

- 35 -5_3_phishlet_github.txt (792 B)

- 35 -Le Phishlets.it_IT.vtt (3.35 KiB)

- 35 -Le Phishlets.mp4 (22.13 MiB)

- 36 -Token & Cookie di Sessione.it_IT.vtt (5.36 KiB)

- 36 -Token & Cookie di Sessione.mp4 (33.58 MiB)

- 37 -5_5_creazionePhisletGithub.txt (184 B)

- 37 -Creazione di una Phishlet.it_IT.vtt (5.73 KiB)

- 37 -Creazione di una Phishlet.mp4 (72.81 MiB)

- 38 -Creazione URL di Phishing.it_IT.vtt (3.91 KiB)

- 38 -Creazione URL di Phishing.mp4 (22.97 MiB)

- 39 -Test con Credenziali Errate.it_IT.vtt (2.29 KiB)

- 39 -Test con Credenziali Errate.mp4 (14.67 MiB)

- 40 -Test con Credenziali Corrette & MFA.it_IT.vtt (2.07 KiB)

- 40 -Test con Credenziali Corrette & MFA.mp4 (28.95 MiB)

- 41 -Installazione del Cookie Editor su Firefox.it_IT.vtt (1.05 KiB)

- 41 -Installazione del Cookie Editor su Firefox.mp4 (8.2 MiB)

- 42 -Accesso tramite Session Token.it_IT.vtt (2.71 KiB)

- 42 -Accesso tramite Session Token.mp4 (23.03 MiB)

- 43 -Introduzione alla Vendita di Phishlets.it_IT.vtt (2.69 KiB)

- 43 -Introduzione alla Vendita di Phishlets.mp4 (16.09 MiB)

- 44 -Aggiunta di una Phishlet.it_IT.vtt (2.69 KiB)

- 44 -Aggiunta di una Phishlet.mp4 (27 MiB)

- 45 -Aggiunta di un Sottodominio.it_IT.vtt (4.8 KiB)

- 45 -Aggiunta di un Sottodominio.mp4 (33.75 MiB)

- 46 -Creazione Account Microsoft.it_IT.vtt (2.11 KiB)

- 46 -Creazione Account Microsoft.mp4 (14.82 MiB)

- 47 -Avvio della Phishlet.it_IT.vtt (1.99 KiB)

- 47 -Avvio della Phishlet.mp4 (18.93 MiB)

- 47 -microsoftPhislet.txt (1.32 KiB)

- 48 -Ottenimento URL.it_IT.vtt (1.48 KiB)

- 48 -Ottenimento URL.mp4 (14.55 MiB)

- 49 -Cattura dei Token & Credenziali.it_IT.vtt (3.05 KiB)

- 49 -Cattura dei Token & Credenziali.mp4 (30.37 MiB)

-

7 - Hacker Game - Sfide CTF - Il Corso Intensivo

- 1 -Introduzione alla metodologia CTF.it_IT.vtt (3.28 KiB)

- 1 -Introduzione alla metodologia CTF.mp4 (34.04 MiB)

- 1 -workbook_corso_ctf.pdf (27.6 MiB)

- 2 -Architettura di rete di riferimento.it_IT.vtt (2.72 KiB)

- 2 -Architettura di rete di riferimento.mp4 (33.49 MiB)

- 3 -Capture The Flag VS Penetration Testing.it_IT.vtt (3.45 KiB)

- 3 -Capture The Flag VS Penetration Testing.mp4 (36.01 MiB)

- 4 -Attività di un Ethical Hacking.it_IT.vtt (1.79 KiB)

- 4 -Attività di un Ethical Hacking.mp4 (21.81 MiB)

- 5 -Le competenze richieste.it_IT.vtt (3.55 KiB)

- 5 -Le competenze richieste.mp4 (38.33 MiB)

- 6 -Cosa serve per partire.it_IT.vtt (4.12 KiB)

- 6 -Cosa serve per partire.mp4 (42.7 MiB)

- 7 -Diagramma di rete.it_IT.vtt (2.18 KiB)

- 7 -Diagramma di rete.mp4 (25.93 MiB)

- 8 -Il ruolo dell'automazione.it_IT.vtt (2.62 KiB)

- 8 -Il ruolo dell'automazione.mp4 (25.09 MiB)

- 9 -Processo di Risoluzione Sfide CTF.it_IT.vtt (4.62 KiB)

- 9 -Processo di Risoluzione Sfide CTF.mp4 (52.62 MiB)

- 10 -Il processo di scansione.it_IT.vtt (5.31 KiB)

- 10 -Il processo di scansione.mp4 (52.25 MiB)

- 11 -Tool di scansione di una rete.it_IT.vtt (4.09 KiB)

- 11 -Tool di scansione di una rete.mp4 (40.56 MiB)

- 12 -Presentazione di HTB e VulnHub.it_IT.vtt (2.35 KiB)

- 12 -Presentazione di HTB e VulnHub.mp4 (30.89 MiB)

- 13 -Verifica della raggiungibilità di una macchina.it_IT.vtt (3.2 KiB)

- 13 -Verifica della raggiungibilità di una macchina.mp4 (11.19 MiB)

- 14 -NMAP - Rilevamento PorteServizi.it_IT.vtt (4.66 KiB)

- 14 -NMAP - Rilevamento PorteServizi.mp4 (54.04 MiB)

- 15 -MASSCAN - Rilevamento PorteServizi.it_IT.vtt (3.94 KiB)

- 15 -MASSCAN - Rilevamento PorteServizi.mp4 (28.77 MiB)

- 16 -METASPLOIT - Rilevamento PorteServizi.it_IT.vtt (6.29 KiB)

- 16 -METASPLOIT - Rilevamento PorteServizi.mp4 (43.24 MiB)

- 17 -Diario delle attività con Pentest-ws.it_IT.vtt (4.86 KiB)

- 17 -Diario delle attività con Pentest-ws.mp4 (25.57 MiB)

- 18 -Introduzione al processo di Enumerazione.it_IT.vtt (1.97 KiB)

- 18 -Introduzione al processo di Enumerazione.mp4 (21.25 MiB)

- 19 -Il processo di Enumerazione.it_IT.vtt (5.6 KiB)

- 19 -Il processo di Enumerazione.mp4 (59.63 MiB)

- 20 -Enumerazione - Considerazione sul numero di servizi.it_IT.vtt (2.27 KiB)

- 20 -Enumerazione - Considerazione sul numero di servizi.mp4 (20.34 MiB)

- 21 -Enumerazione del protocollo FTP - Masscan.it_IT.vtt (2.41 KiB)

- 21 -Enumerazione del protocollo FTP - Masscan.mp4 (32.8 MiB)

- 22 -Enumerazione del protocollo FTP - TelnetNetcat.it_IT.vtt (4.03 KiB)

- 22 -Enumerazione del protocollo FTP - TelnetNetcat.mp4 (44.96 MiB)

- 23 -Enumerazione del protocollo SMB - Introduzione.it_IT.vtt (3.38 KiB)

- 23 -Enumerazione del protocollo SMB - Introduzione.mp4 (29.7 MiB)

- 24 -Enumerazione del protocollo SMB - Elenco Share.it_IT.vtt (3.68 KiB)

- 24 -Enumerazione del protocollo SMB - Elenco Share.mp4 (40.13 MiB)

- 25 -Utilizzo di KeepNote.it_IT.vtt (3.27 KiB)

- 25 -Utilizzo di KeepNote.mp4 (10.32 MiB)

- 26 -Enumerazione del protocollo HTTP - Introduzione.it_IT.vtt (3.66 KiB)

- 26 -Enumerazione del protocollo HTTP - Introduzione.mp4 (30.4 MiB)

- 27 -Utilizzo dello script AutoRecon.it_IT.vtt (7.25 KiB)

- 27 -Utilizzo dello script AutoRecon.mp4 (64.68 MiB)

- 28 -Processo di Enumerazione - Conclusione.it_IT.vtt (2.61 KiB)

- 28 -Processo di Enumerazione - Conclusione.mp4 (14.28 MiB)

- 29 -Introduzione al processo di Exploitation.it_IT.vtt (3.78 KiB)

- 29 -Introduzione al processo di Exploitation.mp4 (37.76 MiB)

- 30 -ExploitDB - Rapid7 - Google.it_IT.vtt (5.14 KiB)

- 30 -ExploitDB - Rapid7 - Google.mp4 (40.86 MiB)

- 31 -Automatic Exploitation VS Manual Exploitation.it_IT.vtt (3.68 KiB)

- 31 -Automatic Exploitation VS Manual Exploitation.mp4 (29.62 MiB)

- 32 -Bind Shell VS Reverse Shell - Teoria.it_IT.vtt (5.57 KiB)

- 32 -Bind Shell VS Reverse Shell - Teoria.mp4 (28.9 MiB)

- 33 -Reverse Shell con Netcat.it_IT.vtt (3.54 KiB)

- 33 -Reverse Shell con Netcat.mp4 (26.11 MiB)

- 34 -Bind Shell con Netcat.it_IT.vtt (2.92 KiB)

- 34 -Bind Shell con Netcat.mp4 (20.57 MiB)

- 35 -Spawn a Shell - Teoria e Pratica.it_IT.vtt (4.58 KiB)

- 35 -Spawn a Shell - Teoria e Pratica.mp4 (25.12 MiB)

- 36 -Altre tipologie di Shell.it_IT.vtt (5.18 KiB)

- 36 -Altre tipologie di Shell.mp4 (35.08 MiB)

- 37 -Exploitation - Approcci differenti.it_IT.vtt (4.28 KiB)

- 37 -Exploitation - Approcci differenti.mp4 (45.15 MiB)

- 38 -Introduzione a Metasploit.it_IT.vtt (2.11 KiB)

- 38 -Introduzione a Metasploit.mp4 (23.73 MiB)

- 39 -Il processo di Exploitation con Metasploit.it_IT.vtt (3.29 KiB)

- 39 -Il processo di Exploitation con Metasploit.mp4 (37.37 MiB)

- 40 -Exploit VS Payload.it_IT.vtt (2.81 KiB)

- 40 -Exploit VS Payload.mp4 (15.21 MiB)

- 41 -Servizio Vsftpd 2.3.4 - Scelta dell'Exploit.it_IT.vtt (4.84 KiB)

- 41 -Servizio Vsftpd 2.3.4 - Scelta dell'Exploit.mp4 (34.53 MiB)

- 42 -Exploitation del servizio SMB con Metasploit.it_IT.vtt (4.38 KiB)

- 42 -Exploitation del servizio SMB con Metasploit.mp4 (30.61 MiB)

- 43 -La shell Meterpreter.it_IT.vtt (4.27 KiB)

- 43 -La shell Meterpreter.mp4 (27.64 MiB)

- 44 -EthernalBlue - Exploitation Manuale.it_IT.vtt (10 KiB)

- 44 -EthernalBlue - Exploitation Manuale.mp4 (100.08 MiB)

- 45 -EthernalBlue - Exploitation con Metasploit.it_IT.vtt (3.87 KiB)

- 45 -EthernalBlue - Exploitation con Metasploit.mp4 (34.92 MiB)

- 46 -Msfvenon - Teoria.it_IT.vtt (4.72 KiB)

- 46 -Msfvenon - Teoria.mp4 (43.13 MiB)

- 47 -Msfvenon - Pratica.it_IT.vtt (5.24 KiB)

- 47 -Msfvenon - Pratica.mp4 (26.83 MiB)

- 48 -Introduzione allo STACK.it_IT.vtt (4.5 KiB)

- 48 -Introduzione allo STACK.mp4 (25.29 MiB)

- 49 -Stack Overflow - Esempio semplice.it_IT.vtt (5.89 KiB)

- 49 -Stack Overflow - Esempio semplice.mp4 (35.44 MiB)

- 50 -Heap & Heap Corruption.it_IT.vtt (5.54 KiB)

- 50 -Heap & Heap Corruption.mp4 (34.91 MiB)

- 51 -Schema di memoria & Shellcode.it_IT.vtt (4.04 KiB)

- 51 -Schema di memoria & Shellcode.mp4 (22.83 MiB)

- 52 -Introduzione ai Debugger.it_IT.vtt (2.4 KiB)

- 52 -Introduzione ai Debugger.mp4 (15.59 MiB)

- 53 -Syscall WRITE - Teoria.it_IT.vtt (5.13 KiB)

- 53 -Syscall WRITE - Teoria.mp4 (33.34 MiB)

- 54 -Syscall WRITE - Codice Assembler.it_IT.vtt (4.77 KiB)

- 54 -Syscall WRITE - Codice Assembler.mp4 (28.55 MiB)

- 55 -Syscall WRITE - Segmentation Fault.it_IT.vtt (2.01 KiB)

- 55 -Syscall WRITE - Segmentation Fault.mp4 (12.43 MiB)

- 56 -Syscall WRITE - Esecuzione con uscita gestita.it_IT.vtt (3.4 KiB)

- 56 -Syscall WRITE - Esecuzione con uscita gestita.mp4 (20.97 MiB)

- 57 -Syscall WRITE - Utilizzo del Debugger.it_IT.vtt (5.15 KiB)

- 57 -Syscall WRITE - Utilizzo del Debugger.mp4 (54.9 MiB)

- 58 -Disassembler programma in C.it_IT.vtt (2.84 KiB)

- 58 -Disassembler programma in C.mp4 (19.77 MiB)

- 59 -BUFFER OVERFLOW - Scrittura del codice.it_IT.vtt (2.8 KiB)

- 59 -BUFFER OVERFLOW - Scrittura del codice.mp4 (18.08 MiB)

- 60 -BUFFER OVERFLOW - Test del codice.it_IT.vtt (3.06 KiB)

- 60 -BUFFER OVERFLOW - Test del codice.mp4 (14.81 MiB)

- 61 -BUFFER OVERFLOW - Analisi con GBD.it_IT.vtt (1.77 KiB)

- 61 -BUFFER OVERFLOW - Analisi con GBD.mp4 (18.47 MiB)

- 62 -BUFFER OVERFLOW - Verifica manuale.it_IT.vtt (4.8 KiB)

- 62 -BUFFER OVERFLOW - Verifica manuale.mp4 (50.2 MiB)

- 63 -BUFFER OVERFLOW - Alterazione del flusso.it_IT.vtt (5.68 KiB)

- 63 -BUFFER OVERFLOW - Alterazione del flusso.mp4 (52.76 MiB)

-

8 - Web Hacking - Versione Precedente per Consultazione

- 1 -Cos'è una Web Application.it_IT.vtt (7.08 KiB)

- 1 -Cos'è una Web Application.mp4 (48.61 MiB)

- 2 -Attrezzi del mestiere.it_IT.vtt (3.18 KiB)

- 2 -Attrezzi del mestiere.mp4 (29.47 MiB)

- 3 -Il protocollo HTTPHTTPS.it_IT.vtt (1.97 KiB)

- 3 -Il protocollo HTTPHTTPS.mp4 (13.39 MiB)

- 4 -Definizione di sito sicuro.it_IT.vtt (2.56 KiB)

- 4 -Definizione di sito sicuro.mp4 (30 MiB)

- 5 -Esempio pratico di sito non sicuro.it_IT.vtt (3.71 KiB)

- 5 -Esempio pratico di sito non sicuro.mp4 (46.96 MiB)

- 6 -Esempio pratico di sito sicuro.it_IT.vtt (2.92 KiB)

- 6 -Esempio pratico di sito sicuro.mp4 (36.08 MiB)

- 7 -Richiesta e risposta HTTP.it_IT.vtt (2.86 KiB)

- 7 -Richiesta e risposta HTTP.mp4 (36.27 MiB)

- 8 -Il metodo GET.it_IT.vtt (2.29 KiB)

- 8 -Il metodo GET.mp4 (27.73 MiB)

- 9 -Il metodo POST.it_IT.vtt (3.88 KiB)

- 9 -Il metodo POST.mp4 (44.33 MiB)

- 10 -URL encoding.it_IT.vtt (2.41 KiB)

- 10 -URL encoding.mp4 (24.88 MiB)

- 11 -La Same Origin Policy - Teoria.it_IT.vtt (6.74 KiB)

- 11 -La Same Origin Policy - Teoria.mp4 (53.68 MiB)

- 12 -La Same Origin Policy - Pratica.it_IT.vtt (6.03 KiB)

- 12 -La Same Origin Policy - Pratica.mp4 (53.16 MiB)

- 13 -I cookies.it_IT.vtt (4.42 KiB)

- 13 -I cookies.mp4 (23.61 MiB)

- 14 -Estensioni browser HTTP WatchEdit This Cookie.it_IT.vtt (3.47 KiB)

- 14 -Estensioni browser HTTP WatchEdit This Cookie.mp4 (36.95 MiB)

- 15 -Esempio pratico COOKIES.it_IT.vtt (3.61 KiB)

- 15 -Esempio pratico COOKIES.mp4 (33.31 MiB)

- 16 -Introduzione ai linguaggi di programmazione delle Web App.it_IT.vtt (3.75 KiB)

- 16 -Introduzione ai linguaggi di programmazione delle Web App.mp4 (25.56 MiB)

- 17 -La tua prima pagina HTML.it_IT.vtt (2.57 KiB)

- 17 -La tua prima pagina HTML.mp4 (18.13 MiB)

- 18 -Struttura di una pagina HTML.it_IT.vtt (4.3 KiB)

- 18 -Struttura di una pagina HTML.mp4 (25.94 MiB)

- 19 -Installazione editor testuale Sublime.it_IT.vtt (2.59 KiB)

- 19 -Installazione editor testuale Sublime.mp4 (26.49 MiB)

- 20 -Principali TAG del linguaggio HTML.it_IT.vtt (2.66 KiB)

- 20 -Principali TAG del linguaggio HTML.mp4 (17.58 MiB)

- 21 -Elenchi nel linguaggio HTML.it_IT.vtt (1.82 KiB)

- 21 -Elenchi nel linguaggio HTML.mp4 (11.52 MiB)

- 22 -I link nel linguaggio HTML.it_IT.vtt (1.77 KiB)

- 22 -I link nel linguaggio HTML.mp4 (13.08 MiB)

- 23 -I form nel linguaggio HTML.it_IT.vtt (2.49 KiB)

- 23 -I form nel linguaggio HTML.mp4 (14.7 MiB)

- 24 -Attributo HTML di tipo Input Type.it_IT.vtt (1.33 KiB)

- 24 -Attributo HTML di tipo Input Type.mp4 (9.15 MiB)

- 25 -Checkbox nel linguaggio HTML.it_IT.vtt (2.58 KiB)

- 25 -Checkbox nel linguaggio HTML.mp4 (15.32 MiB)

- 26 -Introduzione al linguaggio PHP.it_IT.vtt (2.42 KiB)

- 26 -Introduzione al linguaggio PHP.mp4 (22.14 MiB)

- 27 -Il tuo primo script in PHP.it_IT.vtt (3.96 KiB)

- 27 -Il tuo primo script in PHP.mp4 (18.38 MiB)

- 28 -Integrazione tra linguaggio HTML e PHP.it_IT.vtt (3.31 KiB)

- 28 -Integrazione tra linguaggio HTML e PHP.mp4 (14.2 MiB)

- 29 -Variabili nel linguaggio PHP.it_IT.vtt (3.07 KiB)

- 29 -Variabili nel linguaggio PHP.mp4 (15.19 MiB)

- 30 -Costrutto IF nel linguaggio PHP.it_IT.vtt (3.24 KiB)

- 30 -Costrutto IF nel linguaggio PHP.mp4 (15.63 MiB)

- 31 -Cicli nel linguaggio PHP.it_IT.vtt (5.65 KiB)

- 31 -Cicli nel linguaggio PHP.mp4 (20.05 MiB)

- 32 -Metodo GETPOST tramite linguaggio PHP.it_IT.vtt (4.5 KiB)

- 32 -Metodo GETPOST tramite linguaggio PHP.mp4 (22.83 MiB)

- 33 -Introduzione al linguaggio Javascript.it_IT.vtt (4.92 KiB)

- 33 -Introduzione al linguaggio Javascript.mp4 (30.34 MiB)

- 34 -Variabili nel linguaggio Javascript.it_IT.vtt (3.63 KiB)

- 34 -Variabili nel linguaggio Javascript.mp4 (19.63 MiB)

- 35 -Costrutto IF nel linguaggio Javascript.it_IT.vtt (2.84 KiB)

- 35 -Costrutto IF nel linguaggio Javascript.mp4 (13.92 MiB)

- 36 -Le funzioni in Javascript.it_IT.vtt (3.07 KiB)

- 36 -Le funzioni in Javascript.mp4 (15.96 MiB)

- 37 -Gli ARRAY in Javascript.it_IT.vtt (5.01 KiB)

- 37 -Gli ARRAY in Javascript.mp4 (25.12 MiB)

- 38 -Introduzione al linguaggio SQL e creazione del database.it_IT.vtt (4.81 KiB)

- 38 -Introduzione al linguaggio SQL e creazione del database.mp4 (25.47 MiB)

- 39 -Costrutto SELECT nel linguaggio SQL.it_IT.vtt (3.14 KiB)

- 39 -Costrutto SELECT nel linguaggio SQL.mp4 (19.57 MiB)

- 40 -La clausola Group By nel linguaggio SQL.it_IT.vtt (2.47 KiB)

- 40 -La clausola Group By nel linguaggio SQL.mp4 (15.35 MiB)

- 41 -Il comando UPDATE nel linguaggio SQL.it_IT.vtt (2.71 KiB)

- 41 -Il comando UPDATE nel linguaggio SQL.mp4 (17.08 MiB)

- 42 -Installazione di Oracle Virtualbox.it_IT.vtt (2.84 KiB)

- 42 -Installazione di Oracle Virtualbox.mp4 (19.81 MiB)

- 43 -L'interfaccia di Oracle Virtualbox.it_IT.vtt (2.04 KiB)

- 43 -L'interfaccia di Oracle Virtualbox.mp4 (14.25 MiB)

- 44 -Installazione macchina virtuale Windows.it_IT.vtt (13.05 KiB)

- 44 -Installazione macchina virtuale Windows.mp4 (97.12 MiB)

- 45 -Come scaricare l'immagine di KALI Linux.it_IT.vtt (3.08 KiB)

- 45 -Come scaricare l'immagine di KALI Linux.mp4 (22.47 MiB)

- 46 -Installazione macchina virtuale KALI Linux.it_IT.vtt (1.23 KiB)

- 46 -Installazione macchina virtuale KALI Linux.mp4 (11.4 MiB)

- 47 -Web Application vulnerabili.it_IT.vtt (5.39 KiB)

- 47 -Web Application vulnerabili.mp4 (62.36 MiB)

- 48 -Installazione OWASP Broken Web Apps su Virtualbox.it_IT.vtt (5.34 KiB)

- 48 -Installazione OWASP Broken Web Apps su Virtualbox.mp4 (41.1 MiB)

- 49 -Installazione OWASP Broken Web Apps su VMware.it_IT.vtt (3.33 KiB)

- 49 -Installazione OWASP Broken Web Apps su VMware.mp4 (21.94 MiB)

- 50 -Introduzione al proxy BURP.it_IT.vtt (6.49 KiB)

- 50 -Introduzione al proxy BURP.mp4 (37.98 MiB)

- 51 -Estensione browser FOXY PROXY.it_IT.vtt (2.33 KiB)

- 51 -Estensione browser FOXY PROXY.mp4 (22.7 MiB)

- 52 -Comunicazione tra macchine virtuali.it_IT.vtt (5.13 KiB)

- 52 -Comunicazione tra macchine virtuali.mp4 (31.81 MiB)

- 53 -Come impostare il proxy nel browser.it_IT.vtt (5.49 KiB)

- 53 -Come impostare il proxy nel browser.mp4 (48.38 MiB)

- 54 -Gestire i certificati HTTPS con Burp.it_IT.vtt (2.78 KiB)

- 54 -Gestire i certificati HTTPS con Burp.mp4 (15.56 MiB)

- 55 -Utilizzo di base di Burp.it_IT.vtt (6.69 KiB)

- 55 -Utilizzo di base di Burp.mp4 (59.64 MiB)

- 56 -Burp e Wireshark.it_IT.vtt (3.68 KiB)

- 56 -Burp e Wireshark.mp4 (40.62 MiB)

- 57 -Modifica di una richiesta POST on the fly.it_IT.vtt (4.87 KiB)

- 57 -Modifica di una richiesta POST on the fly.mp4 (43.28 MiB)

- 58 -Il modulo REPEATER - Primo esempio.it_IT.vtt (5.61 KiB)

- 58 -Il modulo REPEATER - Primo esempio.mp4 (51.04 MiB)

- 59 -Il modulo REPEATER - Secondo esempio.it_IT.vtt (2.06 KiB)

- 59 -Il modulo REPEATER - Secondo esempio.mp4 (17.28 MiB)

- 60 -Il modulo SPIDER.it_IT.vtt (4.81 KiB)

- 60 -Il modulo SPIDER.mp4 (36.24 MiB)

- 61 -Il modulo INTRUDER.it_IT.vtt (3.46 KiB)

- 61 -Il modulo INTRUDER.mp4 (20.43 MiB)

- 62 -Introduzione alla fase di Application Discovery.it_IT.vtt (3.52 KiB)

- 62 -Introduzione alla fase di Application Discovery.mp4 (21.68 MiB)

- 63 -Copiare un sito web - HTTrack.it_IT.vtt (4.43 KiB)

- 63 -Copiare un sito web - HTTrack.mp4 (40.58 MiB)

- 64 -Google per raccogliere informazioni.it_IT.vtt (4.6 KiB)

- 64 -Google per raccogliere informazioni.mp4 (32.91 MiB)

- 65 -Il comando WHOIS.it_IT.vtt (2.41 KiB)

- 65 -Il comando WHOIS.mp4 (20.99 MiB)

- 66 -Query DNS con NSLOOKUP.it_IT.vtt (3.05 KiB)

- 66 -Query DNS con NSLOOKUP.mp4 (19.42 MiB)

- 67 -DNS - Il trasferimento di zona.it_IT.vtt (5.68 KiB)

- 67 -DNS - Il trasferimento di zona.mp4 (50.3 MiB)

- 68 -Enumerazione di DNS - DNSENUMFIERCE.it_IT.vtt (2.11 KiB)

- 68 -Enumerazione di DNS - DNSENUMFIERCE.mp4 (20.21 MiB)

- 69 -VirusTotal per enumerare sottodomini.it_IT.vtt (2.56 KiB)

- 69 -VirusTotal per enumerare sottodomini.mp4 (13.87 MiB)

- 70 -NMAP - Scansioni principali.it_IT.vtt (6.28 KiB)

- 70 -NMAP - Scansioni principali.mp4 (53.44 MiB)

- 71 -Lo strumento IPNEIGHBOUR.it_IT.vtt (1.34 KiB)

- 71 -Lo strumento IPNEIGHBOUR.mp4 (5.89 MiB)

- 72 -Rilevazione tecnologie delle Web App con WHATWEB.it_IT.vtt (1.83 KiB)

- 72 -Rilevazione tecnologie delle Web App con WHATWEB.mp4 (18.39 MiB)

- 73 -Nikto e Vulnerability Assessment.it_IT.vtt (3.77 KiB)

- 73 -Nikto e Vulnerability Assessment.mp4 (40.52 MiB)

- 74 -L'estensione per browser WAPPALYZER.it_IT.vtt (2.32 KiB)

- 74 -L'estensione per browser WAPPALYZER.mp4 (19.8 MiB)

- 75 -Il motore di ricerca SHODAN.it_IT.vtt (4.34 KiB)

- 75 -Il motore di ricerca SHODAN.mp4 (37.48 MiB)

- 76 -Metasploit e le Web Application.it_IT.vtt (8.96 KiB)

- 76 -Metasploit e le Web Application.mp4 (69.4 MiB)

- 77 -DirBuster e il brute force di directory.it_IT.vtt (3.52 KiB)

- 77 -DirBuster e il brute force di directory.mp4 (46.46 MiB)

- 78 -Maltego e analisi delle relazioni.it_IT.vtt (4.2 KiB)

- 78 -Maltego e analisi delle relazioni.mp4 (40.72 MiB)

- 79 -L'OWASP Top Ten.it_IT.vtt (5.91 KiB)

- 79 -L'OWASP Top Ten.mp4 (44.3 MiB)

- 80 -Introduzione al Cross Site Scripting.it_IT.vtt (8.56 KiB)

- 80 -Introduzione al Cross Site Scripting.mp4 (43.46 MiB)

- 81 -Test di base per XSS.it_IT.vtt (2.17 KiB)

- 81 -Test di base per XSS.mp4 (11.9 MiB)

- 82 -Reflected Cross Site Scripting.it_IT.vtt (4.22 KiB)

- 82 -Reflected Cross Site Scripting.mp4 (22.66 MiB)

- 83 -I rischi del XSS.it_IT.vtt (2.01 KiB)

- 83 -I rischi del XSS.mp4 (13.29 MiB)

- 84 -Reflected XSS - Esercizio pratico 1.it_IT.vtt (1.39 KiB)

- 84 -Reflected XSS - Esercizio pratico 1.mp4 (5.46 MiB)

- 85 -Reflected XSS - Esempi più comuni.it_IT.vtt (9.55 KiB)

- 85 -Reflected XSS - Esempi più comuni.mp4 (47.71 MiB)

- 86 -Reflected XSS - Esercizio pratico 2.it_IT.vtt (6.52 KiB)

- 86 -Reflected XSS - Esercizio pratico 2.mp4 (33.93 MiB)

- 87 -Reflected XSS con la web application DVWA.it_IT.vtt (5.34 KiB)

- 87 -Reflected XSS con la web application DVWA.mp4 (30.56 MiB)

- 88 -Installazione di WebGoat.it_IT.vtt (4.39 KiB)

- 88 -Installazione di WebGoat.mp4 (44.18 MiB)

- 89 -WebGoat e Burp.it_IT.vtt (8.11 KiB)

- 89 -WebGoat e Burp.mp4 (53.39 MiB)

- 90 -Installazione di BWAPP.it_IT.vtt (2.95 KiB)

- 90 -Installazione di BWAPP.mp4 (32.45 MiB)

- 91 -Reflected XSS GETPOST con BWAPP.it_IT.vtt (3.86 KiB)

- 91 -Reflected XSS GETPOST con BWAPP.mp4 (27.79 MiB)

- 92 -XSS DOM Based - Teoria.it_IT.vtt (3.38 KiB)

- 92 -XSS DOM Based - Teoria.mp4 (21.59 MiB)

- 93 -Estensione per visualizzare DOM Object.it_IT.vtt (1.6 KiB)

- 93 -Estensione per visualizzare DOM Object.mp4 (12.61 MiB)

- 94 -XSS DOM Based - Esercizio pratico.it_IT.vtt (3.81 KiB)

- 94 -XSS DOM Based - Esercizio pratico.mp4 (21.02 MiB)

- 95 -XSS Stored - Teoria.it_IT.vtt (4.48 KiB)

- 95 -XSS Stored - Teoria.mp4 (24.54 MiB)

- 96 -XSS Stored - Esempio 1.it_IT.vtt (4.93 KiB)

- 96 -XSS Stored - Esempio 1.mp4 (26.65 MiB)

- 97 -XSS Stored - Esempio 2.it_IT.vtt (4.32 KiB)

- 97 -XSS Stored - Esempio 2.mp4 (35.24 MiB)

- 98 -XSS Stored - Esempio 3.it_IT.vtt (1.85 KiB)

- 98 -XSS Stored - Esempio 3.mp4 (7.96 MiB)

- 99 -Defacement di un sito web.it_IT.vtt (3.21 KiB)

- 99 -Defacement di un sito web.mp4 (24.3 MiB)

- 100 -XSS e furto di cookie.it_IT.vtt (7.12 KiB)

- 100 -XSS e furto di cookie.mp4 (53.39 MiB)

- 101 -Ricerca XSS con Burp - Teoria.it_IT.vtt (4.29 KiB)

- 101 -Ricerca XSS con Burp - Teoria.mp4 (26.91 MiB)

- 102 -Ricerca XSS con Burp - Prima parte.it_IT.vtt (5.2 KiB)

- 102 -Ricerca XSS con Burp - Prima parte.mp4 (45.14 MiB)

- 103 -Ricerca XSS con Burp - Seconda parte.it_IT.vtt (4.5 KiB)

- 103 -Ricerca XSS con Burp - Seconda parte.mp4 (36.14 MiB)

- 104 -XSS Exploitation - Introduzione a Beef.it_IT.vtt (2.1 KiB)

- 104 -XSS Exploitation - Introduzione a Beef.mp4 (17.6 MiB)

- 105 -Esercizio di XSS Exploitation con Beef.it_IT.vtt (4.12 KiB)

- 105 -Esercizio di XSS Exploitation con Beef.mp4 (33.7 MiB)

- 106 -Introduzione al Cross Site Request Forgery.it_IT.vtt (6.01 KiB)

- 106 -Introduzione al Cross Site Request Forgery.mp4 (43.06 MiB)

- 107 -CSRF con WebApp BWAPP - Prima parte.it_IT.vtt (3.93 KiB)

- 107 -CSRF con WebApp BWAPP - Prima parte.mp4 (25.72 MiB)

- 108 -CSRF con WebApp BWAPP - Seconda parte.it_IT.vtt (3.33 KiB)

- 108 -CSRF con WebApp BWAPP - Seconda parte.mp4 (28.83 MiB)

- 109 -CSRF tramite metodo POST.it_IT.vtt (6.68 KiB)

- 109 -CSRF tramite metodo POST.mp4 (56.76 MiB)

- 110 -CSRF sfruttando pagina di logout.it_IT.vtt (3.14 KiB)

- 110 -CSRF sfruttando pagina di logout.mp4 (20.55 MiB)

- 111 -CSRF con WebApp Peruggia - Prima parte.it_IT.vtt (2.99 KiB)

- 111 -CSRF con WebApp Peruggia - Prima parte.mp4 (29.82 MiB)

- 112 -CSRF con WebApp Peruggia - Seconda parte.it_IT.vtt (4.38 KiB)

- 112 -CSRF con WebApp Peruggia - Seconda parte.mp4 (34.88 MiB)

- 113 -CSRF tramite Token Bypass - parte 1.it_IT.vtt (3.53 KiB)

- 113 -CSRF tramite Token Bypass - parte 1.mp4 (35.65 MiB)

- 114 -CSRF tramite Token Bypass - parte 2.it_IT.vtt (2.45 KiB)

- 114 -CSRF tramite Token Bypass - parte 2.mp4 (27.08 MiB)

- 115 -CSRF tramite Token Bypass - parte 3.it_IT.vtt (3.54 KiB)

- 115 -CSRF tramite Token Bypass - parte 3.mp4 (34.74 MiB)

- 116 -Come prevenire gli attacchi CSRF.it_IT.vtt (2.02 KiB)

- 116 -Come prevenire gli attacchi CSRF.mp4 (10.32 MiB)

- 117 -Insecure Direct Object References - Teoria.it_IT.vtt (2.35 KiB)

- 117 -Insecure Direct Object References - Teoria.mp4 (15.87 MiB)

- 118 -Insecure Direct Object References - Pratica.it_IT.vtt (3.68 KiB)

- 118 -Insecure Direct Object References - Pratica.mp4 (32.19 MiB)

- 119 -Local File Inclusion (LFI) - Teoria.it_IT.vtt (3.75 KiB)

- 119 -Local File Inclusion (LFI) - Teoria.mp4 (19.93 MiB)

- 120 -LFI tramite webshell in PHP.it_IT.vtt (5.36 KiB)

- 120 -LFI tramite webshell in PHP.mp4 (41.82 MiB)

- 121 -Attacco di tipo Path Traversal.it_IT.vtt (1.35 KiB)

- 121 -Attacco di tipo Path Traversal.mp4 (9.5 MiB)

- 122 -LFI e Path Traversal - Esempio pratico.it_IT.vtt (5.39 KiB)

- 122 -LFI e Path Traversal - Esempio pratico.mp4 (37.6 MiB)

- 123 -Local File Inclusion con Metasploit - Esempio 1.it_IT.vtt (5.74 KiB)

- 123 -Local File Inclusion con Metasploit - Esempio 1.mp4 (69.1 MiB)

- 124 -Local File Inclusion con Metasploit - Esempio 2.it_IT.vtt (7.5 KiB)

- 124 -Local File Inclusion con Metasploit - Esempio 2.mp4 (56.42 MiB)

- 125 -LFI con WebApp BWAPP.it_IT.vtt (1.65 KiB)

- 125 -LFI con WebApp BWAPP.mp4 (21 MiB)

- 126 -Ricerca di LFI con Burp.it_IT.vtt (4.31 KiB)

- 126 -Ricerca di LFI con Burp.mp4 (35.19 MiB)

- 127 -Remote File Inclusion (RFI).it_IT.vtt (2.26 KiB)

- 127 -Remote File Inclusion (RFI).mp4 (23.01 MiB)

- 128 -Prevenzione contro attacchi file related.it_IT.vtt (1.26 KiB)

- 128 -Prevenzione contro attacchi file related.mp4 (5.57 MiB)

- 129 -Attacchi di tipo Injection.it_IT.vtt (4.15 KiB)

- 129 -Attacchi di tipo Injection.mp4 (32.18 MiB)

- 130 -Ricerca dei parametri vulnerabili.it_IT.vtt (5.56 KiB)

- 130 -Ricerca dei parametri vulnerabili.mp4 (34.89 MiB)

- 131 -Breve cenno al linguaggio SQL.it_IT.vtt (3.69 KiB)

- 131 -Breve cenno al linguaggio SQL.mp4 (23.15 MiB)

- 132 -Come rilevare una SQL Injection.it_IT.vtt (6.61 KiB)

- 132 -Come rilevare una SQL Injection.mp4 (34.26 MiB)

- 133 -Rilevare una SQL Injection con operatori booleani.it_IT.vtt (5 KiB)

- 133 -Rilevare una SQL Injection con operatori booleani.mp4 (33.43 MiB)

- 134 -Tipologie di SQL Injection.it_IT.vtt (5.92 KiB)

- 134 -Tipologie di SQL Injection.mp4 (32.97 MiB)

- 135 -Installazione Metasploitable.it_IT.vtt (2.61 KiB)

- 135 -Installazione Metasploitable.mp4 (17.46 MiB)

- 136 -Setup del laboratorio per SQL Injection.it_IT.vtt (3.18 KiB)

- 136 -Setup del laboratorio per SQL Injection.mp4 (26.6 MiB)

- 137 -Rottura e Recupero della query - Teoria.it_IT.vtt (2.7 KiB)

- 137 -Rottura e Recupero della query - Teoria.mp4 (17.56 MiB)

- 138 -Rottura e Recupero della query - Pratica.it_IT.vtt (6.7 KiB)

- 138 -Rottura e Recupero della query - Pratica.mp4 (39.06 MiB)

- 139 -Esempi vari di rotturarecupero della query.it_IT.vtt (4.25 KiB)

- 139 -Esempi vari di rotturarecupero della query.mp4 (37.24 MiB)

- 140 -Ricerca di colonne vulnerabili.it_IT.vtt (3.21 KiB)

- 140 -Ricerca di colonne vulnerabili.mp4 (24.5 MiB)

- 141 -Come sfruttare le colonne vulnerabili.it_IT.vtt (5.3 KiB)

- 141 -Come sfruttare le colonne vulnerabili.mp4 (35.05 MiB)

- 142 -Colonne vulnerabili - Esercizio pratico.it_IT.vtt (2.17 KiB)

- 142 -Colonne vulnerabili - Esercizio pratico.mp4 (14 MiB)

- 143 -Boolean Blind SQL Injection tramite metodo GET.it_IT.vtt (8.52 KiB)

- 143 -Boolean Blind SQL Injection tramite metodo GET.mp4 (43.84 MiB)

- 144 -Time-based Blind SQL Injection tramite metodo GET.it_IT.vtt (4.68 KiB)

- 144 -Time-based Blind SQL Injection tramite metodo GET.mp4 (23.25 MiB)

- 145 -Error-based SQL Injection tramite metodo POST.it_IT.vtt (4.44 KiB)

- 145 -Error-based SQL Injection tramite metodo POST.mp4 (17.96 MiB)

- 146 -Boolean Blind SQL Injection tramite metodo POST.it_IT.vtt (2.79 KiB)

- 146 -Boolean Blind SQL Injection tramite metodo POST.mp4 (13.12 MiB)

- 147 -SQL Injection sfruttando HTTP Header.it_IT.vtt (2.95 KiB)

- 147 -SQL Injection sfruttando HTTP Header.mp4 (23.29 MiB)

- 148 -Presentazione Web App BRICKS.it_IT.vtt (4.25 KiB)

- 148 -Presentazione Web App BRICKS.mp4 (27.26 MiB)

- 149 -Exploitation di SQL Injection - Parte 1.it_IT.vtt (5.31 KiB)

- 149 -Exploitation di SQL Injection - Parte 1.mp4 (41.1 MiB)

- 150 -Exploitation di SQL Injection - Parte 2.it_IT.vtt (4.99 KiB)

- 150 -Exploitation di SQL Injection - Parte 2.mp4 (42.48 MiB)

- 151 -Blind SQL Injection con BRICKS.it_IT.vtt (2.49 KiB)